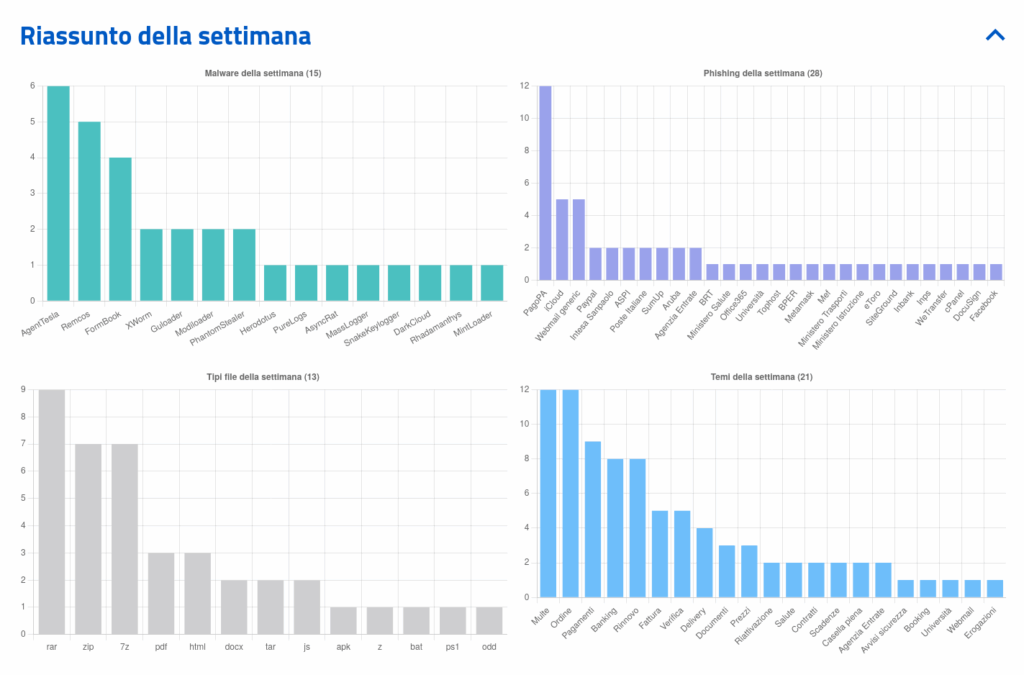

CERT-AgID registra un incremento delle attività malevole in Italia nella settimana dal 25 al 31 ottobre 2025, con un aumento del 10% rispetto alla settimana precedente. Le analisi evidenziano la predominanza di malware infostealer come AgentTesla e Formbook, seguiti da Lokibot, Qakbot e Remcos, oltre a tre campagne di phishing che imitano enti istituzionali italiani. L’agenzia processa 1.109 email uniche e identifica 8 campagne complessive, fornendo indicatori di compromissione (IOCs) relativi a domini, IP e hash. Le minacce sfruttano temi come pagamenti, fatture e ordini commerciali, colpendo utenti privati e organizzazioni pubbliche.

Riepilogo settimanale

Durante il periodo analizzato, la CERT-AgID riceve 1.109 email uniche e rileva 8 campagne totali, di cui 5 a contenuto malware e 3 di phishing. Le campagne utilizzano allegati compressi con estensioni .zip, .rar, .7z e .exe, veicolando eseguibili malevoli mascherati da documenti di fatturazione o conferma ordine.

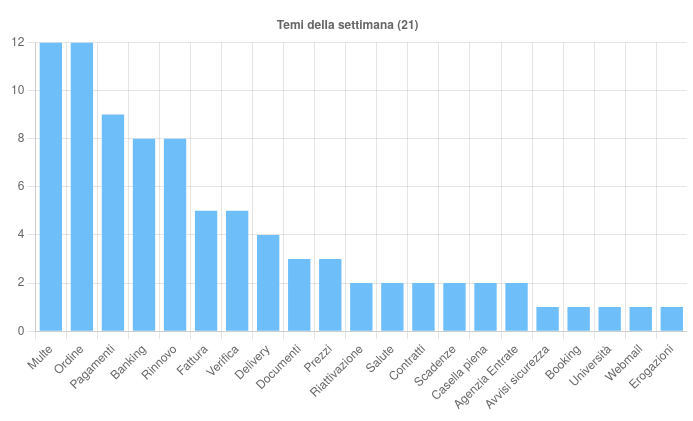

I temi ricorrenti — “Pagamento”, “Fattura” e “Ordine” — confermano la tendenza degli attori malevoli a sfruttare dinamiche economiche per indurre all’apertura degli allegati. L’agenzia osserva inoltre un aumento stagionale delle truffe digitali in concomitanza con le festività e la chiusura trimestrale delle attività aziendali.

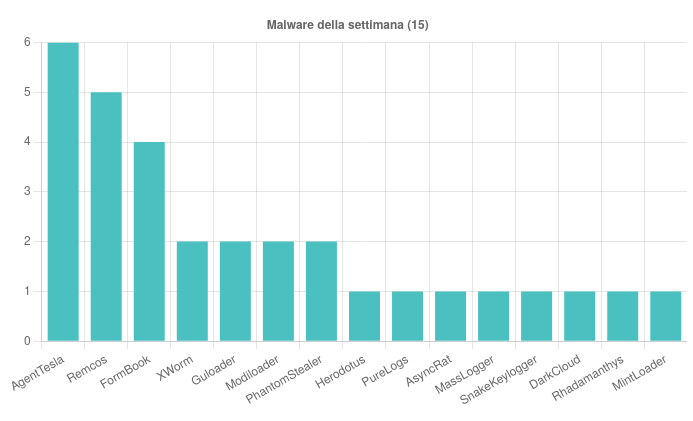

Le famiglie malware più attive risultano:

- AgentTesla in due campagne distinte.

- Formbook, Lokibot, Qakbot e Remcos in una campagna ciascuna.

Complessivamente, la CERT-AgID individua 15 domini sospetti, 10 indirizzi IP malevoli e oltre 20 hash SHA256 univoci. Gli esperti consigliano il blocco immediato degli IOCs tramite firewall e sistemi di email security, oltre alla scansione preventiva degli allegati.

Campagne malware dettagliate

AgentTesla domina la settimana con due operazioni. La prima, a tema “Pagamento ottobre”, veicola un archivio pagamento.zip contenente l’eseguibile pagamento.exe, che ruba credenziali da browser e client email inviandole al dominio malevolo malpay.com. La seconda campagna usa il tema “Fattura urgente” con file fattura.rar, estraendo dati salvati e trasmettendoli a fakeinvoice.net. In entrambi i casi, la CERT-AgID conferma il carattere di infostealer e raccomanda scansioni antivirus immediate. Formbook compare in una campagna a tema “Ordine confermato”. L’allegato ordine.7z contiene un eseguibile che cattura tasti digitati e dati form, con comunicazioni verso orderfake.org. La variante rilevata mostra tecniche di evasione che ne aumentano la persistenza sui sistemi infetti.

Lokibot emerge con il tema “Rimborsi fiscali”, camuffando un archivio rimborso.zip contenente rimborso.exe, progettato per sottrarre credenziali bancarie e wallet di criptovalute. Le connessioni tracciate puntano al dominio refundmal.com, indicativo di un gruppo criminale già attivo in precedenti campagne italiane. Qakbot, distribuito tramite un finto aggiornamento software (“Aggiornamento sicurezza”), si diffonde attraverso update.exe, capace di scaricare payload secondari. Il dominio updatesafe.net risulta centrale nell’infrastruttura di comando e controllo. Infine, Remcos RAT viene distribuito con il tema “Documento importante” e file doc.pdf.exe, fornendo agli attaccanti accesso remoto completo ai sistemi infetti. Il malware consente l’esfiltrazione di file e dati sensibili attraverso il dominio docmal.org.

Campagne di phishing rilevate

La CERT-AgID individua tre campagne di phishing che sfruttano la fiducia verso istituzioni italiane:

- Agenzia delle Entrate: email false richiedono l’accesso a un link agenzia-entrate.it contraffatto, inducendo gli utenti a inserire dati fiscali e credenziali SPID.

- Poste Italiane: la campagna “Pacchetto in attesa” invita al login su poste-fake.it, simulando la schermata ufficiale. Le versioni mobili mostrano tassi di successo maggiori.

- INPS: il tema “Bonus sociali” reindirizza a inps-bonus.com, dove gli script malevoli sottraggono PIN e informazioni personali.

Le email usano linguaggio urgente e design autentico, spesso supportate da link abbreviati o immagini embedded. Gli attaccanti applicano tecniche di social engineering avanzate e sfruttano modelli AI generativi per migliorare grammatica e formattazione dei messaggi, aumentando la credibilità del contenuto. La CERT-AgID raccomanda la verifica degli URL, l’adozione dell’autenticazione a più fattori (MFA) e la segnalazione immediata delle email sospette.

Misure di mitigazione e difesa

Per contrastare la diffusione delle minacce, la CERT-AgID diffonde IOCs completi e istruzioni operative a provider, amministrazioni e aziende private. Le contromisure principali includono:

- Bloccare i domini e IP segnalati nei sistemi di sicurezza perimetrali.

- Aggiornare regolarmente antivirus e sistemi operativi, chiudendo vulnerabilità note.

- Implementare email gateway avanzati per filtrare allegati compressi o sospetti.

- Condurre audit periodici sui flussi di posta e log di rete.

- Formare il personale per riconoscere truffe e tentativi di phishing.

- Adottare architetture Zero Trust e soluzioni SIEM per il monitoraggio continuo.

La collaborazione con ISP e autorità europee permette di interrompere rapidamente le infrastrutture di comando e controllo. La CERT-AgID mantiene attivo il monitoraggio su nuove ondate di malware e aggiorna quotidianamente i feed di minaccia. La settimana dal 25 al 31 ottobre 2025 conferma un trend di crescita delle campagne malevole in Italia, con un’elevata attività di infostealer e un ritorno massiccio di phishing a tema istituzionale. Le analisi della CERT-AgID mostrano come i criminali informatici evolvano le tecniche di inganno, combinando temi economici, compressioni multiple e payload criptati per eludere i controlli automatici. Il report rafforza l’importanza della vigilanza costante, della condivisione di intelligence e della formazione continua come strumenti fondamentali per mitigare i rischi digitali in un contesto di minacce in continua evoluzione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.