Il gruppo cinese Bronze Butler, conosciuto anche come Tick, ha condotto una nuova campagna di spionaggio informatico sfruttando una vulnerabilità zero-day (CVE-2025-61932) nel software giapponese Motex LANSCOPE Endpoint Manager, usato per la gestione centralizzata dei sistemi aziendali. Gli attacchi, rilevati a metà 2025 dai ricercatori di Sophos Counter Threat Unit, mirano al furto di informazioni riservate e al controllo remoto dei dispositivi compromessi. JPCERT/CC ha pubblicato un avviso ufficiale il 22 ottobre 2025, mentre la CISA statunitense ha inserito la falla nel catalogo delle Known Exploited Vulnerabilities (KEV) lo stesso giorno, imponendo alle agenzie federali di applicare patch immediate. La vulnerabilità consente a un attaccante remoto di eseguire comandi arbitrari con privilegi SYSTEM, aprendo la strada a escalation di privilegi e movimento laterale all’interno delle reti compromesse. Il gruppo Bronze Butler, attivo dal 2010, è noto per le sue operazioni mirate contro enti pubblici e aziende high-tech in Giappone e Corea del Sud. In passato, lo stesso gruppo aveva sfruttato una falla simile nel software SKYSEA Client View nel 2016, confermando un pattern di targeting verso prodotti giapponesi di gestione endpoint.

Dettagli della vulnerabilità CVE-2025-61932

La falla, individuata nei server LANSCOPE (MR) e negli agenti di rilevamento (DA), consente a un utente autenticato di eseguire comandi remoti come amministratore. Sebbene Sophos rilevi un numero limitato di dispositivi LANSCOPE esposti su Internet, la vulnerabilità si rivela particolarmente pericolosa all’interno di ambienti aziendali interni, dove gli attaccanti possono muoversi lateralmente dopo l’accesso iniziale. Gli aggressori hanno impiegato exploit mirati per ottenere privilegi SYSTEM, installando backdoor persistenti e sfruttando tool legittimi per ridurre la rilevabilità. Sophos ha documentato che Bronze Butler ha distribuito versioni aggiornate di Gokcpdoor e Havoc C2, insieme a utility comuni come goddi per il dump di informazioni Active Directory e 7-Zip per l’esfiltrazione di file.

La catena d’attacco prevede l’uso della vulnerabilità come punto d’ingresso, seguito da escalation dei privilegi, movimento laterale e esfiltrazione dei dati verso servizi cloud pubblici come file.io, LimeWire e Piping Server.

Attività del gruppo Bronze Butler

Bronze Butler (alias Tick) opera con obiettivi di spionaggio statale, focalizzandosi su settori come telecomunicazioni, difesa, sanità e manifattura avanzata. Le campagne del 2025 mostrano un’evoluzione significativa dei loro strumenti. Il gruppo ha implementato Gokcpdoor come backdoor principale, in due varianti:

- la server version che ascolta su porte 38000 o 38002,

- e la client version che stabilisce connessioni outbound verso server C2 hard-coded.

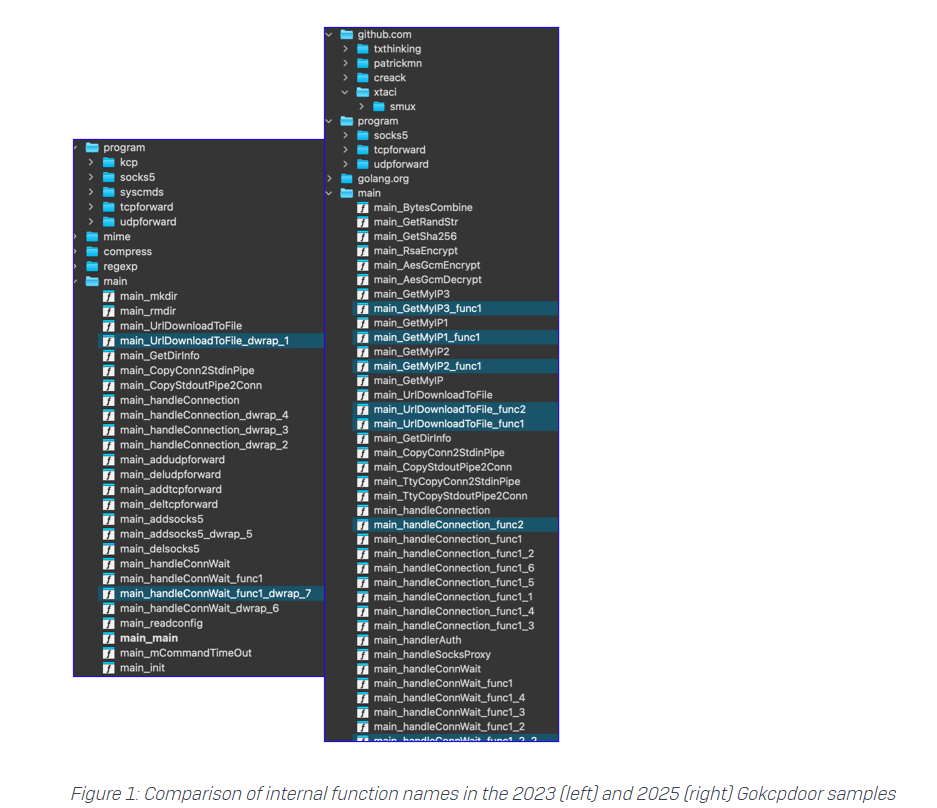

Le nuove release del malware abbandonano il vecchio protocollo KCP in favore del multiplexing smux, una libreria open source che permette connessioni multiple cifrate sulla stessa sessione, migliorando la resilienza.

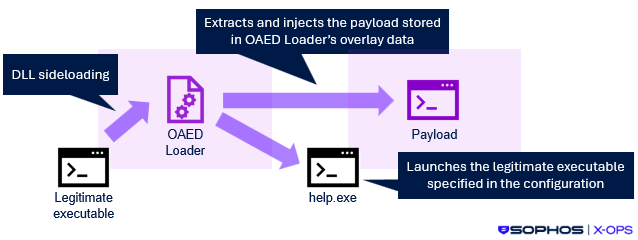

Alcuni host compromessi utilizzano invece il framework Havoc C2, capace di eseguire comandi remoti, esfiltrare dati e caricare moduli secondari. L’infezione è spesso veicolata tramite un componente OAED Loader, che inietta payload malevoli in DLL legittime come oci.dll. Bronze Butler adotta tecniche “living off the land”, usando software legittimi per mascherare le proprie attività:

- goddi.exe (eseguito come winupdate.exe) per la raccolta di informazioni di dominio,

- Remote Desktop per accesso manuale via tunnel cifrato,

- 7-Zip per l’archiviazione compressa dei dati rubati.

Gli IP C2 principali rilevati sono 38.54.56.57 (porta 443) e 38.54.88.172 (porta 443), con ulteriori nodi ausiliari su 38.54.56.10, 38.60.212.85 e 108.61.161.118.

Malware e tool impiegati

Le analisi forensi di Sophos hanno identificato numerosi indicatori di compromissione:

- Gokcpdoor → SHA256

3c96c1a9b3751339390be9d7a5c3694df46212fb97ebddc074547c2338a4c7ba - Havoc C2 → SHA256

9e581d0506d2f6ec39226f052a58bc5a020ebc81ae539fa3a6b7fc0db1b94946 - goddi → SHA256

704e697441c0af67423458a99f30318c57f1a81c4146beb4dd1a88a88a8c97c3

I file analizzati contenevano riferimenti a moduli iniettati (MaxxAudioMeters64LOC.dll, oci.dll), eseguiti sotto nomi di sistema per sfuggire ai controlli. Sophos rileva queste minacce come Torj/BckDr-SBL e Mal/Generic-S. La persistenza è ottenuta tramite chiavi di registro modificate e servizi Windows mascherati da driver legittimi. Bronze Butler rimuove log e file temporanei dopo ogni sessione per minimizzare le tracce.

Indicatori di compromissione

- Porte monitorate: 38000, 38002

- Servizi cloud: file.io, LimeWire, Piping Server

- IP C2: 38.54.56.57, 38.54.88.172, 38.54.56.10, 38.60.212.85, 108.61.161.118

- Hash associati: presenti nei database Sophos Threat Intelligence

Questi indicatori sono già inclusi nei sistemi SIEM di varie organizzazioni e condivisi con i CERT nazionali per rafforzare la detection.

Raccomandazioni di mitigazione

Sophos raccomanda l’aggiornamento immediato di LANSCOPE Endpoint Manager alle versioni patchate, insieme a una revisione dei server esposti e delle regole firewall per bloccare gli IP indicati.

Le misure consigliate includono:

- disabilitare l’accesso pubblico ai server LANSCOPE non indispensabili;

- segmentare le reti interne per contenere il movimento laterale;

- monitorare costantemente le porte 38000 e 38002;

- adottare MFA per tutti gli account amministrativi;

- verificare la presenza di file sospetti come oci.dll o winupdate.exe;

- analizzare i log di rete alla ricerca di connessioni verso domini file-sharing o IP anomali;

- formare il personale IT sulla gestione di exploit zero-day e sulle procedure di risposta agli incidenti.

CISA e JPCERT/CC hanno ribadito la necessità di patch immediate e piani di response aggiornati, sottolineando la persistenza e l’adattabilità del gruppo. Bronze Butler, con la sua combinazione di malware personalizzato e strumenti legittimi, conferma la propria posizione tra le APT cinesi più attive nell’Asia orientale, capace di muoversi silenziosamente all’interno delle reti per settimane senza essere rilevata.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.