L’analisi dei gruppi Kimsuky e Lazarus, due tra le entità cyber più attive e sofisticate della Repubblica Popolare Democratica di Corea (DPRK), evidenzia un’evoluzione significativa delle loro tattiche, tecniche e procedure (TTP). Le recenti campagne hanno impiegato backdoor avanzate come HttpTroy e BLINDINGCAN, catene di infezione multi-stage e sistemi di offuscamento multilivello per eludere i controlli di sicurezza. Le operazioni, mirate principalmente a obiettivi in Corea del Sud e Canada, confermano l’obiettivo strategico nordcoreano: l’esfiltrazione di informazioni sensibili e l’accesso persistente a reti governative e aziendali.

Operazioni di Kimsuky

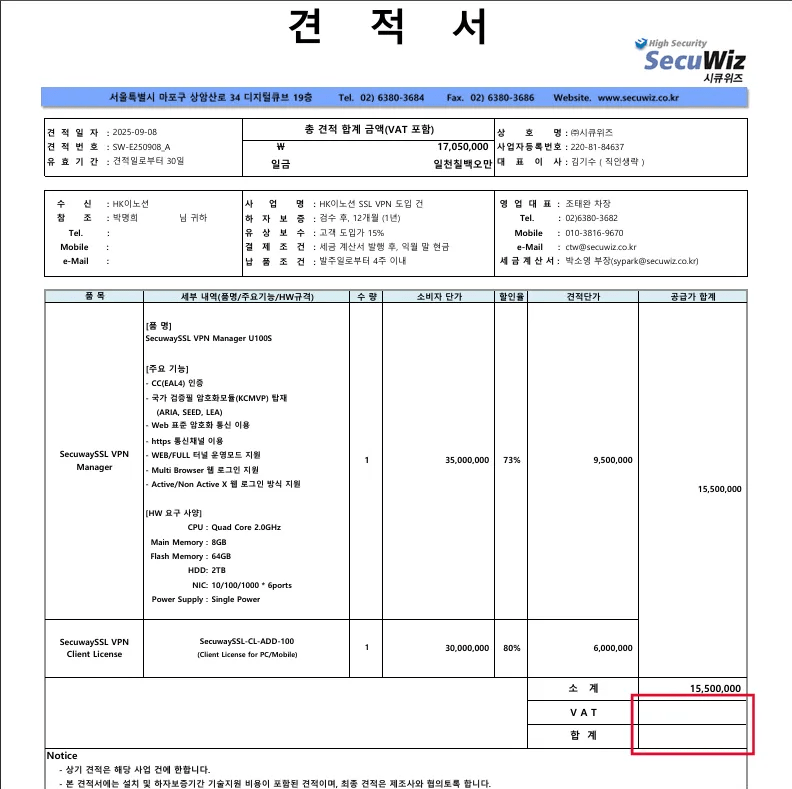

Il gruppo Kimsuky, attivo dal 2013 e riconosciuto come affiliato a interessi di intelligence nordcoreani, ha condotto campagne di phishing sofisticate rivolte a enti pubblici e istituzioni sudcoreane. L’ultima ondata sfrutta un archivio ZIP malevolo che finge una fattura VPN, contenente un file .scr compilato in linguaggio Go.

Il dropper, dopo l’esecuzione, decifra tre file interni con XOR e chiave 0x39, mostrando un documento PDF decoy per distrarre la vittima mentre avvia la catena d’infezione. Il malware registra un server COM tramite regsvr32.exe e crea un task pianificato “AhnlabUpdate” che si attiva ogni minuto, garantendo persistenza automatica. Il secondo stadio, MemLoad_V3.dll, decifra un payload RC4 e lo carica in memoria, evitando così la scrittura su disco. Il payload finale, HttpTroy.dll, utilizza hashing personalizzato per API Windows, offuscamento delle stringhe con SIMD e XOR, e un sistema di comunicazione HTTP POST cifrato con Base64 e XOR 0x56 verso server C2 come load.auroria.org/index.php.

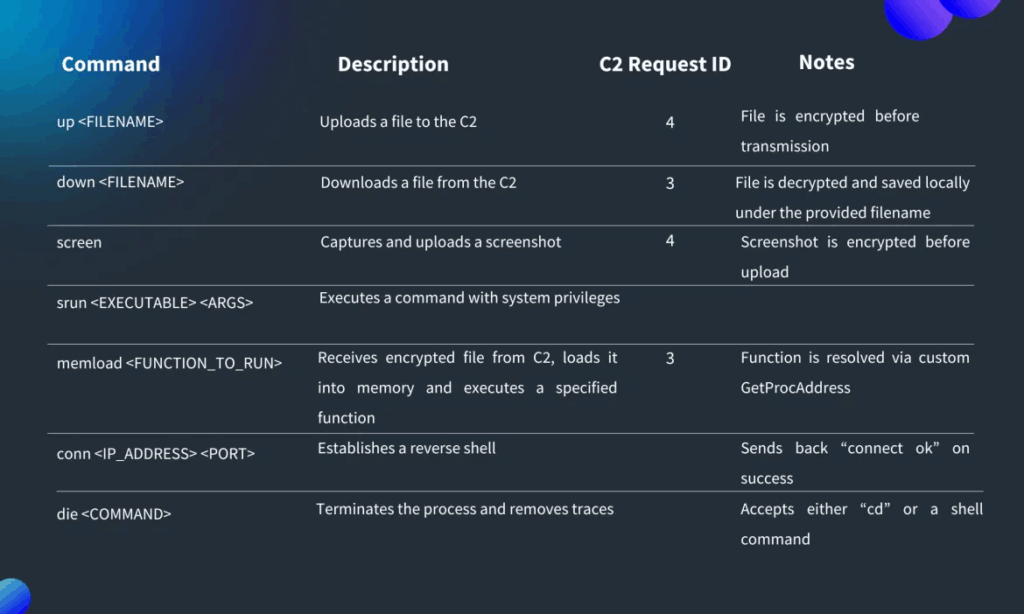

HttpTroy consente al gruppo di caricare ed eseguire file in memoria, catturare screenshot, aprire shell inverse, terminare processi e cancellare tracce. L’intera catena è costruita per ridurre la visibilità e limitare la presenza sul sistema compromesso. Il linguaggio dei lure, interamente in coreano, rafforza la legittimità apparente dei messaggi phishing. L’operazione evidenzia la specializzazione di Kimsuky nello spionaggio documentale e nella raccolta d’intelligence.

Operazioni di Lazarus

Il gruppo Lazarus, noto per le intrusioni a scopo economico e politico, ha condotto una campagna parallela in Canada, diffondendo una nuova versione del malware Comebacker, che distribuisce la backdoor BLINDINGCAN. Il malware si presenta in varianti DLL e EXE, attivandosi attraverso argomenti command-line e selezionando nomi di servizio casuali dal registro per aumentare la mimetizzazione. La catena prevede un primo modulo che decifra, tramite HC256 e zlib, un file PE installato come C:\Windows\system32<SERVICE_NAME>.dll, seguito da un secondo stadio (Compcat_v1.dll) che carica un ulteriore payload in memoria tramite l’export “OPENSLL_NONPIC”. Il backdoor finale, BLINDINGCAN, opera in modalità file o registry con parametri dedicati (13398/13399), e utilizza RSA-2048 e AES-128-CBC per criptare le comunicazioni. Supporta 27 comandi distinti per eseguire funzioni di spionaggio, tra cui esfiltrazione file, gestione processi, aggiornamento configurazioni, cattura schermate e cancellazione sicura dei log. Il C2 impiegato (166.88.11.10/upload/check.asp) comunica tramite GET/POST offuscati con combinazioni di XOR, Base64 e shifting di bit, riducendo la possibilità di intercettazione. Lazarus impiega inoltre risoluzione API dinamica, chunking dei dati e nomi servizio random per rendere la sua attività invisibile ai motori di analisi automatica.

Infrastrutture condivise e playbook DPRK

Le analisi tecniche condotte dai ricercatori mostrano forti similitudini tra Kimsuky e Lazarus, a partire dall’uso di catene multi-stage e crittografie simili (XOR, RC4, AES) fino alle metodologie di persistenza. Entrambi utilizzano regsvr32.exe per registrare servizi e comunicazioni HTTP cifrate per le operazioni C2. Nonostante i gruppi mantengano infrastrutture distinte, condividono pattern di codice, offuscamento multilayer, hashing per API e modalità di caricamento in-memory. I ricercatori ritengono che entrambi i gruppi operino all’interno di un playbook unificato DPRK, sviluppato per massimizzare la furtività e la resilienza operativa. Kimsuky si concentra su obiettivi governativi e diplomatici in Corea del Sud, mentre Lazarus estende il suo raggio a settori finanziari e infrastrutturali nei paesi NATO. Questa divisione operativa, unita a un’evidente condivisione di conoscenze tecniche, dimostra la coordinazione tra le cellule cyber nordcoreane.

Tecniche di evasione e persistenza

Entrambi i gruppi utilizzano tecniche avanzate per eludere l’individuazione. Le comunicazioni con i server di comando sono mascherate da traffico web legittimo, e i payload vengono caricati interamente in memoria, evitando tracce su disco. Gli algoritmi di crittografia RC4 e AES-128 vengono impiegati non solo per proteggere i dati, ma anche per nascondere i parametri di configurazione interni. Le backdoor includono funzioni di autodistruzione, cancellazione dei log e secure delete dei file al termine dell’operazione. Entrambi i gruppi impiegano hashing custom per le API Windows, con l’obiettivo di impedire la rilevazione statica da parte degli antivirus. L’analisi congiunta di Kimsuky e Lazarus dimostra un’evoluzione costante dell’arsenale cyber della Corea del Nord, in grado di adattarsi rapidamente alle contromisure globali. I due gruppi combinano strumenti di spionaggio, accesso remoto e persistenza avanzata in campagne coordinate e silenziose. Gli esperti raccomandano di evitare allegati inattesi, specialmente file .scr o archivi ZIP di origine sconosciuta, e di mantenere aggiornati gli strumenti di sicurezza per ridurre l’esposizione a infezioni multi-stage. È consigliato il monitoraggio delle comunicazioni HTTP offuscate, l’analisi dei task pianificati sospetti e la verifica dei nomi di servizio generati casualmente, indicatori tipici delle intrusioni DPRK. La cooperazione internazionale tra enti pubblici e privati resta cruciale per identificare gli indicatori di compromissione (IOC), che includono hash di file, URL C2 e mutex specifici come a:fnjiuygredfgbbgfcvhutrv. Queste informazioni consentono una detection proattiva e un rafforzamento delle difese globali contro gli attacchi di matrice nordcoreana.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.