Operation SkyCloak rappresenta una campagna di cyber-espionage mirata alle capacità operative del settore difesa in Russia e Bielorussia, sfruttando lure a tema militare e un backdoor Tor progettato per garantire accessi anonimi e persistenza prolungata. Gli operatori inviano email con allegati ZIP weaponized contenenti file LNK ingannevoli che attivano uno stager PowerShell offuscato dotato di controlli anti-sandbox. Se l’ambiente host mostra attività utente sufficiente, il payload viene estratto in percorsi mimetizzati e vengono eseguiti binari rinominati che avviano versioni modificate di OpenSSH e un client Tor con supporto obfs4, permettendo il controllo remoto via onion service. La campagna non punta alla distruzione dei dati, ma alla raccolta covert di informazioni operative, con impatti diretti sulle capacità UAV e sulle reti sensibili regionali.

La catena d’infezione e i meccanismi anti-analisi

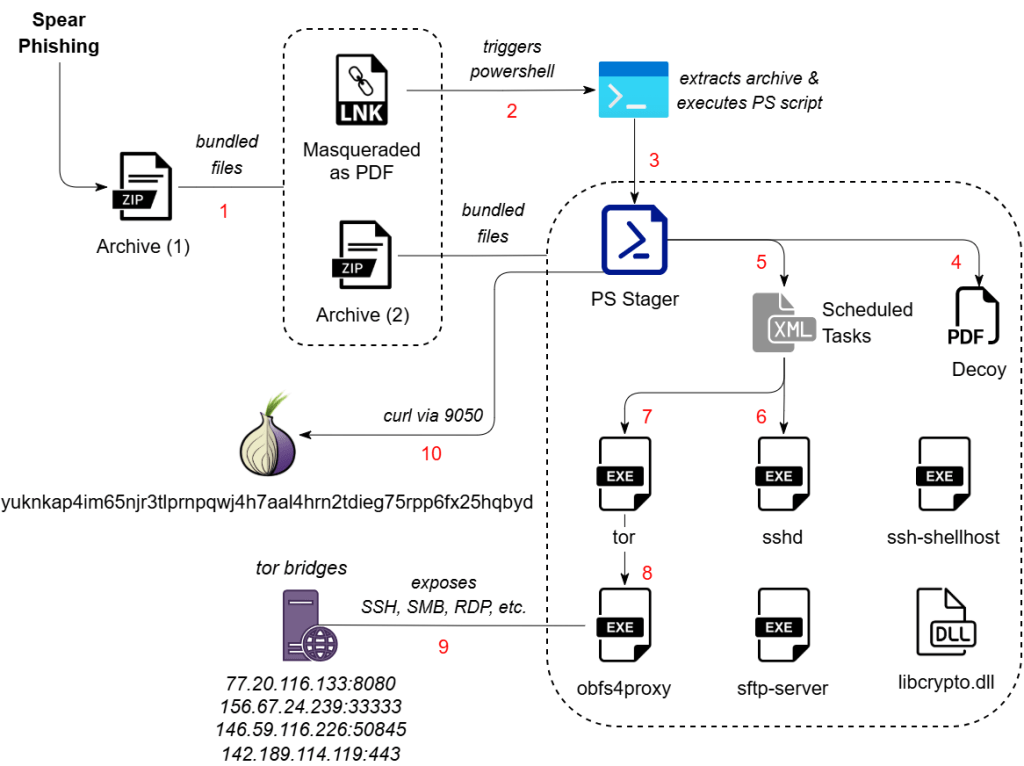

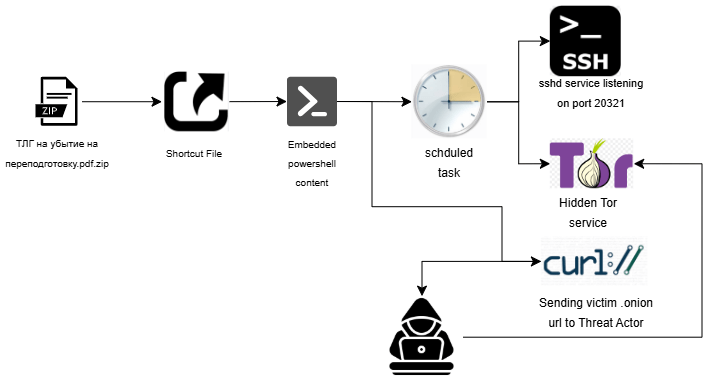

La catena d’infezione inizia da messaggi di posta ingegnerizzati, che simulano comunicazioni ufficiali relative a documenti operativi o riqualificazioni militari. Gli archivi ZIP allegati contengono sottocartelle nascoste che ospitano file LNK a doppia estensione, progettati per sembrare documenti PDF legittimi. Una volta eseguito, il file attiva uno stager PowerShell fortemente offuscato, che verifica la presenza di un numero minimo di file LNK recenti e di almeno 50 processi attivi, segnali di un ambiente reale.

Se le condizioni risultano idonee, il loader estrae i componenti in AppData\Roaming\logicpro e apre un PDF decoy per sviare l’attenzione. Questo metodo riduce la probabilità di rilevamento da parte di sandbox o analisi automatizzate.

Persistenza, living-off-the-land e infrastruttura Tor

Per garantire la persistenza, gli operatori configurano task schedulati che eseguono binari rinominati con nomi familiari come Githubdesktop.exe o Pinterest.exe. Questi file sono build legittime di OpenSSH e Tor modificate per uso malevolo. OpenSSH viene impostato con chiavi RSA pre-generate e file authorized_keys in directory mimetizzate, mentre il client Tor crea un hidden service dedicato per la macchina infetta, sfruttando bridge obfs4 per offuscare il traffico e aggirare i controlli di rete. L’intera architettura si fonda su una strategia di living-off-the-land, che utilizza strumenti legittimi per ridurre al minimo le anomalie rilevabili dai sistemi di sicurezza.

Comunicazione, esfiltrazione e tunneling anonimo

La comunicazione con il C2 avviene esclusivamente tramite Tor, garantendo anonimato e cifratura end-to-end. I payload impostano forwarding di porte locali, consentendo l’accesso remoto via RDP, SMB e SFTP attraverso tunnel onion dedicati. L’esfiltrazione dati sfrutta canali SFTP o richieste HTTP/HTTPS inoltrate su proxy SOCKS5, spesso automatizzate con comandi curl. Gli operatori usano bridge relays e obfs4 per nascondere la provenienza del traffico, rendendo inefficaci gran parte delle soluzioni di monitoraggio perimetrale. Questo sistema consente movimenti laterali invisibili e una gestione remota completamente anonima.

Evasione forense e tecniche anti-rilevamento

Il malware elimina file temporanei, altera log di sistema e distribuisce l’esecuzione in directory con nomi plausibili. Le chiavi RSA pre-generate evitano comportamenti sospetti durante la generazione in runtime. Le stringhe sono offuscate e i file mascherati, ostacolando l’analisi statica. La combinazione di masquerading, rimozione di artefatti e uso di strumenti nativi rende difficile la correlazione degli eventi nei sistemi SIEM. Le tecniche costringono i difensori ad affidarsi a telemetria comportamentale, analisi della memoria e monitoraggi EDR avanzati per individuare le attività di SkyCloak.

Attribution e pattern operativo: connessioni con APT storici

Le TTP osservate mostrano forti sovrapposizioni con attività del gruppo UAC-0125, conosciuto anche come Sandworm o APT44, attivo dal 2013 e collegato a operazioni su infrastrutture critiche. Gli indizi includono l’uso di lure militari, infrastrutture anonime e task schedulati per la persistenza. Le somiglianze con la campagna Army+ del 2024 evidenziano evoluzioni tattiche, tra cui l’adozione di obfs4, la riduzione del footprint operativo e il perfezionamento dei controlli anti-sandbox. Sebbene resti aperta l’ipotesi di false flag, le modalità e la complessità operative indicano un attore con risorse elevate e finalità di raccolta intelligence strategica.

Target regionali e impatti operativi sul dominio UAV

I target comprendono forze speciali bielorusse esperte in tecnologie UAV e reparti militari russi. L’obiettivo principale è la raccolta di informazioni operative e know-how tecnico. L’accesso prolungato consente l’esfiltrazione di file e la mappatura di reti interne tramite SMB e RDP, permettendo all’attore di ottenere una visione completa delle capacità operative locali. Pur non causando danni diretti, il malware indebolisce la sicurezza informativa, facilitando la perdita di intelligence tattica e compromettendo la prontezza operativa.

Mappatura MITRE ATT&CK e implicazioni per rilevamento

La campagna allinea le proprie tattiche al framework MITRE ATT&CK:

– T1566 (Phishing) per l’accesso iniziale.

– T1059.001 (PowerShell) per l’esecuzione.

– T1053.005 (Scheduled Task) per la persistenza.

– T1036.005 (Masquerading) e T1497 (Sandbox Evasion) per l’evasione difensiva.

– T1071.001 e T1573.002 per il comando e controllo cifrato.

– T1021.002 (SMB) e T1021.001 (RDP) per il movimento laterale.

Questa mappatura aiuta i team SOC a creare regole comportamentali, individuare task anomali, riconoscere processi Tor modificati e rilevare pattern di rete compatibili con SkyCloak.

Indicatori tecnici disponibili e feed di intelligence

Gli analisti hanno raccolto hash SHA-256 dei componenti principali: file ZIP, LNK, PowerShell, PDF decoy e binari rinominati. Sono stati rilevati onion address associati a host compromessi e bridge IP utilizzati per il traffico offuscato. Questi indicatori di compromissione alimentano feed di threat intelligence e regole YARA, migliorando la detection e la velocità di risposta. Tuttavia, l’evoluzione costante delle tecniche di offuscamento richiede aggiornamento continuo dei database di indicatori.

Raccomandazioni tecniche e operative per mitigare SkyCloak

Per mitigare SkyCloak, le organizzazioni devono rafforzare i filtri email per bloccare ZIP sospetti, utilizzare EDR comportamentali, monitorare la creazione di task schedulati e l’uso di binari rinominati. È consigliato bloccare o ispezionare il traffico Tor e obfs4, ruotare chiavi SSH e applicare autenticazione multifattore (MFA) per accessi remoti. La formazione del personale sul riconoscimento del phishing militare e la definizione di playbook di isolamento sono elementi chiave per contenere rapidamente incidenti simili.

Prospettive strategiche e cooperazione internazionale

Operation SkyCloak riflette la natura ibrida delle moderne campagne di intelligence cibernetica, che combinano strumenti anonimi, sfruttamento di tool legittimi e focus su domini UAV. Una risposta efficace richiede cooperazione internazionale, scambio tempestivo di indicatori e standard comuni di decontaminazione. Solo una difesa condivisa tra enti pubblici e privati può ridurre l’impatto di minacce simili e rafforzare la resilienza digitale regionale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.