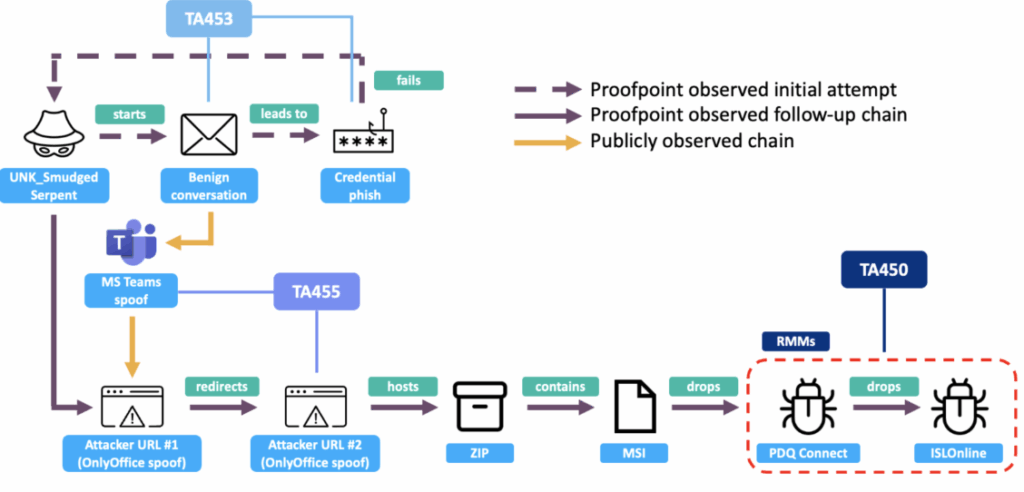

Un’analisi condotta da Proofpoint nel 2025 getta nuova luce sulle operazioni di spionaggio informatico iraniane e sulle difficoltà di attribuzione legate alla crescente sovrapposizione tra gruppi statali e contractor privati. Lo studio, incentrato sul cluster UNK_SmudgedSerpent, documenta tattiche, tecniche e procedure condivise tra attori storici come TA453 (Charming Kitten), TA450 (MuddyWater) e TA455 (Smoke Sandstorm), delineando un panorama operativo fluido e interconnesso.

L’indagine nasce a giugno 2025 da un’email apparentemente innocua che discute questioni economiche interne all’Iran. Da quel punto, Proofpoint ricostruisce un’intera catena d’infezione multi-livello che unisce phishing, uso di infrastrutture sanitarie spoofate e deployment di software di Remote Monitoring & Management (RMM). L’attività, protratta fino ad agosto, colpisce accademici e analisti di politica estera negli Stati Uniti, rivelando come la geopolitica iraniana si rifletta anche nelle dinamiche cyber.

Origine dell’indagine: il caso TA453

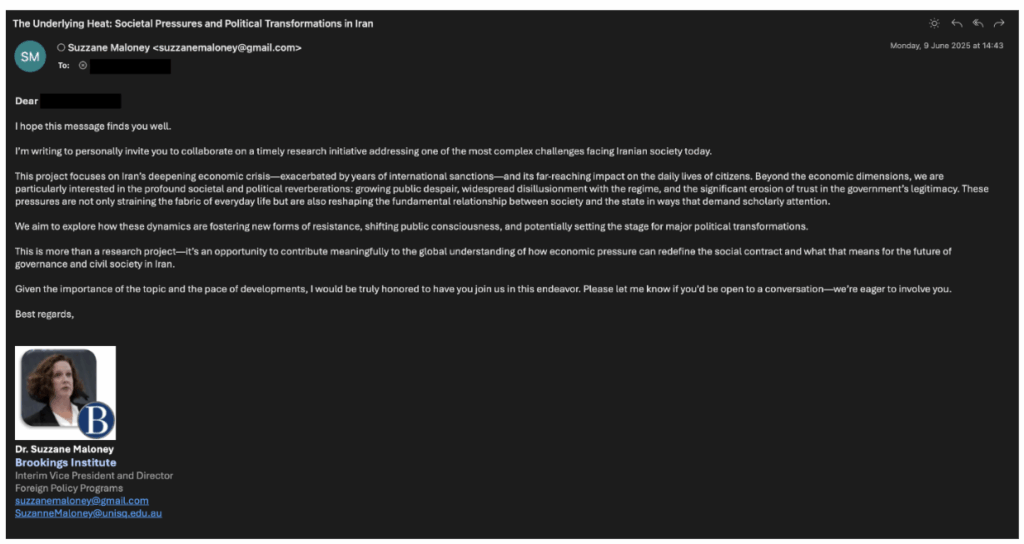

Il primo episodio tracciato risale a metà giugno 2025, quando un’email proveniente da [email protected], una falsa identità che imita la vicepresidente del Brookings Institution Suzanne Maloney, raggiunge oltre venti esperti di politica iraniana. Il messaggio, redatto in tono accademico, proponeva un confronto sulle riforme economiche e sociali dell’Iran.

Il pattern iniziale richiama Charming Kitten, gruppo specializzato in campagne mirate contro esperti di relazioni internazionali e think tank occidentali. Tuttavia, la campagna si distingue per ampiezza e modalità operative: il mittente verifica l’identità dei destinatari e pianifica incontri virtuali con riferimenti temporali impostati sull’orario israeliano, un dettaglio incoerente con il profilo dell’interlocutore statunitense.

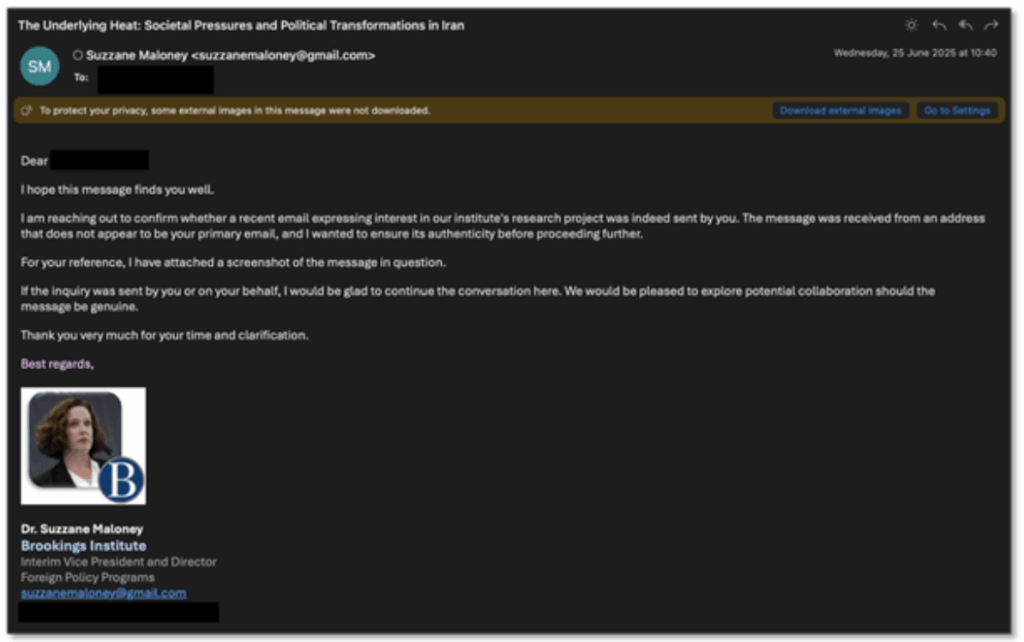

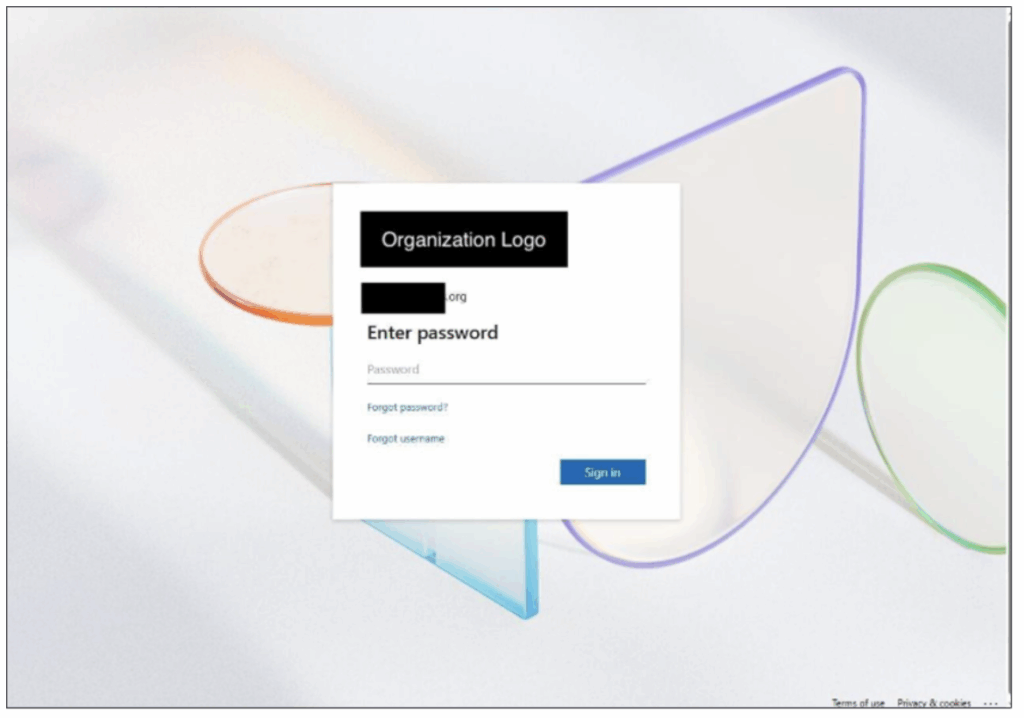

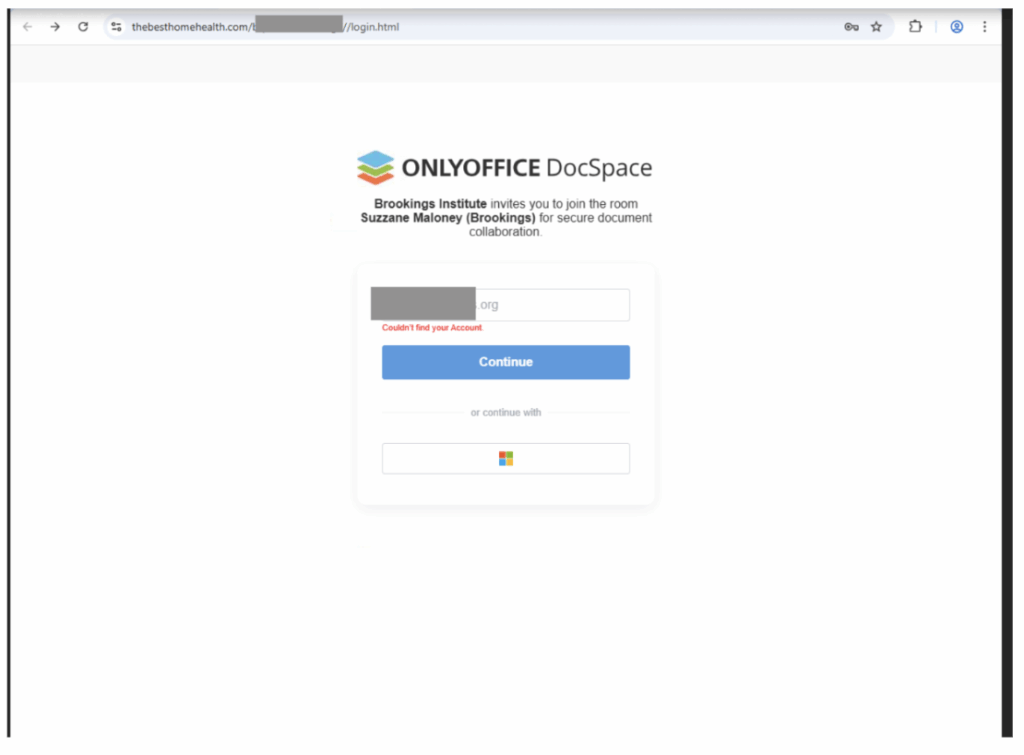

Il link allegato — un dominio OnlyOffice spoofato riconducibile a thebesthomehealth.com — reindirizza a mosaichealthsolutions.com, una finta pagina di login Microsoft 365 per la raccolta credenziali. La combinazione di tematiche sanitarie e domini di file hosting si allinea alle campagne precedenti di TA455, noto per registrare siti simili a partire da ottobre 2024. Quando i destinatari manifestano sospetti, l’attore modifica rapidamente la strategia, eliminando il requisito di login e distribuendo file legittimi insieme a archivi ZIP malevoli contenenti installer MSI. Il passaggio da semplice phishing a deployment di payload RMM rappresenta un’evoluzione significativa rispetto ai pattern classici iraniani.

Dal phishing a TA455: transizione tattica e infrastrutturale

L’analisi del file MSI contenuto negli archivi rivela l’uso del software PDQConnect, impiegato per stabilire un accesso remoto iniziale. Successivamente, l’attore installa un secondo tool, ISL Online, probabilmente come misura di fallback dopo un tentativo di credential harvesting non riuscito.

Questa doppia catena RMM — ritenuta inusuale per operazioni sponsorizzate da stati — coincide con procedure già osservate in TA450 (MuddyWater), suggerendo una condivisione tattica intergruppo. La sequenza operativa include hands-on-keyboard activity, indicativa di un controllo diretto sugli endpoint infetti.

Parallelamente, Proofpoint documenta un’evoluzione delle identità spoofate: oltre a “Maloney”, emergono impersonificazioni di Patrick Clawson, direttore del Washington Institute, attraverso account Gmail e Outlook con varianti minime nei nomi. Gli inviti riguardano temi come la militarizzazione del Corpo delle Guardie Rivoluzionarie Islamiche (IRGC) e le operazioni iraniane in America Latina, coerenti con i focus d’intelligence di Teheran.

Tra giugno e agosto 2025, la campagna si restringe da targeting di massa a singoli contatti specifici, per poi interrompersi improvvisamente dopo l’ultimo spoof Clawson. Gli analisti ritengono che l’attore abbia sospeso le attività in seguito a rilevazioni difensive o a un cambio di priorità operativa.

Sovrapposizioni e ipotesi sull’attribuzione

L’analisi comparativa delle infrastrutture rivela connessioni tecniche e tematiche con diversi gruppi iraniani:

– i domini salute e OnlyOffice spoofati coincidono con pattern tipici di Smoke Sandstorm;

– le email di ingaggio accademico e l’uso di identità reali riflettono tattiche di TA453;

– il deployment di strumenti RMM e la presenza di attività diretta post-infezione richiamano procedure operative di TA450.

Proofpoint designa pertanto l’attività come cluster indipendente UNK_SmudgedSerpent, evidenziando come le linee tra gruppi iraniani sponsorizzati dallo stato siano sempre più sfumate. Le possibili spiegazioni includono procurement centralizzato di infrastrutture e malware, mobilità del personale operativo, collaborazioni temporanee tra agenzie governative (MOIS e IRGC) o condivisione di risorse tra contractor paralleli. Il malware utilizzato, identificato come variante MiniJunk (derivata da MiniBike, tool già associato a TA455), rafforza la tesi di un ecosistema iraniano convergente, in cui diversi attori condividono codice e strumenti per missioni distinte ma coordinate.

Indicatori tecnici e infrastruttura osservata

L’infrastruttura di UNK_SmudgedSerpent si articola attorno a domini registrati tra aprile e luglio 2025, accomunati da hosting su Cloudflare e registrazione Namecheap. Tra questi:

– thebesthomehealth.com e mosaichealthsolutions.com (aprile 2025)

– healthcrescent.com (maggio 2025)

– ebixcareers.com (luglio 2025)

Questi siti presentano temi sanitari o professionali e ospitano portali di login spoofati per Microsoft 365, Teams e OnlyOffice. Gli hash dei file malevoli (MSI, DLL, EXE, ZIP) corrispondono a varianti rilevate nel settembre 2025, coerenti con il periodo di attività della campagna. Le email impiegano esclusivamente account freemail (Gmail e Outlook) con ortografie minime modificate, una strategia che aumenta la longevità delle campagne riducendo la tracciabilità. Gli URL includono percorsi unici come:

hxxps://suzzanemaloney2506090953.onlyoffice.com/s.-k6vjflsdagdsfgh Le analisi DNS e TLS mostrano richieste compatibili con regole Emerging Threats ET INFO dedicate ai domini OnlyOffice spoofati e agli agenti PDQConnect.

Sfide di attribuzione e riflessi geopolitici

Proofpoint sottolinea come le sovrapposizioni operative tra TA453, TA450 e TA455 rappresentino una sfida sempre più comune per l’attribuzione nel contesto iraniano. La struttura cyber dello stato si basa su contratti paralleli, con fornitori che condividono risorse tecniche ma perseguono obiettivi diversi. Questo approccio produce un effetto di “filo incrociato”: le tattiche si mescolano, le infrastrutture vengono riutilizzate e le campagne appaiono frammentate. Secondo gli analisti, tali dinamiche riflettono una decentralizzazione controllata, utile a mantenere negabilità e flessibilità strategica. Il caso UNK_SmudgedSerpent dimostra come l’intelligence iraniana stia evolvendo verso modelli modulari, in grado di combinare phishing classico, ingegneria sociale e strumenti commerciali come RMM software per ridurre l’impronta malware e sfuggire alla detection tradizionale.

Raccomandazioni

La ricerca di Proofpoint evidenzia un trend di integrazione tra gruppi di minaccia iraniani e sottolinea la necessità di rafforzare la difesa comportamentale contro campagne di spear-phishing altamente personalizzate.

Le raccomandazioni operative includono:

– abilitazione delle regole Emerging Threats (SID 2054935–2054938) per individuare traffico PDQConnect;

– monitoraggio dei domini OnlyOffice spoofati (SID 2062767–2062768);

– rilevamento di pattern di phishing associati a UNK_SmudgedSerpent (SID 2065399, 2065513–2065520);

– analisi DNS/TLS per domini TA455 noti (SID 2065427–2065512).

Lo studio si chiude con un ringraziamento al ricercatore Josh Miller, che ha identificato il cluster iniziale, e con una nota cruciale: nel panorama cyber iraniano contemporaneo, l’attribuzione univoca è sempre più illusoria, mentre la cooperazione tra intelligence e ricerca resta l’unico strumento efficace per anticipare le minacce emergenti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.