La divisione di threat intelligence di CyberProof identifica connessioni dirette tra i trojan bancari Maverick e Coyote, due malware di origine brasiliana che condividono linguaggio, infrastruttura e obiettivi. L’indagine parte da un incidente in cui un file sospetto scaricato via WhatsApp ha portato a una catena di infezioni multiple con caratteristiche di codice quasi identiche. Entrambi i malware sono sviluppati in .NET, usano PowerShell offuscato come vettore iniziale e prendono di mira istituzioni finanziarie brasiliane, rafforzando l’ipotesi di un rebranding evolutivo di Coyote in Maverick.

Connessioni e codice condiviso tra Maverick e Coyote

L’analisi di CyberProof mostra forti similitudini comportamentali e strutturali tra Maverick e Coyote. Entrambi si diffondono tramite campagne di ingegneria sociale su WhatsApp, dove le vittime ricevono file ZIP contenenti collegamenti .lnk che avviano comandi PowerShell offuscati. Questi script scaricano payload remoti e installano componenti persistenti che monitorano app bancarie locali.

Le due famiglie impiegano crittografia AES per nascondere i domini C2 e i nomi dei target, con uso di compressione GZIP e base64 per offuscare il traffico di rete. Entrambi controllano se il sistema appartiene a un utente brasiliano tramite geolocalizzazione IP e terminano l’esecuzione in presenza di debugger, sandbox o strumenti di reverse engineering. La persistenza è gestita con file batch nel folder di startup, contrassegnati da un GUID univoco, che consente al malware di riattivarsi a ogni riavvio.

Gli esperti notano un livello di somiglianza nel codice e nei pattern di comando remoto tali da suggerire uno sviluppatore o un team comune. Maverick integra nuovi domini e infrastrutture aggiornate, confermando la continuità evolutiva di un progetto già maturo. Entrambe le varianti utilizzano HTTPS per la comunicazione con il server di comando e controllo, eludendo sistemi di rilevamento basati su pattern statici.

Evoluzione e offuscazione del malware

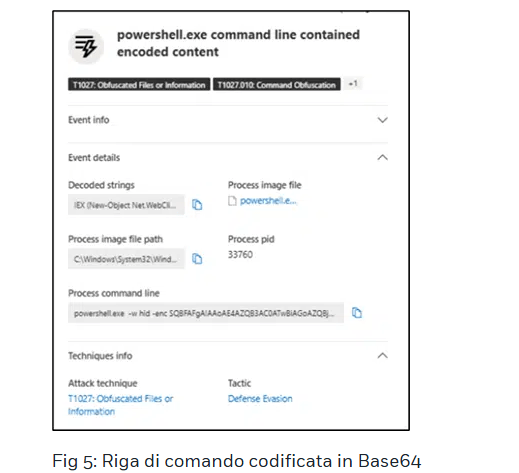

Maverick rappresenta una versione raffinata di Coyote, con miglioramenti nell’offuscazione e nel controllo operativo. L’uso di split token, codifica Base64 e UTF-16LE rende più complesso il lavoro di analisi, mentre la gestione dei comandi PowerShell avviene interamente in memoria (fileless), riducendo le tracce su disco.

Le infrastrutture C2 includono domini come zapgrande.com, sorvetenopote.com e casadecampoamazonas.com, ospitati su server distribuiti tra Europa e Sud America. Maverick integra controlli anti-analisi aggiuntivi e adotta nomi file dinamici per evitare il rilevamento basato su firma. Gli aggiornamenti indicano una strategia mirata a mantenere sopravvivenza operativa più lunga, in linea con i trend dei banking trojan modulari.

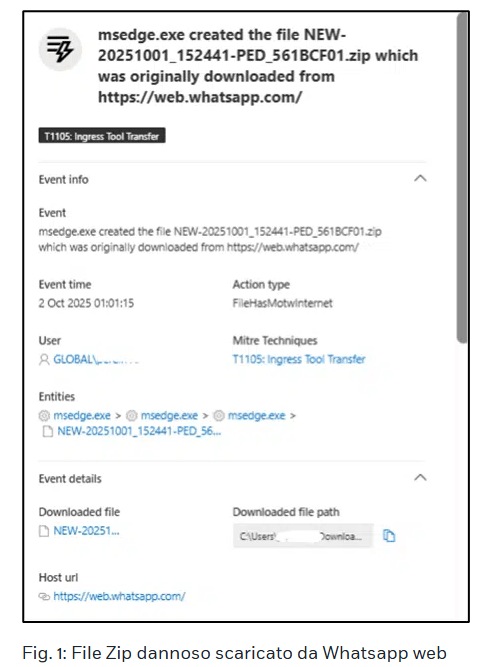

Chain di infezione e tecniche fileless

La catena di infezione di Maverick segue una struttura multilivello. Tutto inizia da un file ZIP ricevuto su WhatsApp Web contenente un collegamento .lnk che lancia un comando CMD offuscato, responsabile di generare un PowerShell codificato in Base64. Lo script scarica quindi un loader da zapgrande.com, che a sua volta decodifica e carica in memoria un componente .NET embedded. Il loader verifica la presenza di sandbox e debugger, poi scrive un file batch HealthApp-GUID.bat nella cartella di avvio, garantendo la persistenza. Successivamente contatta sorvetenopote.com per inizializzare la connessione C2 e scaricare ulteriori moduli, tra cui un monitor bancario che intercetta finestre di applicazioni, cattura URL HTML sensibili e decritta le liste dei domini bancari bersaglio. L’intera chain avviene in meno di cinque minuti, lasciando un footprint minimo grazie all’esecuzione interamente in memoria. Il malware si serve di regex per il riconoscimento di app bancarie, esfiltra le credenziali in modo cifrato e mantiene il controllo remoto tramite comandi C2 dinamici.

Indicatori di compromissione

CyberProof pubblica una lista dettagliata di indicatori di compromissione (IOC) utili al threat hunting:

• Domini malevoli: zapgrande.com (IP 109.176.30.141), sorvetenopote.com (IP 77.111.101.169), casadecampoamazonas.com (IP 181.41.201.184)

• File ZIP associati: SHA256 949be42310b64320421d5fd6c41f83809e8333825fb936f25530a125664221de

• Loader .NET: MD5 9a514742846e3870648ae4204372a3c3

• Batch di persistenza: HealthApp-GUID.bat

• Pattern PowerShell: IEX + DownloadString, spawn da CMD obfuscato

• URL tipici: /api/itbi/ con parametri randomizzati

Le query KQL proposte dagli analisti consentono di identificare download sospetti da WhatsApp, rilevando processi PowerShell spawnati entro un’ora dall’apertura di un file ZIP. Gli indicatori confermano che Maverick e Coyote condividono ampiamente la stessa base infrastrutturale, differendo solo per i layer di offuscamento e la gestione dei server C2.

Target bancari brasiliani

I trojan Maverick e Coyote concentrano le proprie campagne su istituzioni finanziarie brasiliane e servizi crypto. Tra i domini monitorati figurano bradesco.com.br, itau.com.br, santander.com.br, bancobrasil.com.br, caixa.gov.br, banrisul.com.br, sicredi.com.br, sicoob.com.br, safra.com.br, bancopan.com.br, btgmais.com, oltre a piattaforme crypto come binance.com, mercadobitcoin.com.br e blockchain.com. L’elenco, costantemente aggiornato nei moduli del malware, viene decrittato con AES-CBC e memorizzato in modo offuscato. L’obiettivo è monitorare transazioni e sessioni di accesso per rubare credenziali, token di autenticazione e dati dei clienti. Entrambe le famiglie sono configurate per limitare le infezioni al territorio brasiliano, suggerendo un controllo attivo da parte dei developer sulle geolocalizzazioni delle vittime.

Strategie di difesa e mitigazione

CyberProof raccomanda una strategia multilivello di difesa per mitigare il rischio dei banking trojan brasiliani. Le aziende devono formare i dipendenti sul phishing e sull’uso sicuro di WhatsApp, limitando i download da fonti non verificate. L’adozione di policy di whitelisting applicativo riduce la possibilità di esecuzione di script non firmati, mentre l’implementazione di EDR e piattaforme di threat detection basate su AI consente di individuare comportamenti anomali come l’esecuzione di PowerShell offuscato o file batch non autorizzati. Ulteriori misure includono l’uso di autenticazione multifattore sulle app bancarie, la segmentazione della rete per isolare gli asset sensibili e il monitoraggio del traffico HTTPS outbound verso domini noti per attività C2. È fondamentale adottare un approccio zero-trust, verificando ogni connessione e limitando i privilegi utente, e aggiornare costantemente i training sulla sicurezza digitale per adattarsi all’evoluzione dei vettori WhatsApp e social-engineering.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.