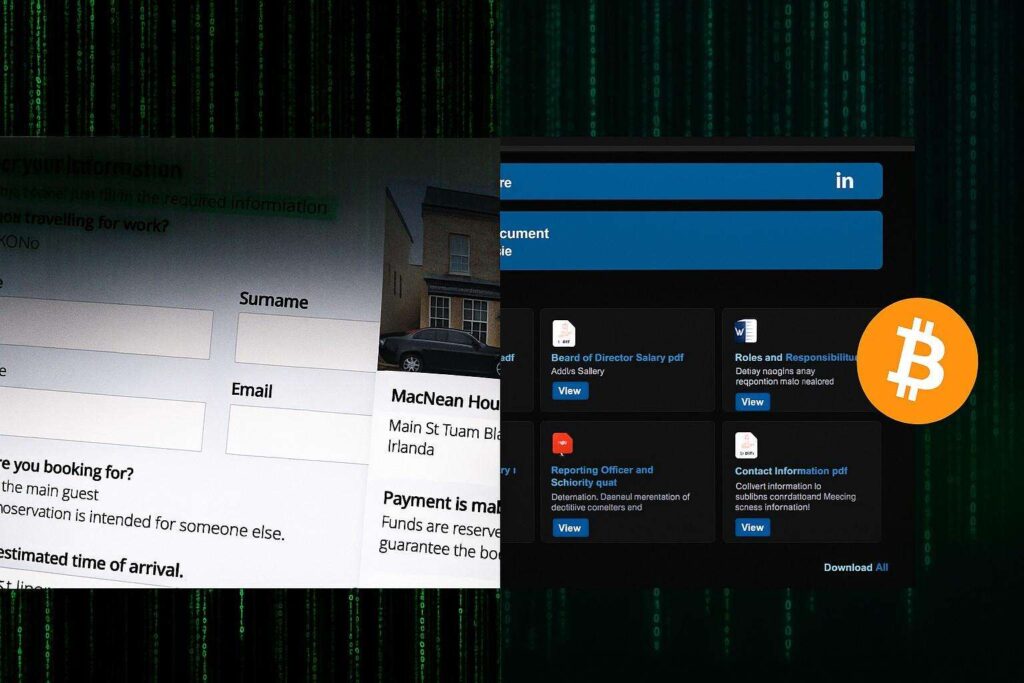

Nel 2025 si registra una nuova ondata di campagne phishing su larga scala che prendono di mira due categorie diverse ma strategiche di utenti: gli ospiti di hotel internazionali e i professionisti attivi su LinkedIn. Le operazioni, scoperte da Netcraft e Push Security, coinvolgono migliaia di domini falsi, reindirizzamenti multipli e tecniche avanzate di Adversary-in-the-Middle (AitM) per rubare credenziali, carte di credito e sessioni MFA. Questi attacchi dimostrano come il phishing sia ormai diventato una minaccia ibrida, capace di sfruttare hosting legittimi, CAPTCHA falsi e pagine multilingue per eludere i controlli automatici e ingannare anche gli utenti più esperti.

Campagna phishing contro ospiti di hotel internazionali

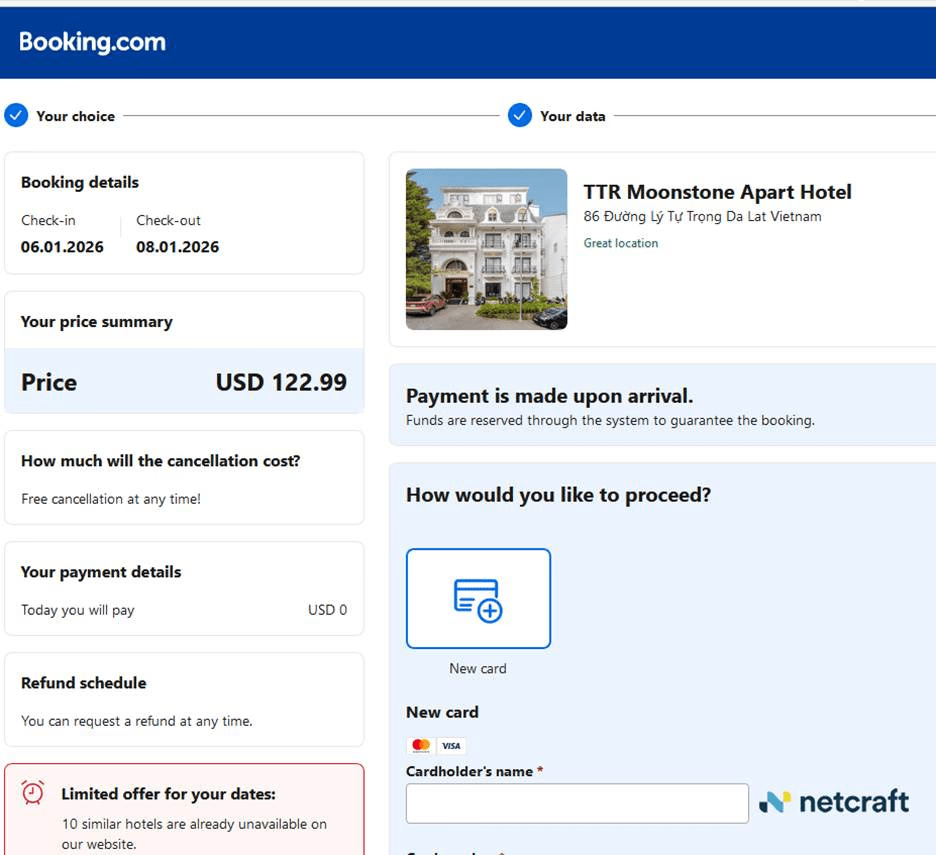

Le indagini di Netcraft hanno rivelato una campagna coordinata da un attore russo che, a partire da febbraio 2025, ha registrato oltre 4.300 domini per impersonare piattaforme di prenotazione come Booking.com, Expedia, Agoda e Airbnb. L’obiettivo è carpire i dati di pagamento dei viaggiatori attraverso email di conferma falsificate.

Il picco operativo è stato raggiunto il 20 marzo 2025, con 511 domini registrati in un solo giorno. I nomi seguono schemi ricorrenti — come bookingverify, guestconfirmation, cardverify o reservationcheck — e spesso includono marchi di hotel di lusso come Ritz-Carlton, Four Seasons e Hotel Palazzo Argenta. Ogni dominio ospita pagine personalizzate con interfaccia localizzata in 43 lingue, loghi autentici e valute adattate al paese della vittima.

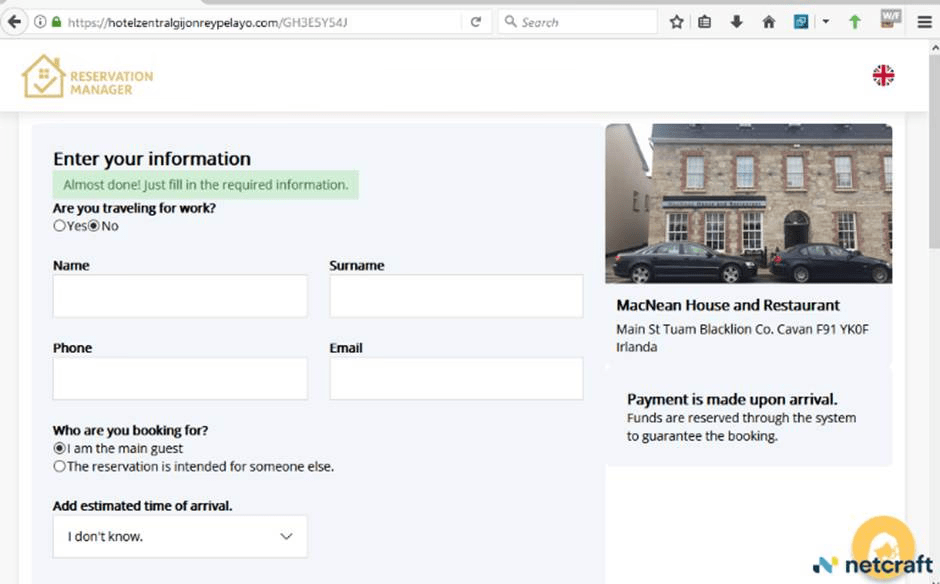

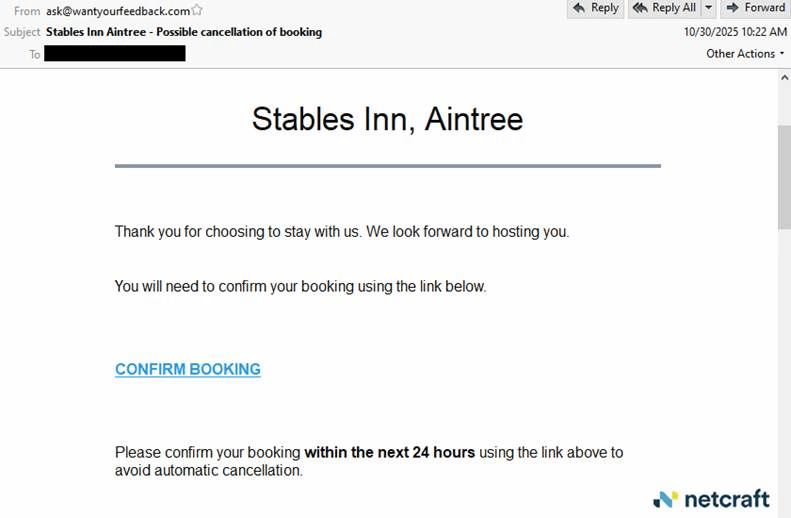

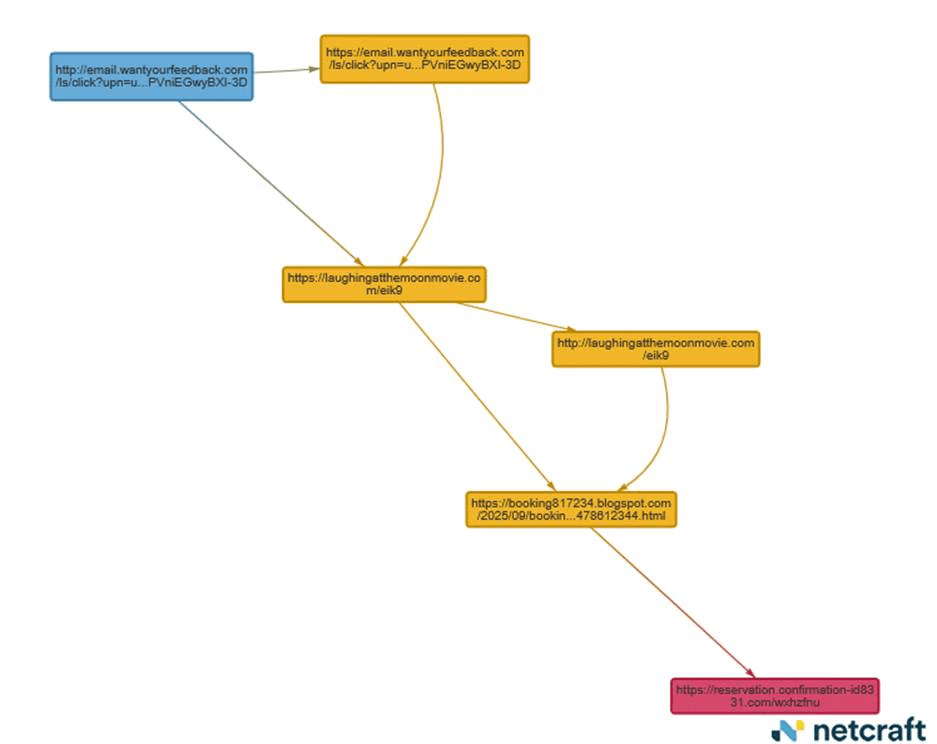

Le email di phishing invitano gli utenti a “verificare la prenotazione” o “aggiornare i dettagli di pagamento”, reindirizzandoli attraverso catene di redirect che includono vecchi domini legittimi, pagine Blogspot e hosting anonimi. Le pagine finali presentano falsi CAPTCHA che imitano i controlli di sicurezza Cloudflare e integrano chat di supporto simulate, dove operatori inesistenti spingono la vittima a inserire i dettagli della carta di credito.

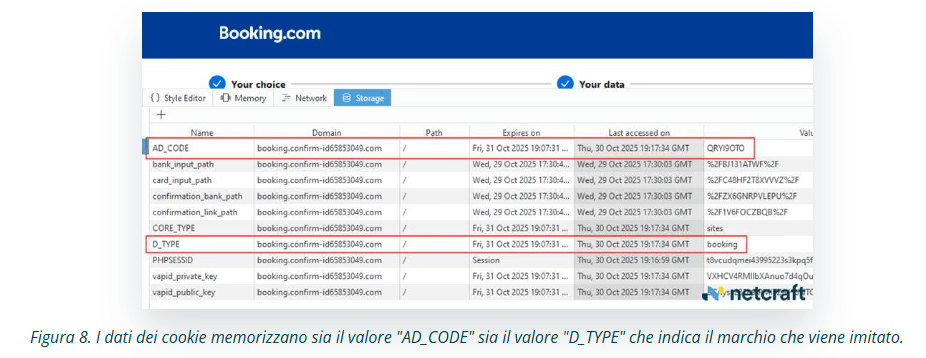

Il kit phishing impiegato è altamente sofisticato: valida i numeri di carta con algoritmo Luhn, esegue transazioni test in background, mostra falsi popup “Verified by Visa” e registra keystrokes in tempo reale. Ogni sessione è associata a un codice univoco AD_Code memorizzato in cookie, che mantiene il brand impersonato anche dopo il reindirizzamento. Il codice del kit contiene commenti in russo e stringhe di debug, segno di un ecosistema criminale strutturato e condiviso.

Le infrastrutture usate sfruttano registrar come WebNIC, Atak Domain Bilgi Teknolojileri A.S. e Public Domain Registry, con domini ospitati su TLD generici come .world, .sale e .help. Senza un AD_Code valido, le pagine restituiscono errori fittizi (“AD not found captcha2”), mascherando così i tentativi di analisi automatica.

Phishing LinkedIn: targeting di executive e investitori

Parallelamente, Push Security ha documentato una campagna spear-phishing su LinkedIn diretta a executive del settore finanziario e tecnologico, sfruttando la piattaforma come canale alternativo alla posta elettronica. Gli attaccanti, fingendosi recruiter o membri di fondi di investimento, inviano messaggi diretti con offerte per entrare in “board di venture fund” come “Common Wealth”.

Secondo Push, il 34% degli attacchi phishing nel 2025 avviene su canali non email, tra cui social network, piattaforme in-app e servizi di messaggistica istantanea. Gli aggressori sfruttano la fiducia tipica dell’ambiente LinkedIn, dove contatti esterni appaiono legittimi e le comunicazioni professionali riducono la vigilanza degli utenti.

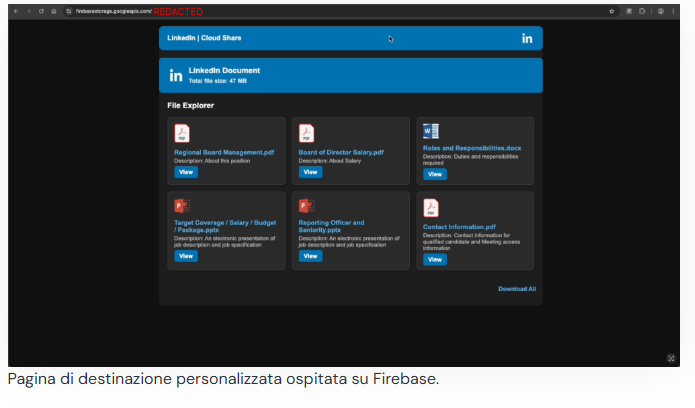

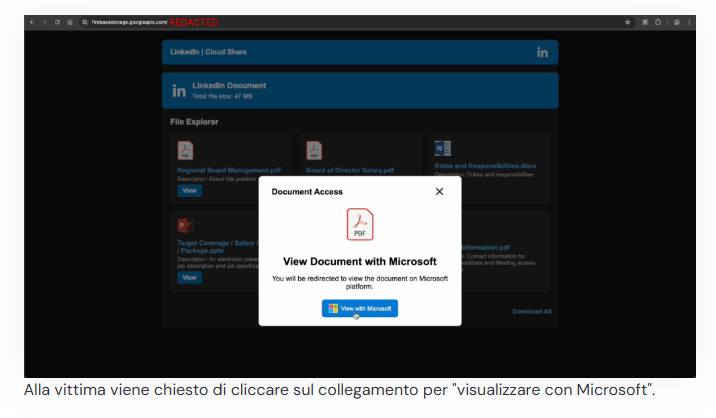

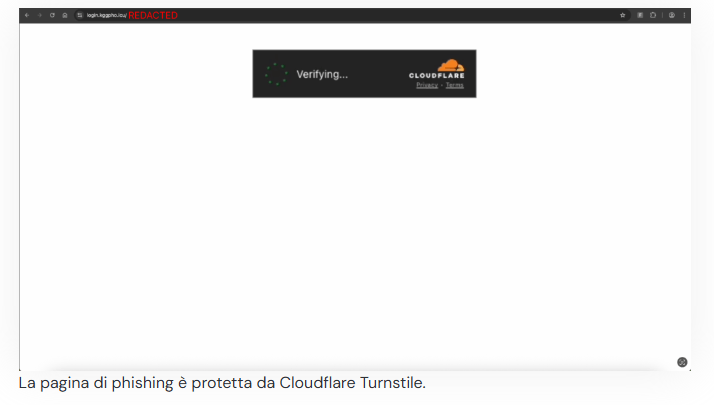

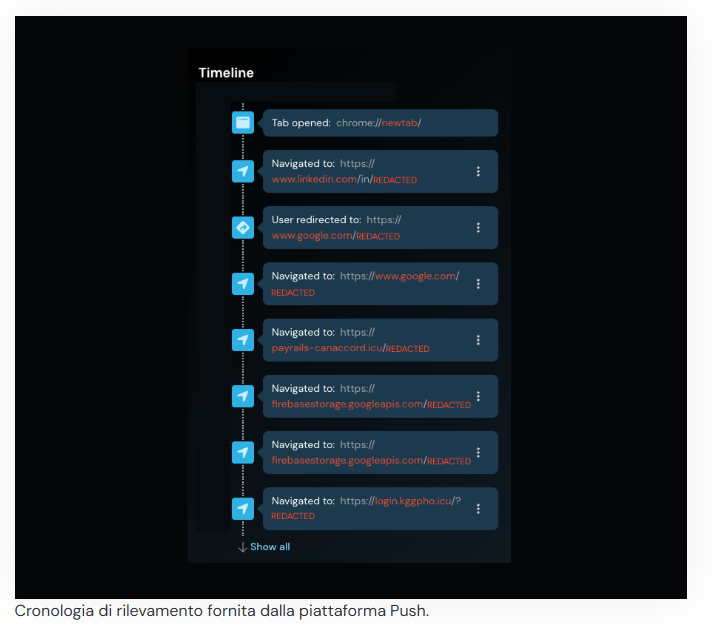

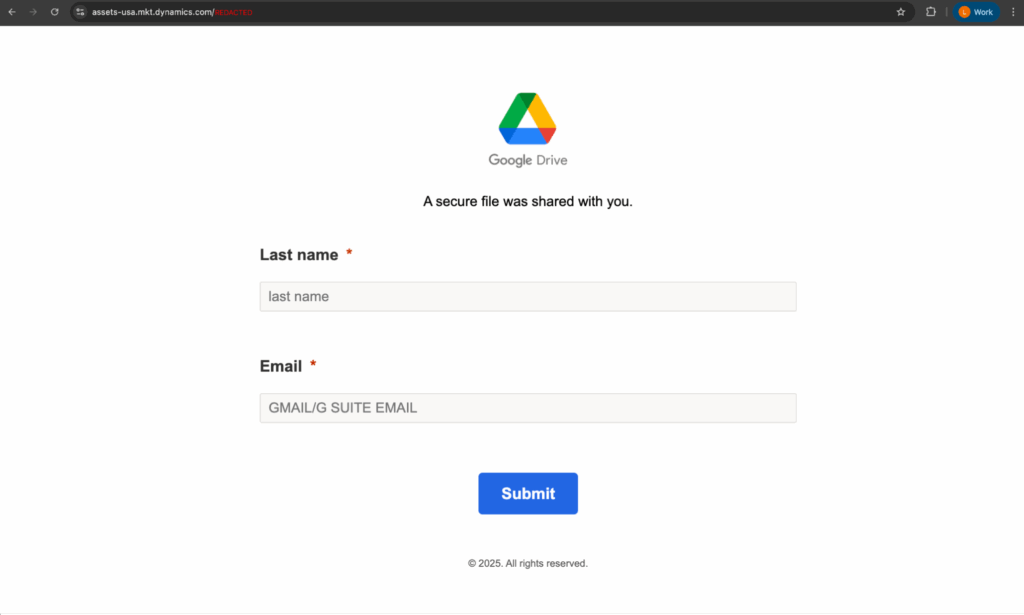

Il link malevolo, inserito nel messaggio privato, attraversa tre livelli di redirect: prima Google Search, poi un dominio falso (payrails-canaccord.icu), infine un link ospitato su firebasestorage.googleapis.com. La pagina finale presenta un CAPTCHA Cloudflare Turnstile seguito da una pagina di login Microsoft contraffatta.

L’attacco adotta un modello AitM (Adversary-in-the-Middle) che intercetta le credenziali e i codici MFA in tempo reale, consentendo il furto della sessione autenticata e l’accesso completo a caselle email, file cloud e chat aziendali. La pagina usa un CAPTCHA personalizzato legato al kit “Tycoon 2FA”, creato per dissuadere le sandbox e i motori di scansione automatica.

Gli attaccanti utilizzano Google Sites, Microsoft Dynamics e Firebase come hosting legittimi, impedendo ai sistemi proxy di rilevare URL anomali. L’uso di redirect dinamici rompe i controlli referrer, estendendo la vita utile dell’attacco e rendendo difficile il blocklisting dei domini.

Impatto e rischi per le vittime

Le campagne hanno già prodotto perdite economiche significative e compromissioni di account aziendali. Nella variante alberghiera, i dati di pagamento rubati vengono immediatamente testati e usati per transazioni fraudolente. Le pagine false replicano perfettamente i flussi di pagamento, aumentando il tasso di successo delle truffe. Nel caso LinkedIn, la compromissione di account executive o IT può avere conseguenze devastanti: una sessione di accesso rubata permette di propagare attacchi interni, accedere a sistemi SSO (Single Sign-On) e utilizzare le credenziali per movimenti laterali all’interno dell’organizzazione. Gli esperti avvertono che i phishing via LinkedIn rappresentano una minaccia emergente poiché mescolano contesti professionali e personali, riducendo le difese psicologiche. Oltre ai danni finanziari, gli attacchi erodono la fiducia degli utenti nei brand digitali. I clienti dei portali di viaggio e i professionisti colpiti segnalano un aumento dei tentativi di frode successivi, indicativi di data enrichment criminale per future campagne mirate.

Prevenzione e strategie di difesa

Netcraft ha pubblicato su GitHub la lista completa dei 4.344 domini di phishing identificati, raccomandando alle aziende di bloccarli a livello DNS e di monitorare pattern ricorrenti nei nomi dominio, specialmente quelli legati ai viaggi o al pagamento. Gli utenti devono evitare di cliccare link non richiesti, controllare sempre l’URL prima di inserire dati e diffidare da richieste urgenti di pagamento via email.

Push Security consiglia l’uso di piattaforme di sicurezza browser-based capaci di rilevare in tempo reale attacchi AitM, credential stuffing e hijacking di sessione. Le aziende dovrebbero monitorare i flussi OAuth e SSO per individuare accessi ghost o grant malevoli, aggiornare le policy MFA e condurre training mirati per gli executive.

Tra le misure tecniche suggerite figurano backup offline, MFA hardware, patching rapido dei sistemi esposti e blocco dei tunneling tool. Gli esperti invitano inoltre a segnalare tempestivamente le pagine malevole ai provider come Google e Microsoft, anche se molte di esse risultano usa e getta con vita operativa inferiore alle 48 ore. La combinazione di educazione degli utenti, detection proattiva e coordinamento internazionale rimane oggi l’unica strategia efficace contro campagne phishing sempre più complesse e automatizzate.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.