Le nuove campagne cyber evidenziano un ritorno aggressivo del protocollo Finger come vettore di consegna malware, vulnerabilità critiche nelle cornici digitali Uhale, errori negli update Windows 10 ESU, e una revisione da parte di Google delle regole per la verifica degli sviluppatori Android. Nel primo periodo emergono tutte le componenti fondamentali: abuso di Finger negli attacchi ClickFix, debolezze sistemiche nelle cornici Uhale basate su Android, fallimenti dell’update KB5068781 per Windows 10 con errore 0x800f0922, e il ritiro da parte di Google delle regole più restrittive sulla verifica degli sviluppatori. Queste dinamiche mostrano come protocolli legacy, dispositivi IoT fragili e scelte politiche nella gestione degli ecosistemi software possano convergere in rischi elevati per utenti e infrastrutture. I threat actor impiegano social engineering, caricano malware tramite comandi Finger piped a cmd.exe, sfruttano dispositivi con Android 6 rootato, e approfittano di policy invertite da Google che riaprono margini di rischio nel sideloading. Le evoluzioni combinano tecniche di attacco vecchie e nuove, dimostrando come l’assenza di hardening adeguato e la presenza di configurazioni non verificate possano compromettere sicurezza, privacy e continuità operativa.

Abuso del protocollo Finger negli attacchi ClickFix

I just fell for verify you are human win + r. What do I do?

byu/Primary-Loquat9023 inMalwareAnalysis

Gli attacchi che sfruttano Finger confermano il riemergere di un protocollo storico come strumento per la consegna di payload e per l’esecuzione remota di comandi su sistemi Windows. La dinamica prevede che il comando finger venga reindirizzato in cmd.exe, consentendo l’esecuzione immediata dello script malevolo recuperato da un server controllato dal threat actor. I file batch innescano sequenze che includono la creazione di percorsi temporanei, la copia di curl.exe con nomi casuali e il download di archivi ZIP mascherati da file PDF. Una volta estratti, gli script Python vengono eseguiti in modalità invisibile tramite pythonw.exe, stabiliscono un callback verso il C2 e avviano attività da infostealer, tra cui esfiltrazione dati sensibili e acquisizione delle credenziali utente.

Le varianti più recenti introducono controlli anti-analisi basati sulla ricerca di tool come Wireshark, ProcessHacker o IDA Pro. Se il sistema non contiene strumenti di analisi, la catena prosegue con il download e l’esecuzione del NetSupport Manager RAT, che abilita un controllo completo del dispositivo tramite task schedulati avviati al login. La tecnica di ingegneria sociale si fonda su falsi prompt di verifica umana che inducono gli utenti a eseguire comandi tramite Win + R o CMD. L’utilizzo della porta TCP 79, tipica del protocollo Finger, permette ai threat actor di operare sfruttando un vettore poco monitorato e percepito come obsoleto. Il fenomeno si inserisce nell’evoluzione dei LOLBIN, confermando come strumenti legittimi possano trasformarsi in vettori multipli di infezione quando combinati con errori comportamentali degli utenti.

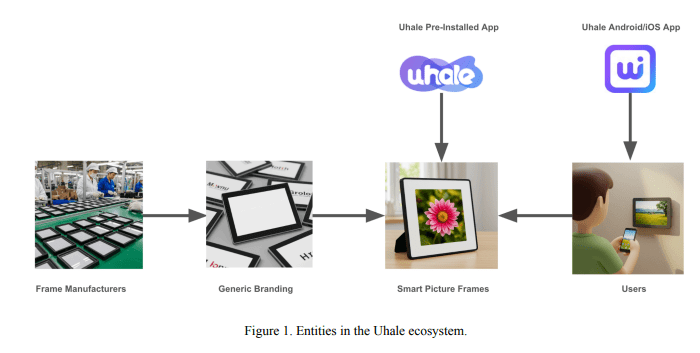

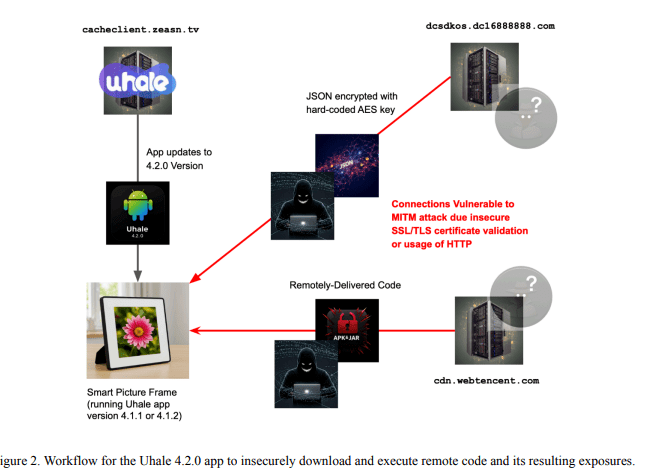

Vulnerabilità critiche nelle cornici digitali Uhale e impatto sulla catena IoT

Le cornici digitali Uhale, basate su Android, mostrano un insieme di vulnerabilità tali da costituire un’intera superficie di attacco ai limiti dell’impossibile per un dispositivo consumer. L’analisi rivela che la versione 4.2.0 dell’app Uhale scarica automaticamente malware al boot da domini remoti, sfruttando un trust manager insicuro che ignora la validazione dei certificati SSL/TLS. Le minacce installate includono spyware e trojan associati alla botnet Vo1d e al malware Mzmess, capaci di prendere il controllo del dispositivo dal primo avvio. La presenza della chiave AES hardcoded DE252F9AC7624D723212E7E70972134D consente l’intercettazione e la manipolazione delle risposte JSON, mentre le RCE classificate con CVSS fino a 9.4 permettono esecuzione di codice come root.

Le versioni 3.7.3 e 4.0.3 ampliano il quadro con exploit che sfruttano input non sanitizzati per ottenere esecuzione arbitraria di comandi in shell. Il sistema, basato su Android 6, risulta rooted di fabbrica, con SELinux disabilitato e chiavi AOSP di test pubbliche. Questo implica che la catena di fiducia risulti totalmente compromessa. I CVE riportati — tra cui 58388, 58389, 58391, 58392, 58393, 58394, 58395, 58396 e 58397 — mostrano debolezze in ogni livello: upload file su porta 17802 senza autenticazione, path traversal, SQL injection, WebView insicure, log accessibili ad app terze e librerie obsolete con CVE pubblici noti. Le raccomandazioni richiedono una riprogettazione completa dell’ecosistema, dall’adozione di store certificati fino alla rimozione del root di fabbrica. Le criticità dimostrano come dispositivi IoT consumer insufficientemente progettati possano diventare nodi compromessi in reti domestiche e aziendali, facilitando movimenti laterali e attacchi contro sistemi più sensibili.

Errori nell’update KB5068781 ESU di Windows 10 e impatto sulle aziende

Il fallimento dell’update KB5068781 ESU per Windows 10 evidenzia la fragilità di ambienti enterprise che dipendono da update critici. Il bug, classificato con errore 0x800f0922, fa sì che l’update appaia installato correttamente ma venga rimosso dopo il riavvio, rendendo impossibile la corretta applicazione del primo Extended Security Update disponibile dall’11 novembre 2025. Gli impatti colpiscono i dispositivi aziendali attivati tramite Windows subscription activation via Microsoft 365 Admin Center, mostrando un problema circoscritto ma significativo. L’assenza di workaround ufficiali costringe amministratori IT e team di sicurezza a monitorare continuamente i canali Microsoft in attesa di un fix. Le segnalazioni indicano che alcuni dispositivi dotati di licenza ESU MAK non riescono comunque a installare aggiornamenti, confermando la natura complessa del problema. L’errore CBS_E_INSTALLERS_FAILED rappresenta una condizione nella quale i componenti di installazione del sistema operativo non riescono a completare il flusso, causando rollback automatico. La criticità mostra quanto siano vulnerabili gli ecosistemi basati su update incrementali e quanto i ritardi possano lasciare superfici d’attacco scoperte in ambienti dove la sicurezza dipende dalla continuità delle patch.

Google ritira le nuove regole sulla verifica degli sviluppatori Android

Il cambio di rotta di Google sulla verifica degli sviluppatori Android introduce una dinamica insolita nella gestione della sicurezza del Play Store. L’azienda aveva annunciato un requisito obbligatorio di verifica identitaria, con fornitura di documento governativo e pagamento di una fee, misura pensata per contrastare il sideloading di app malevole dal 2026. Il backlash immediato da parte di studenti, hobbisti, esperti e sviluppatori indipendenti ha però spinto Google a introdurre nuovi account dedicati alla distribuzione limitata e a offrire flussi speciali per utenti avanzati che accettano un livello di rischio maggiore.

Il sistema rinnovato prevede la possibilità di installare app da sviluppatori non verificati, previa consapevolezza del rischio, riducendo l’impatto sulle comunità open-source e su progetti come F-Droid. Il rollout graduale parte nel 2026 in Brasile, Indonesia, Singapore e Thailandia, raggiungendo il resto del mondo nel 2027. Questa inversione dimostra come politiche di sicurezza troppo rigide possano generare resistenza se percepite come meccanismi di controllo piuttosto che come misure a tutela degli utenti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.