Google introduce un nuovo sistema di controllo che penalizza le app Android con consumo energetico eccessivo, un cambiamento che arriva in un momento in cui la sicurezza dell’ecosistema mobile viene messa alla prova da prodotti compromessi come le cornici digitali Uhale, infettate da malware e vulnerabilità critiche, e si rafforza grazie all’adozione massiva del linguaggio Rust, capace di ridurre sensibilmente le falle di sicurezza legate alla memoria. Dal 1° marzo 2026, il Play Store flagga e penalizza le applicazioni che abusano dei wake lock parziali, impedendo al dispositivo di entrare correttamente in modalità sleep. Parallelamente, l’analisi condotta su dispositivi Uhale rivela attività malevole all’avvio, configurazioni insicure e diciassette vulnerabilità sfruttabili da attori esterni. Sul fronte opposto, Google celebra la maturità del percorso verso un Android più sicuro, con Rust che contribuisce a diminuire le vulnerabilità di memoria di 1000 volte rispetto al codice C e C++ tradizionale. Queste iniziative convergono verso un unico obiettivo: migliorare l’efficienza, la resilienza e la qualità della piattaforma Android, offrendo agli utenti un’esperienza più protetta.

Google penalizza le app energivore su Play Store

La nuova policy di Google per il Play Store introduce una metrica che identifica e penalizza le app con consumo batteria anomalo. Il sistema si basa sui wake lock parziali, meccanismi che mantengono attivo il processore anche quando lo schermo è spento. Se un’app li mantiene per oltre due ore in una singola sessione e se più del 5 percento delle sessioni degli utenti – misurate su una finestra di 28 giorni – supera tale soglia, l’app viene flaggata come energivora. Le applicazioni segnalate perdono visibilità nelle raccomandazioni del Play Store e rischiano esclusioni nelle sezioni curate. Lo sviluppatore riceve notifiche nella dashboard Android Vitals e può intervenire per ridurre l’uso dei wake lock rilasciandoli correttamente, ottimizzando librerie di terze parti e adottando pattern di sviluppo più sostenibili. La policy, nata da una collaborazione con Samsung, non è mirata direttamente al malware, ma identifica attività sospette o inefficienze che impattano sulla batteria e sull’esperienza utente.

Questo sistema incentiva pratiche di sviluppo responsabili e risponde alla crescente richiesta degli utenti di preservare autonomia e prestazioni. Le app energivore, spesso coinvolte anche in comportamenti abusivi in background, diventano così più facili da individuare e correggere. Google supporta gli sviluppatori offrendo strumenti di ottimizzazione e monitoraggio, agevolando la transizione verso un ecosistema Android più efficiente.

Cornici Uhale tra malware, falle critiche e pratiche di sviluppo scadenti

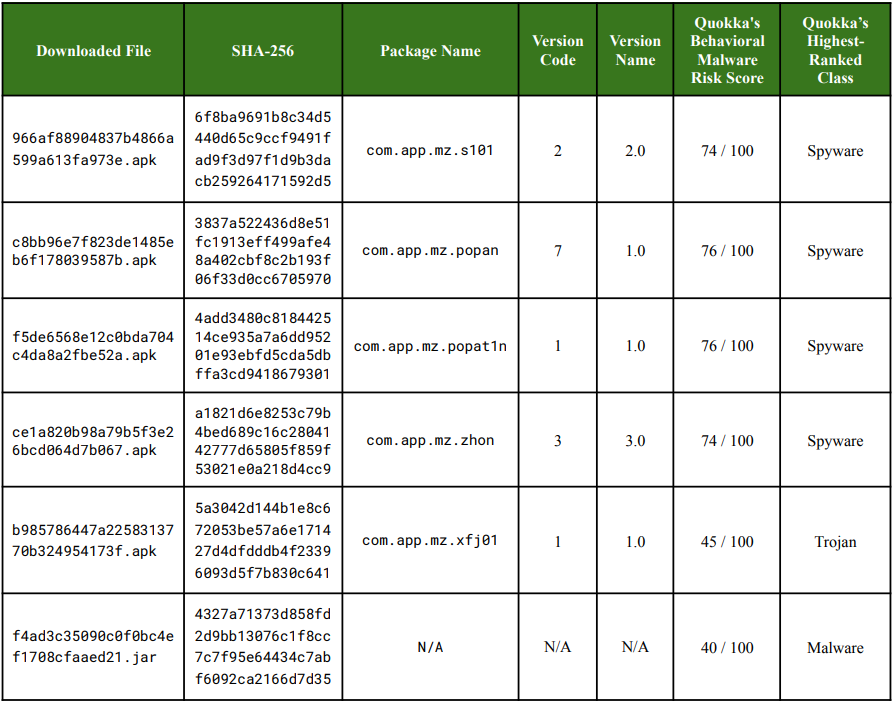

L’assessment di sicurezza condotto da Quokka mette in luce una situazione grave: le cornici digitali Uhale, diffuse sotto diversi marchi commerciali e basate su Android 6, sono compromesse sin dall’avvio. Il dispositivo effettua il download automatico di payload maligni collegati alle botnet Vo1d e Mzmess, sfruttando un sistema di update privo di controlli di sicurezza. La presenza di SELinux disabilitato, chiavi AOSP di test pubbliche, permessi di root attivi e componenti obsolete apre la porta a attacchi completi.

L’analisi identifica 17 vulnerabilità, undici delle quali tracciate con CVE dedicate. Tra queste, spiccano la possibilità di eseguire codice da remoto come root tramite MITM sul TrustManager insicuro, l’injection di comandi shell via processi di aggiornamento, l’accesso a un server di file non autenticato sulla porta TCP 17802, che permette scrittura e cancellazione di contenuti, e l’ignoranza totale degli errori SSL/TLS nella WebView, facilitando attacchi di phishing.

La crittografia debole con chiavi AES hardcoded e librerie di terze parti obsolete aggravano lo scenario. Sebbene l’app Uhale conti oltre 500.000 download su Play Store e migliaia di recensioni su Amazon e App Store, il produttore non ha risposto alle notifiche pubbliche. La raccomandazione agli utenti è evitare prodotti senza servizi ufficiali Google Play, acquistare solo da marchi affidabili e scollegare immediatamente i dispositivi Uhale vulnerabili da reti domestiche o aziendali. Le configurazioni attuali permettono esfiltrazione dati, controllo totale del dispositivo e movimento laterale all’interno di reti Wi-Fi.

Rust trasforma la sicurezza Android riducendo drasticamente le vulnerabilità di memoria

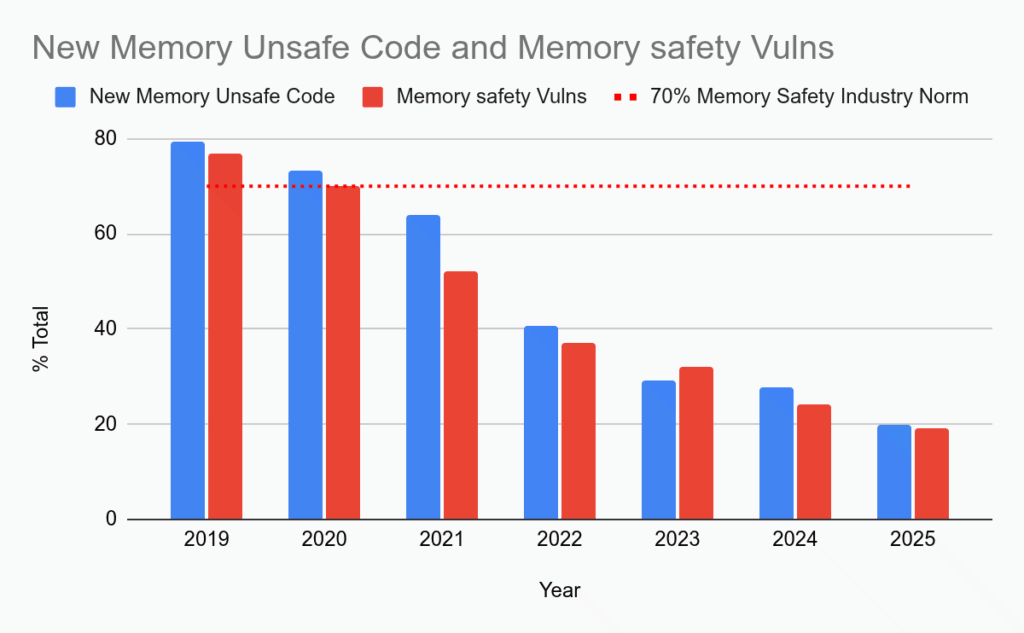

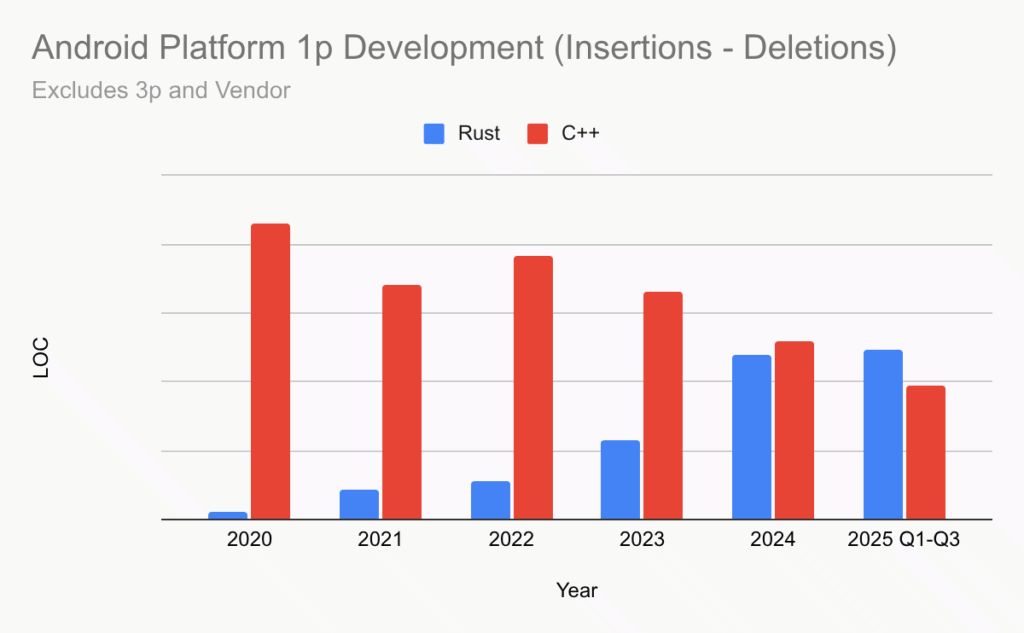

L’adozione di Rust da parte di Google sta rivoluzionando la sicurezza Android. Nel 2025, la percentuale di vulnerabilità legate alla gestione della memoria è scesa sotto il 20 percento, grazie all’introduzione di driver kernel, componenti firmware e moduli di sistema scritti in Rust. Il linguaggio, progettato per eliminare intere classi di exploit come buffer overflow e use-after-free, riduce gli errori strutturali di 1000 volte rispetto al codice in C e C++.

Rust non solo offre maggiore sicurezza, ma accelera anche lo sviluppo: i team Google registrano un 25 percento in meno di revisioni, rollback quattro volte inferiori e cicli di testing più rapidi. I componenti Android recenti, inclusi Nearby Presence, MLS e parser di Chromium per PNG e JSON, utilizzano Rust come linguaggio principale. Google ha introdotto training dedicati per l’uso corretto delle parti unsafe e promuove Rust come default per il codice sicuro, con l’obiettivo di espandere ulteriormente l’adozione nel kernel, nel firmware e nelle app di sistema. L’evoluzione conferma che Rust è ormai un pilastro dell’architettura Android moderna, rafforzando la protezione degli utenti senza sacrificare prestazioni o flessibilità.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.