La crescente aggressività delle botnet Aisuru e RondoDox segna un’evoluzione significativa delle minacce digitali, con attacchi che raggiungono volumi di traffico senza precedenti e sfruttano vulnerabilità critiche in dispositivi IoT e piattaforme enterprise. Nel primo periodo emergono tutti gli elementi chiave della vicenda: 15,72 terabit al secondo di traffico DDoS, oltre 500.000 indirizzi IP impiegati, exploit CVE-2025-24893 su XWiki, iniezioni Groovy, dispositivi IoT compromessi, 300.000 bot attivi, attacchi precedenti da 22,2 terabit al secondo, manipolazione del DNS di Cloudflare, installazioni di payload persistent, e il ruolo di mitigazione attiva da parte di Microsoft e Cloudflare. Questo intreccio di tecniche offensive e contromisure definisce una fase critica per la resilienza delle infrastrutture digitali globali.

L’attacco DDoS di Aisuru contro Microsoft Azure

La botnet Aisuru, variante evoluta della famiglia Turbo Mirai, ha lanciato un attacco DDoS di intensità eccezionale contro la rete Azure. Il picco di traffico ha raggiunto 15,72 terabit al secondo, con un volume totale di 3,64 miliardi di pacchetti al secondo, diretti contro un singolo indirizzo IP pubblico situato in Australia. L’attacco ha sfruttato flussi UDP ad alta densità, con uno spoofing minimo e porte sorgente randomizzate, elementi che hanno semplificato il tracciamento da parte dei team di difesa cloud. Aisuru si alimenta principalmente attraverso router domestici e telecamere IP vulnerabili, diffusi in reti residenziali statunitensi e di altri paesi, spesso basati su chip Realtek e distribuiti da marchi come T-Mobile, Zyxel, D-Link e Linksys.

Un ulteriore punto di svolta nella crescita della botnet è stato il compromesso, nell’aprile 2025, di un server di aggiornamento firmware TotoLink, che ha portato alla compromissione di circa 100.000 nuovi dispositivi. Questa espansione ha reso possibile un attacco di portata tale da raggiungere valori simili a quelli di un precedente assalto collegato ad Aisuru da Cloudflare, che nel settembre 2025 registrò 22,2 terabit al secondo e 10,6 miliardi di pacchetti al secondo. La scala di questo volume è paragonabile allo streaming simultaneo di un milione di video 4K, un’immagine emblematica dell’impatto potenziale sulle piattaforme globali. Pochi giorni prima dell’attacco su Azure, un laboratorio di ricerca aveva attribuito ad Aisuru un ulteriore episodio da 11,5 terabit al secondo, confermando una capacità operativa estesa a circa 300.000 bot attivi.

L’evoluzione di RondoDox e lo sfruttamento della vulnerabilità XWiki

La botnet RondoDox si distingue da Aisuru per un approccio maggiormente orientato all’exploit su sistemi enterprise. A partire dal 3 novembre, il gruppo ha sfruttato la vulnerabilità CVE-2025-24893 nella piattaforma XWiki, una falla di esecuzione remota che consente l’invio di richieste HTTP GET contenenti codice Groovy codificato in base64. Attraverso l’endpoint SolrSearch, il server vulnerabile scarica ed esegue uno script iniziale (“rondo.sh”), che funge da downloader per il payload principale della botnet. La piattaforma XWiki, basata su Java e utilizzata per la gestione interna della conoscenza, rappresenta un obiettivo particolarmente appetibile per attori che cercano privilegi elevati nei contesti corporate. Secondo analisi di Fortinet e Trend Micro, RondoDox incorpora exploit per 56 vulnerabilità note e colpisce almeno 30 tipologie di dispositivi, tra cui componenti esposti in competizioni come Pwn2Own. VulnCheck ha rilevato attività aggiuntive tra il 30 ottobre e l’11 novembre, tra cui tentativi di instaurare reverse shell bash e deploy di miner per criptovalute via injection Groovy. Sono stati osservati comandi remoti come cat /etc/passwd, insieme a scanning su larga scala tramite tool come Nuclei e OAST-based probing. Gli indicatori di compromissione pubblici, inclusi specifici user-agent e server payload, permettono una mitigazione più tempestiva, ma la velocità con cui la botnet incorpora nuovi exploit rende difficile un contenimento strutturato.

Confronto tra Aisuru e RondoDox nelle minacce botnet moderne

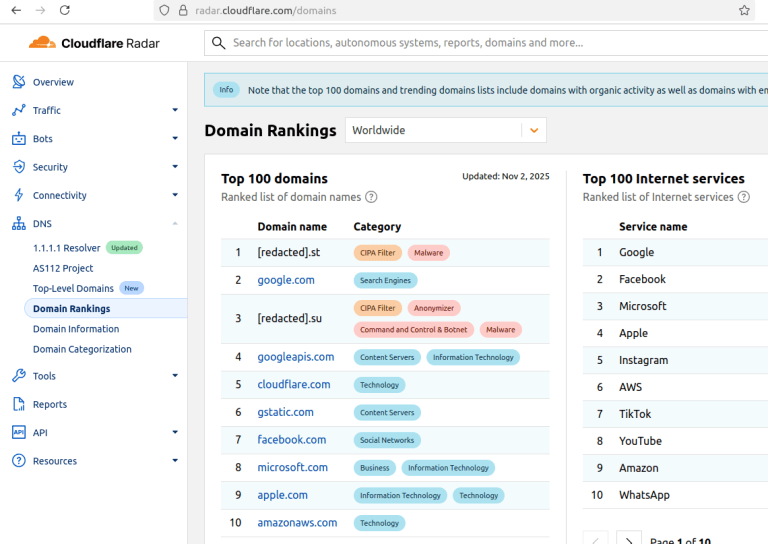

Aisuru e RondoDox incarnano due modelli complementari di minaccia: la prima punta sulla forza bruta ad alta intensità, la seconda sull’uso intelligente e rapido degli exploit. Aisuru utilizza flussi UDP massivi e infrastrutture IoT vulnerabili, con capacità in grado di superare 15 terabit al secondo. RondoDox, invece, si espande sfruttando falle come la CVE-2025-24893, installando malware persistente e alimentando sia attacchi DDoS secondari sia attività come il mining illecito. Le due botnet condividono caratteristiche di resilienza, come l’uso di tecniche anti-rilevamento innovative: Aisuru usa porte randomizzate e spoofing minimo per confondere i sistemi di mitigazione, mentre RondoDox sfrutta injection Groovy codificata e payload modulare. Secondo Cloudflare, nel 2025 gli attacchi DDoS hanno registrato un incremento del 198 per cento trimestre su trimestre e un aumento del 358 per cento anno su anno, con più di 21,3 milioni di attacchi mitigati. Aisuru è stata responsabile persino della manipolazione del DNS pubblico 1.1.1.1, alterando le classifiche dei domini tramite query malevole. RondoDox, dal canto suo, ha dimostrato una capacità simile nell’adottare exploit immediatamente dopo la loro divulgazione, confermando una tendenza sempre più marcata nelle minacce botnet moderne.

Impatto sulle infrastrutture e misure di sicurezza consigliate

L’allineamento operativo di Aisuru e RondoDox evidenzia un rischio crescente per cloud, DNS pubblici, sistemi enterprise e reti IoT globali. L’attacco contro Azure dimostra come anche infrastrutture robuste possano essere spinte ai limiti da botnet sempre più potenti, mentre l’exploit XWiki evidenzia la fragilità dei sistemi self-hosted se non costantemente aggiornati. Microsoft ha neutralizzato l’attacco su Azure senza downtime, ma l’episodio sottolinea l’urgenza di rafforzare la sicurezza IoT e i sistemi di provisioning firmware. Le organizzazioni devono patchare immediatamente XWiki alle versioni corrette, monitorare indicatori di compromissione di RondoDox e implementare hardening su router e telecamere IP. Cloudflare ha adottato misure per rimuovere domini manipolati e mitigare l’impatto delle query malevole, ma la crescente frequenza e intensità degli attacchi richiede un coordinamento costante tra provider e amministratori.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.