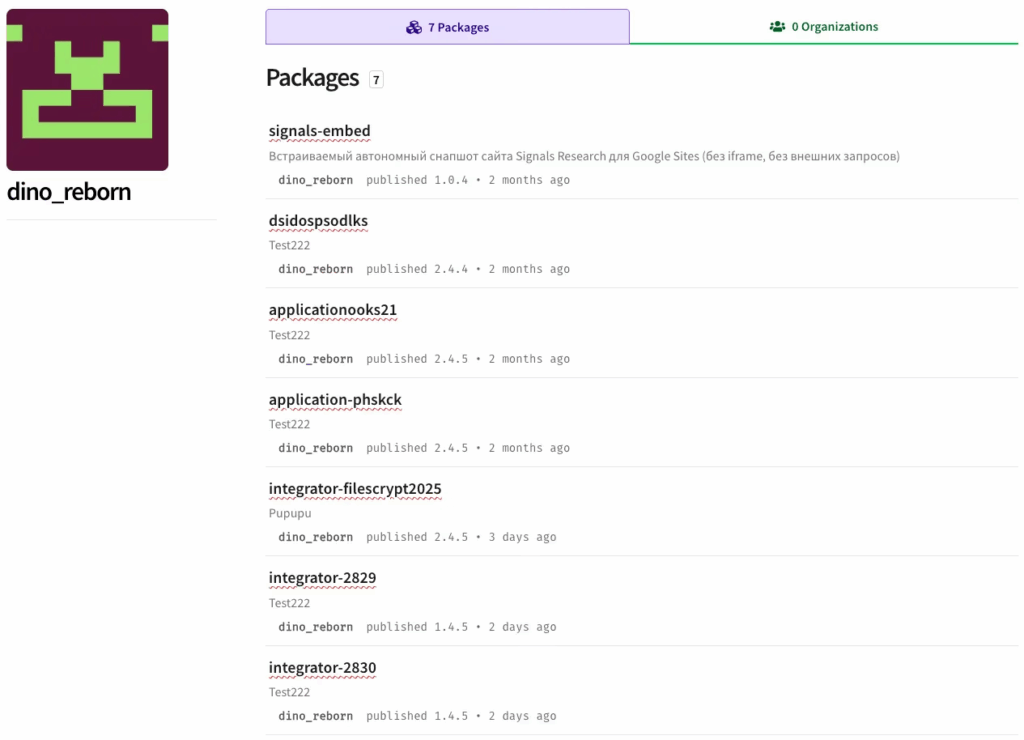

L’analisi dei ricercatori di sicurezza mette in luce una campagna che sfrutta sette pacchetti NPM pubblicati sotto l’identità dello sviluppatore dino_reborn per distribuire codice malevolo capace di implementare cloaking avanzato tramite Adspect, separando ricercatori e vittime reali. I pacchetti — tra cui applicationooks21, application-phskck, integrator-filescrypt2025, integrator-2829 e integrator-2830 — includono oltre 39 kB di codice malevolo, progettato per raccogliere dati di fingerprinting, eludere analisi e reindirizzare gli utenti verso scam crypto a tema Ethereum e Solana. Il meccanismo prevede una finta pagina CAPTCHA che funge da filtro fraudolento per attivare redirect verso schemi ingannevoli, mentre ai ricercatori vengono mostrate pagine innocue come Offlido. La campagna rivela come un servizio legittimo possa essere piegato ad attività malevole, amplificando l’esposizione della supply chain JavaScript.

Cloaking Adspect e separazione tra ricercatori e vittime

Gli attaccanti sfruttano direttamente le funzionalità del servizio cloud Adspect per classificare il traffico in tempo reale. Il codice dei pacchetti raccoglie user agent, host, referrer, URI, protocollo, lingua, encoding, timestamp e contenuti accettati, costruendo un fingerprint dettagliato inviato attraverso un proxy controllato dagli attaccanti.

Adspect elabora questi dati e stabilisce se il visitatore sia un ricercatore, un bot oppure una vittima potenziale. Le risposte dell’API definiscono l’intera catena di redirect, rendendo ogni accesso un flusso dinamico basato su criteri decisi dagli sviluppatori malevoli. Questo meccanismo consente di nascondere completamente la componente fraudolenta ai ricercatori, mostrando soltanto pagine neutre che mascherano la reale attività dell’infrastruttura.

Pacchetti NPM coinvolti e struttura del codice malevolo

Le pubblicazioni, distribuite tra settembre e novembre, includono pacchetti con ruoli distinti all’interno dell’operazione. Signals-embed genera solo una pagina bianca e funge da esca non pericolosa. Gli altri pacchetti incorporano componenti che raccolgono dati, attivano algoritmi di anti-analisi, eseguono script tramite IIFE e orchestrano l’intero flusso di comunicazione con Adspect.

Il pacchetto dsidospsodlks contiene il nucleo del cloaking. Applicationooks21 struttura il fingerprint dei visitatori. Application-phskck collega i dati al sistema Adspect. Integrator-filescrypt2025 forza l’esecuzione immediata. Integrator-2829 invia i fingerprint al proxy. Integrator-2830 prepara le chiamate API che stabiliscono la destinazione finale del visitatore.

L’iniezione di JavaScript nelle webapp che importano questi pacchetti consente l’esecuzione automatica del flusso malevolo, trasformando una semplice dipendenza NPM in un vettore di attacco invisibile ai controlli superficiali del registry.

Meccanismi di anti-analisi per eludere ricercatori e strumenti di sicurezza

Gli attaccanti hanno integrato un sistema aggressivo di anti-analisi per impedire ai ricercatori di ispezionare il comportamento del codice. Il JavaScript blocca click destro, F12, Ctrl+U, Ctrl+Shift+I e altre interazioni utilizzate comunemente per aprire strumenti di ispezione. Se DevTools viene rilevato, il codice forza il reload continuo della pagina, impedendo qualunque forma di debugging. L’uso di una IIFE garantisce che lo script inizi a operare immediatamente al caricamento, senza necessità di interazione e aggirando controlli che analizzano solo funzioni esportate o richiamate manualmente. L’insieme di queste tecniche permette alla campagna di evitare blocchi e analisi superficiali, rendendo il comportamento malevolo visibile solo quando rileva un visitatore qualificato come target.

Flusso di attacco e redirect verso pagine scam di criptovalute

Una volta classificata la vittima, il pacchetto attiva un redirect verso una pagina CAPTCHA fraudolenta, con grafiche che imitano marchi come Ethereum o Solana. Il CAPTCHA funge da esca e, al termine dell’azione, apre automaticamente una nuova scheda contenente un URL malevolo controllato dagli attaccanti, mascherando l’operazione come un’azione dell’utente. L’intero flusso è progettato per apparire come una sequenza di passaggi legittimi, mentre in realtà indirizza la vittima verso schemi ingannevoli di validazione, recupero fondi o promesse di guadagni crypto. In parallelo, i ricercatori visualizzano contenuti del tutto inoffensivi, impedendo la rilevazione precoce della campagna.

Abuso di Adspect come servizio legittimo

Adspect è un servizio che dovrebbe filtrare bot e traffico indesiderato, ma in questo caso diventa uno strumento centrale della campagna. L’infrastruttura permette agli attaccanti di filtrare in modo dinamico l’audience e selezionare quali utenti mostrare e quali nascondere, rendendo il cloaking più sofisticato rispetto ai metodi tradizionali basati solo sul client. La mancanza di controlli interni anti-abuso rende possibile sfruttare Adspect per attività fraudolente senza generare alert o sospensioni. Il flusso tramite proxy impedisce inoltre qualunque tracciamento diretto dell’infrastruttura malevola, aumentando l’opacità della campagna.

Collegamenti con campagne precedenti e implicazioni per la supply chain NPM

Gli esperti collegano queste attività a campagne precedenti che hanno utilizzato pacchetti NPM per spam massivo, phishing o distribuzione di infostealer. L’elemento distintivo della campagna attuale è la combinazione tra cloaking intelligente e redirect dinamici, che rende l’attacco altamente modulare e difficile da individuare. L’ecosistema NPM rimane una superficie esposta, poiché la possibilità di pubblicare pacchetti senza controlli approfonditi facilita l’introduzione di codice malevolo che si attiva solo in contesti specifici. L’episodio dimostra come un pacchetto apparentemente innocuo possa diventare un vettore di distribuzione di scam complessi, capaci di evolvere rapidamente grazie a servizi esterni come Adspect.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.