La Cisa emette un allarme immediato per una vulnerabilità sfruttata attivamente nei prodotti Fortinet, imponendo l’applicazione di patch entro sette giorni alle agenzie federali statunitensi. La flaw, identificata come CVE-2025-58034, consente a un attaccante autenticato di ottenere esecuzione arbitraria di codice tramite richieste HTTP craftate o comandi CLI, con impatti diretti su web application firewall FortiWeb. Parallelamente, la campagna WrtHug compromette migliaia di router Asus end-of-life sfruttando sei vulnerabilità note, mentre il gruppo cinese PlushDaemon conduce attacchi supply-chain tramite il framework EdgeStepper, reindirizzando query DNS e manipolando aggiornamenti software. Sul fronte enterprise, la Cisa pubblica sei advisory che interessano infrastrutture industriali, mentre Meta amplia la ricerca sulla sicurezza WhatsApp con nuovi strumenti proxy e programmi bounty. Questo insieme di minacce evidenzia rischi trasversali che toccano sistemi federali, dispositivi consumer e supply-chain globali, esponendo infrastrutture critiche a vettori sempre più sofisticati e richiedendo un approccio di mitigazione immediato.

Vulnerabilità critica in FortiWeb di Fortinet

Fortinet segnala una vulnerabilità zero-day già sfruttata in attacchi reali, classificata come CVE-2025-58034 e basata su una iniezione di comandi OS che permette l’esecuzione arbitraria di istruzioni sul sistema sottostante. Il difetto, categorizzato come CWE-78, si manifesta tramite richieste HTTP craftate o comandi CLI e non richiede interazione dell’utente, rendendo l’attacco particolarmente pericoloso in scenari operativi esposti alla rete.

CVE-2025-58034 Fortinet FortiWeb OS Command Code Injection Vulnerability

La vulnerabilità coinvolge un ampio spettro di versioni FortiWeb, tra cui le release 8.0.0–8.0.1, 7.6.0–7.6.5, 7.4.0–7.4.10, 7.2.0–7.2.11 e 7.0.0–7.0.11, con un punteggio CVSS 6,7 che non riflette completamente l’impatto operativo osservato nelle campagne reali. Fortinet rilascia patch dedicate e indica versioni correttive come 8.0.2, 7.6.6, 7.4.11, 7.2.12 e 7.0.12, raccomandando un aggiornamento immediato. La Cisa riconosce prove di sfruttamento attivo e inserisce la flaw nel Known Exploited Vulnerabilities Catalog, imponendo alle agenzie federali FCEB, in base alla direttiva BOD 22-01, la remediation entro il 25 novembre 2025. La scadenza compressa riflette il rischio elevato per infrastrutture federali e la necessità di ridurre la superficie d’attacco limitando gli endpoint pubblici. La vulnerabilità è correlata a un’altra debolezza recentemente affrontata, la CVE-2025-64446, patchata silenziosamente da Fortinet, segnale di una pressione costante da parte di attori intenzionati a sfruttare i servizi WAF come punto di ingresso.

Campagna WrtHug e compromissione router Asus

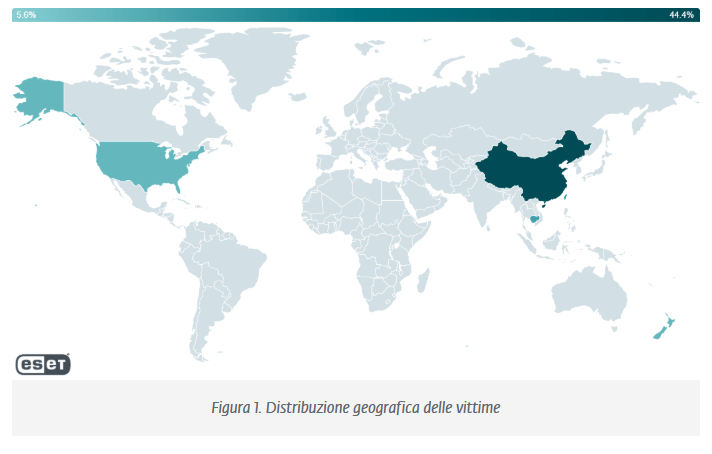

La campagna WrtHug prende di mira router Asus end-of-life attraverso una catena di exploit che sfrutta sei vulnerabilità, tra cui CVE-2023-41345, 41346, 41347, 41348, CVE-2024-12912 e la recente CVE-2025-2492, legata a un controllo di autenticazione improprio. L’operazione dura da oltre sei mesi e compromette dispositivi globali, con una concentrazione significativa di vittime in Taiwan, estendendosi poi in Sud-Est asiatico, Russia, Europa centrale e Stati Uniti. Gli attaccanti combinano exploit di injection e bypass di autenticazione per ottenere accesso approfondito al router e installare backdoor persistenti tramite SSH sfruttando il servizio proprietario AiCloud. Le intrusioni sopravvivono ai reboot e agli aggiornamenti, permettendo ai dispositivi compromessi di agire come relay operativi, perfetti per nascondere l’origine del traffico malevolo e mantenere una dorsale C2 estesa. Un indicatore distintivo della compromissione è la sostituzione del certificato TLS Asus con un certificato self-signed dalla durata di 100 anni, rilevato nel 99% dei casi analizzati. Gli scanner identificano oltre 50.000 IP con questo certificato alterato, distribuiti su modelli come 4G-AC55U, 4G-AC860U, DSL-AC68U, GT-AC5300, GT-AX11000, RT-AC1200HP, RT-AC1300GPLUS e RT-AC1300UHP. La mancanza di supporto per molti di questi modelli aumenta l’urgenza di sostituzione, poiché non esistono patch per le versioni obsolete del firmware. Le tecniche osservate condividono tratti con l’operazione AyySSHush, con overlap significativo nel targeting e nei metodi, suggerendo possibili legami con attori affiliati alla Cina. Le infrastrutture utilizzate mostrano sette IP ricorrenti tra incidenti separati, segnale di un backend coordinato che opera su larga scala.

Attacchi supply-chain condotti da PlushDaemon

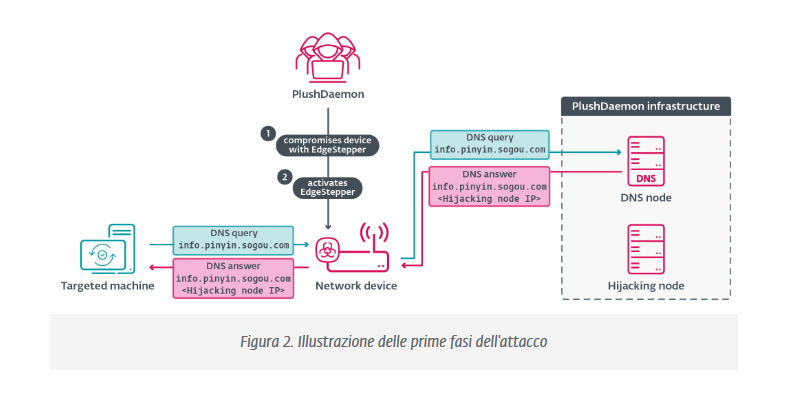

Il gruppo PlushDaemon, attivo almeno dal 2018 e con legami consolidati con il panorama cyber cinese, intensifica operazioni supply-chain tramite l’impianto modulare EdgeStepper. La tecnica sfrutta il reindirizzamento delle query DNS attraverso un nodo malevolo che intercetta richieste relative ad aggiornamenti software. Se l’update corrisponde a un dominio monitorato dagli attaccanti, il traffico viene deviato verso una infrastruttura controllata dove viene servita una DLL alterata identificata come popup_4.2.0.2246.dll.

La catena include componenti come LittleDaemon, downloader Windows che recupera il modulo DaemonicLogistics, decryptato direttamente in memoria e utilizzato per distribuire la backdoor SlowStepper. Quest’ultima effettua una raccolta intensiva di dati, esegue comandi da remoto e intercetta credenziali e input da tastiera. In passato, SlowStepper era già comparso in attacchi contro utenti VPN coreani tramite installer trojanizzati pubblicati su canali ufficiali.

L’accesso iniziale nelle campagne PlushDaemon spesso deriva da vulnerabilità non patchate nei router, oppure da credenziali deboli che facilitano l’installazione di EdgeStepper come primo punto di compromissione. Una volta stabilito, l’impianto consente movimenti laterali, accesso persistente e manipolazione del traffico DNS per favorire ulteriori abusi supply-chain.

Indicatori includono query DNS deviate, presenza di DLL sospette e processi come DaemonicLogistics. Le mitigazioni consigliate comprendono patch tempestive dei router, enforcement di password robuste, monitoraggio continuo del traffico DNS e verifiche di integrità degli update.

Allarmi Cisa per i sistemi industriali

La Cisa pubblica sei advisory riguardanti vulnerabilità ICS che coinvolgono vendor come Schneider Electric, avvertendo che alcuni difetti consentono esecuzione remota del codice o condizioni di denial-of-service. I rischi per infrastrutture critiche restano elevati poiché molti impianti industriali operano con sistemi legacy difficili da aggiornare.

- ICSA-25-322-01 Schneider Electric EcoStruxure Machine SCADA Expert & Pro-face BLUE Open Studio

- ICSA-25-322-02 Shelly Pro 4PM

- ICSA-25-322-03 Shelly Pro 3EM

- ICSA-25-322-04 Schneider Electric PowerChute Serial Shutdown

- ICSA-25-322-05 METZ CONNECT EWIO2

- ICSA-25-224-03 Schneider Electric EcoStruxure (Update B)

Cisa raccomanda l’applicazione immediata delle patch e l’adozione di misure di segmentazione di rete per evitare impatti estesi in caso di compromissione.

Espansione della ricerca sicurezza Meta per WhatsApp

Meta amplia il programma di ricerca dedicato alla sicurezza WhatsApp, introducendo il WhatsApp Research Proxy, strumento destinato a ricercatori bounty di alto livello. L’iniziativa offre supporto diretto dei team di ingegneria, rendendo più accessibile lo studio del protocollo di rete dell’app. Il programma bug bounty Meta ha distribuito oltre 23 milioni di euro in quindici anni, con 3,67 milioni di euro pagati nel solo 2025 per circa ottocento report validi. Tra le vulnerabilità affrontate figura una validazione incompleta nelle versioni pre-2.25.23.73, che consentiva l’elaborazione di URL malevoli su dispositivi altrui, senza evidenze di exploit pubblici. Meta corregge anche la CVE-2025-59489, una falla con punteggio CVSS 8,4 in Unity runtime, rilevata da Flatt Security, che poteva portare a esecuzione arbitraria di codice sui dispositivi Quest.

Sul fronte privacy, Meta affronta i rischi di scraping identificati da una ricerca che descrive la possibilità di enumerare account WhatsApp in 245 paesi, recuperando foto e timestamp di tre miliardi e mezzo di utenti tramite funzionalità di ricerca contatti. Un altro studio, “Careless Whisper”, dimostra come le notifiche di delivery possano essere usate per dedurre abitudini e pattern d’utilizzo. Meta conferma che la crittografia end-to-end rimane intatta ma rafforza protezioni e segnali anti-abuso per prevenire inferenze non autorizzate.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.