L’Agenzia per la Cybersicurezza Nazionale pubblica il sommario operativo di ottobre 2025, un documento che fotografa 267 eventi cyber in Italia e disegna uno scenario fatto di vulnerabilità crescenti, attività malevole persistenti e pressioni costanti sulla Pubblica Amministrazione, sulle telecomunicazioni e sul settore finanziario. L’analisi, curata dal Servizio Operazioni e Gestione delle Crisi Cyber, integra attività del CSIRT Italia, notifiche obbligatorie e volontarie ai sensi della Legge 28 giugno 2024, n. 90 e della Direttiva NIS, oltre a fonti aperte, commerciali e collaborazioni nazionali e internazionali. Nei primi dati emergono 327 vittime totali, un aumento sensibile rispetto a settembre, mentre gli incidenti con impatto confermato scendono a 51, segnalando una migliore gestione operativa. A crescere in modo significativo sono gli asset potenzialmente vulnerabili, arrivati a 3.836, mentre quelli compromessi scendono a zero. Il CSIRT pubblica 80 alert, invia 4.367 comunicazioni dirette e monitora 4.384 nuove CVE, tra cui 7 già sfruttate attivamente. Le minacce più frequenti includono e-mail malevole, abuso di account validi e funzionalità legittime, mentre l’esposizione online di dati tramite infostealer continua a colpire settori critici. Il sommario evidenzia inoltre vulnerabilità gravi in prodotti come Microsoft Windows Server, ISC BIND e Gladinet CentreStack, delineando un mese in cui la pressione offensiva resta elevata ma sotto controllo operativo grazie all’attività del CSIRT.

Statistiche operative del CSIRT Italia

Il CSIRT Italia documenta 267 eventi cyber, in linea con i 270 di settembre. Le vittime totali salgono a 327, segnando un incremento di 71 unità, di cui 169 nella constituency nazionale composta da soggetti NIS, Perimetro, Telco e Pubblica Amministrazione. Il numero di incidenti con impatto confermato scende a 51, registrando un calo del 9%. Gli asset potenzialmente compromessi si azzerano, con una diminuzione netta di 1.183, mentre gli asset potenzialmente vulnerabili si impennano a 3.836, in aumento di 2.313 unità. Il mese vede la pubblicazione di 80 alert, nove in più rispetto al precedente, e 4.367 comunicazioni dirette, un calo del 20%. Le nuove CVE raggiungono quota 4.384, con 587 Proof of Concept disponibili e 7 vulnerabilità attivamente sfruttate.

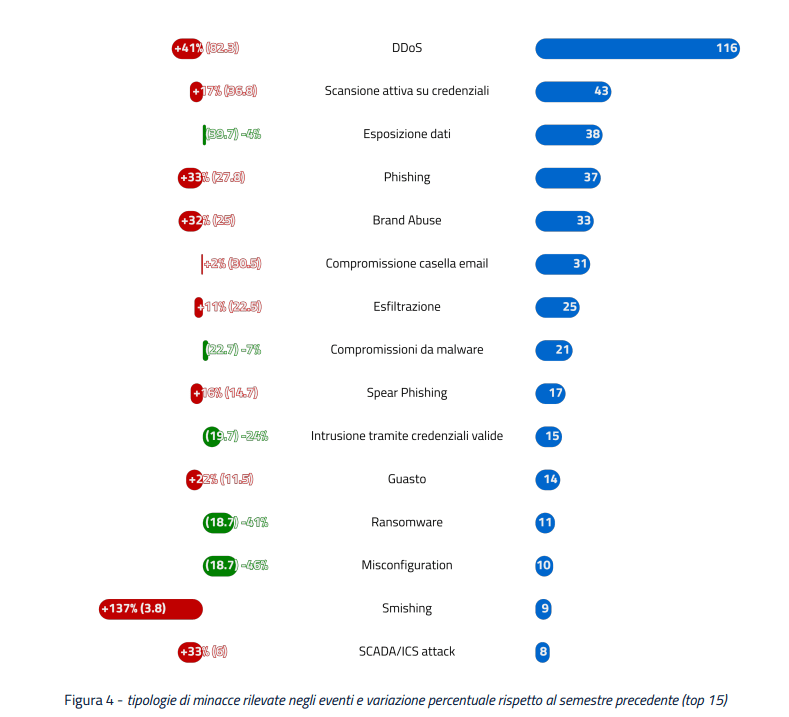

Le comunicazioni relative ai servizi esposti arrivano a 1.299, e i vettori di attacco dominanti rimangono e-mail, account validi e abuso di funzionalità. Trend altrettanto significativo è la persistente esposizione di dati attraverso infostealer, con impatti concentrati sulla Pubblica Amministrazione, sul settore telecom e su quello finanziario. Il CSIRT gestisce i dati tramite triage tecnico, studio di malware, analisi di vulnerabilità, richieste di supporto e pubblicazione di aggiornamenti, consapevole che il quadro potrebbe evolvere con l’arrivo di nuove evidenze operative.

Minacce e vulnerabilità principali

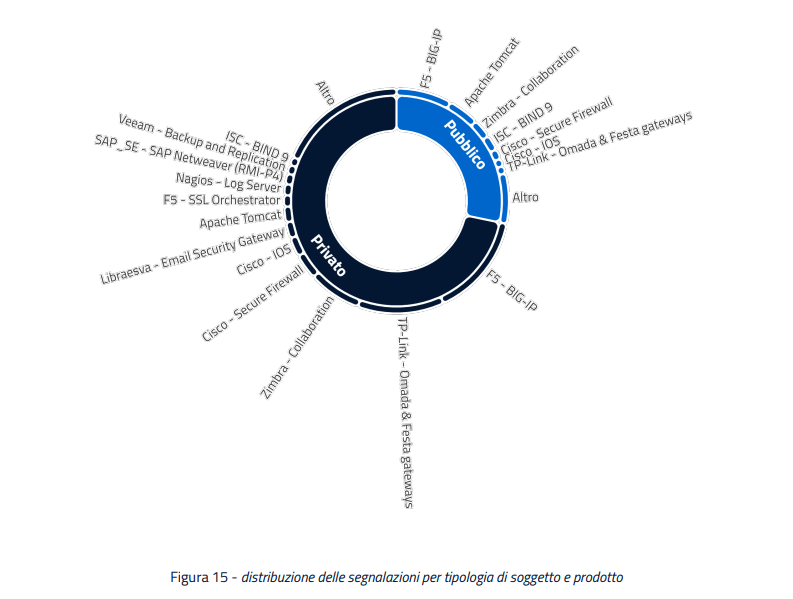

Le minacce si distribuiscono su una top 15 variabile, dominata da attività hacktiviste e ransomware. Le vulnerabilità critiche segnalate negli 80 alert di ottobre includono 175 falle Microsoft, tra cui 2 zero-day, e una serie di CVE ad altissimo impatto operativo. Spicca CVE-2025-59287, che interessa Microsoft Windows Server 2019 e abilita esecuzione di codice arbitrario remoto, con un indice di impatto pari a 79,23/100. Il DNS server ISC BIND 9 presenta vulnerabilità come CVE-2025-8677, CVE-2025-40780 e CVE-2025-40778, generando rischi sulla manomissione della cache e sulla disponibilità del servizio. Gladinet CentreStack e TrioFox registrano la criticità CVE-2025-11371, già sfruttata attivamente, con impatto 77,05/100. Altri prodotti ad alto rischio includono WatchGuard Fireware OS, Oracle Concurrent Processing, piattaforme di sviluppo come Apache Tomcat, soluzioni e-mail come Zimbra, gateway come Libraesva, componenti di rete come Squid e sistemi complessi come SAP Netweaver.

Presenti anche vulnerabilità critiche in strumenti ampiamente distribuiti tra enterprise e Pubblica Amministrazione: TP-Link Omada, Telerik UI, Nagios Log Server, ASP.NET Core, Ivanti Connect Secure, Atlassian Jira, Mattermost, Veeam Backup, Redis, Adobe Commerce/Magento, FlowiseAI, Oracle E-Business Suite, Fortinet FortiSwitchManager, VMware Aria Operations e diverse soluzioni Ivanti. Le CVE con più alta probabilità di sfruttamento secondo gli indicatori EPSS includono vulnerabilità su Kentico Xperience, Oracle E-Business Suite BI Publisher Integration e Adobe Commerce, con potenziali impatti critici sulle infrastrutture. Il quadro complessivo mostra un ecosistema esposto a una varietà di vettori che spaziano dall’esecuzione remota di codice alla compromissione dei controlli di accesso.

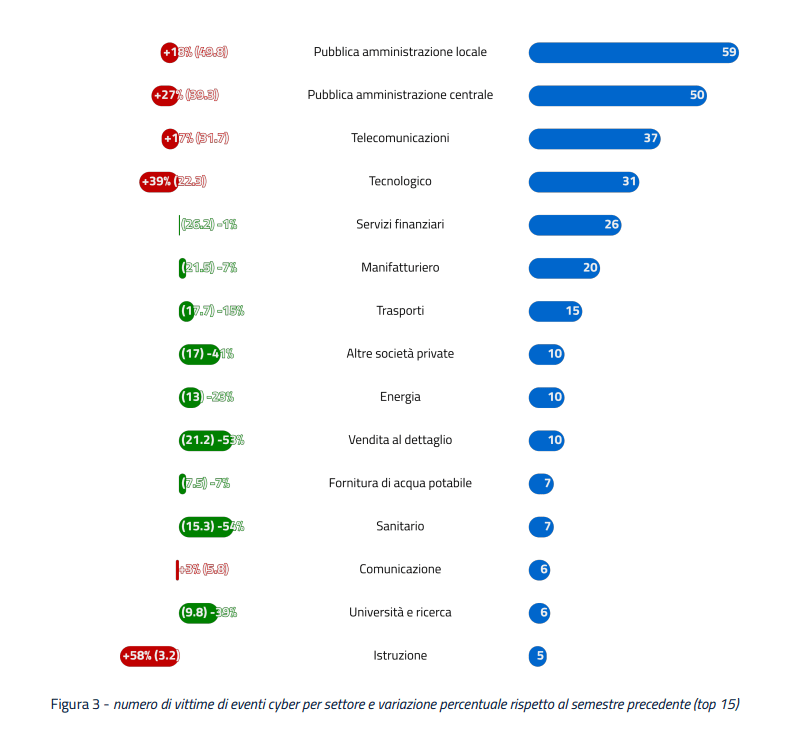

Gestione incidenti e impatti

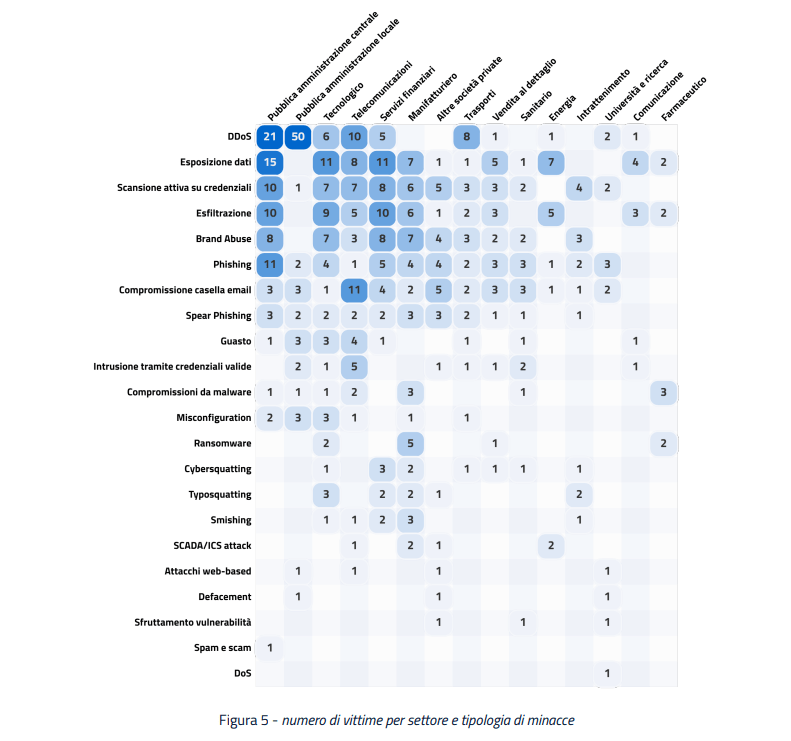

La gestione degli incidenti confermati evidenzia 51 casi con impatto reale, guidati da afflussi di eventi che coinvolgono 241 soggetti nazionali. All’interno della constituency, la Pubblica Amministrazione — sia locale sia centrale — si conferma come il settore più bersagliato, seguita da telecomunicazioni e servizi essenziali. Le attività hacktiviste restano stabili e si concentrano su DDoS a bassa intensità, spesso legati al conflitto russo-ucraino, con impatti mediamente contenuti intorno al 4% di indisponibilità.

Alcune rivendicazioni filorusse includono presunte compromissioni SCADA in piccole imprese manifatturiere, che hanno generato verifiche operative e interventi preventivi. Il monitoraggio della superficie esposta porta a numerosi interventi su vulnerabilità di vendor come F5, con rischi di Denial of Service, Privilege Escalation o Esecuzione Arbitraria di Codice. Persistono casi di esfiltrazione dati tramite infostealer, distribuiti soprattutto tramite forum di scambio o marketplace criminali. Le analisi si basano su triage tecnico, valutazione dei rischi sistemici, supporto agli enti colpiti e pubblicazione tempestiva di alert destinati a ridurre l’esposizione complessiva. La natura fluida del contesto operativo richiede aggiornamenti continui, poiché nuove evidenze potrebbero modificare la classificazione degli eventi.

Cooperazione internazionale e raccomandazioni

Il CSIRT Italia mantiene una cooperazione costante con partner nazionali e internazionali, attraverso accordi e condivisione di informazioni. La collaborazione supporta il monitoraggio di attività hacktiviste, rivendicazioni offensive e indicatori tecnici legati a minacce emergenti. Tra le raccomandazioni principali emerge la necessità di aggiornamenti immediati per vulnerabilità ad alto rischio, in particolare su prodotti come F5, Tomcat, Zimbra, ISC BIND, Libraesva, Squid, SAP Netweaver, Cisco ASA/FTD/IOS, TP-Link, Telerik, Nagios, ASP.NET, Ivanti Connect Secure, Milesight, WSUS, Atlassian Jira, Mattermost, Veeam, DNN, IBM Maximo, Redis, Adobe Commerce, Netbird, FlowiseAI, Veeder-Root, Gladinet, Fortinet, Oracle E-Business Suite, VMware Aria e Ivanti Endpoint Manager. L’adozione di best practice, il monitoraggio proattivo e l’applicazione tempestiva delle misure di mitigazione restano fondamentali per ridurre la superficie di attacco.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.