La vulnerabilità CVE-2025-41115 scoperta in Grafana Enterprise, con punteggio CVSS 10.0, evidenzia quanto profondamente possano fallire i meccanismi di identity management quando interagiscono con sistemi di provisioning automatizzati come SCIM. Nel primo periodo emergono elementi critici come la possibilità di impersonificazione di account admin, l’impatto della falla zero-day CVE-2025-61757 su Oracle Identity Manager, il ruolo di CISA nella definizione delle priorità di patching attraverso il catalogo KEV, e l’emissione di sei advisory ICS che toccano vendor industriali come Automated Logic, Opto 22, Festo ed Emerson. Questi episodi mostrano un ecosistema esposto su più livelli: identità, API enterprise e sistemi industriali. L’intervento rapido di Grafana e l’allarme di CISA sulle vulnerabilità Oracle confermano la necessità di rafforzare controlli, audit interni e patch management continuo per limitare rischi di spoofing, escalation privilegi ed esecuzione di codice remoto.

Vulnerabilità Grafana CVE-2025-41115

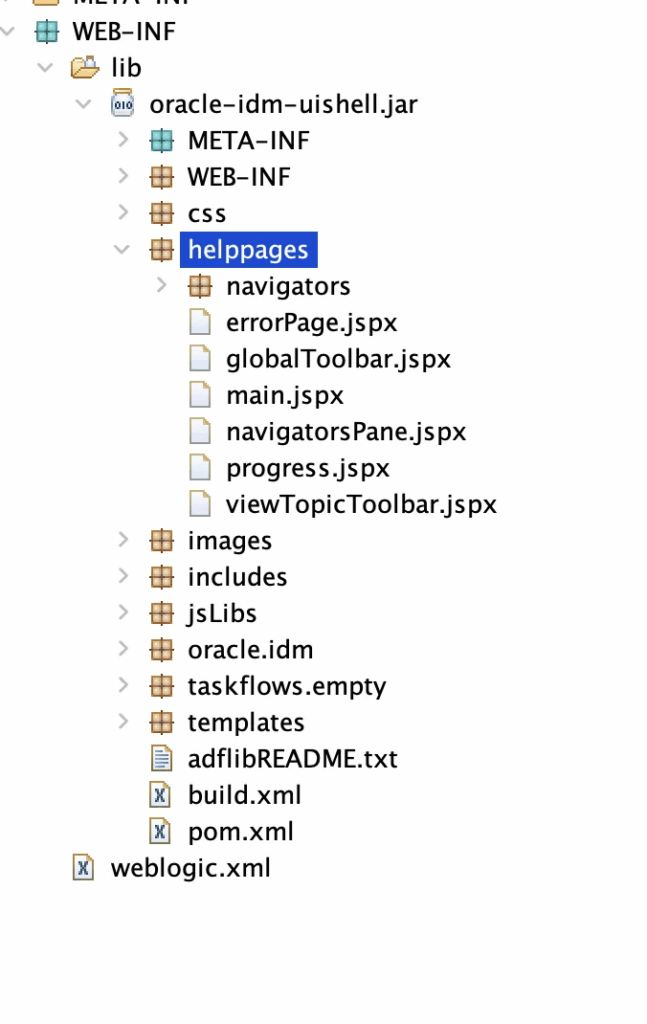

Grafana Labs identifica la vulnerabilità CVE-2025-41115 il 4 novembre 2025 durante un audit interno, rilasciando una patch nel giro di 24 ore. La falla riguarda le versioni di Grafana Enterprise dalla 12.0.0 alla 12.2.1, con provisioning SCIM attivo. Il problema nasce dal mapping diretto dell’attributo SCIM externalId a user.uid interno, un comportamento che permette a un cliente SCIM malevolo di inserire un valore numerico – ad esempio “1” – inducendo il sistema a trattare un nuovo utente come un account esistente, compresi quelli con privilegi amministrativi.

Questo difetto apre la strada a spoofing admin, impersonificazione e escalation privilegiata senza necessità di interagire con le procedure standard di autenticazione. Grafana conferma che l’exploit richiede due condizioni combinate: enableSCIM true e user_sync_enabled true, limitando l’esposizione a istanze con provisioning SCIM abilitato in public preview.

Le piattaforme Grafana Cloud, Amazon Managed Grafana e Azure Managed Grafana ricevono la patch automaticamente, mentre la versione Grafana OSS resta immune. La società raccomanda l’upgrade immediato alle versioni 12.3.0, 12.2.1, 12.1.3 o 12.0.6, invitando gli amministratori a disabilitare temporaneamente SCIM come mitigazione. Grafana conferma l’assenza di exploit osservati nei sistemi Cloud, sebbene abbia rilevato un aumento delle scansioni su una vecchia falla di path traversal. Il team introduce SCIM ad aprile 2025 e assicura che il fix è stato testato in modo estensivo prima della release pubblica.

Exploit attivi su Oracle Identity Manager

Parallelamente, CISA avverte su CVE-2025-61757, una vulnerabilità critica in Oracle Identity Manager che consente RCE pre-autenticazione. La falla, scoperta da Adam Kues e Shubham Shah di Searchlight Cyber, sfrutta un meccanismo di bypass delle REST API aggiungendo parametri come ?WSDL o ;.wadl all’URL, forzando endpoint protetti a comportarsi come pubblici. Una volta ottenuto l’accesso, gli attaccanti abusano dell’endpoint di compilazione Groovy, che permette esecuzione arbitraria di codice tramite annotazioni.

Il report tecnico di Searchlight Cyber dimostra come la semplicità dell’exploit superi quella di precedenti vulnerabilità Oracle. Le prime evidenze di uso come zero-day risalgono al 30 agosto 2025, con attività registrate fino al 9 settembre da IP collegati allo stesso attore, identificato grazie a user agent identici. Oracle rilascia la patch nel security update del 21 ottobre 2025, mentre CISA aggiunge la vulnerabilità al KEV catalog, imponendo alle agenzie federali USA di patchare entro il 12 dicembre 2025 come previsto dalla direttiva BOD 22-01. Organizzazioni internazionali monitorano pattern HTTP sospetti su endpoint come applicationmanagement/templates;.wadl e groovyscriptstatus;.wadl, seguendo le indicazioni di CISA.

Advisory ICS emessi da CISA

Il 20 novembre 2025 CISA pubblica sei advisory ICS rivolti ai prodotti Automated Logic, Opto 22, Festo ed Emerson, segnalando vulnerabilità che possono compromettere la stabilità dei sistemi di controllo industriale. Gli advisory includono descrizioni dettagliate dei rischi e delle mitigazioni, enfatizzando l’urgenza di patching per proteggere infrastrutture critiche come HVAC, robotica industriale, automazione di fabbrica e sistemi di monitoraggio.

- ICSA-25-324-01 Automated Logic WebCTRL Premium Server

- ICSA-25-324-02 ICAM365 CCTV Camera Multiple Models

- ICSA-25-324-03 Opto 22 GRV-EPIC and GRV-RIO

- ICSA-25-324-04 Festo MSE6-C2M/D2M/E2M

- ICSA-25-324-05 Festo Didactic products

- ICSA-25-324-06 Emerson Appleton UPSMON-PRO

CISA ribadisce la necessità di riesaminare periodicamente configurazioni, protocolli e superfici di attacco esposte, collaborando con i vendor per ridurre i tempi di risposta. Gli advisory ICS riflettono un panorama in cui la convergenza tra IT e OT amplia il perimetro di minaccia, rendendo essenziale l’adozione di controlli zero-trust, hardening dei dispositivi e rapide notifiche di sicurezza.

Implicazioni per cybersecurity enterprise

Le vulnerabilità di Grafana e Oracle dimostrano le fragilità nei sistemi di identity governance e nelle API esposte, evidenziando quanto sia rischioso affidarsi a mapping automatici o validazioni insufficienti. La falla CVE-2025-41115 rivela il pericolo dei mapping diretti in SCIM, mentre CVE-2025-61757 mostra come un semplice trick URL possa trasformarsi in una RCE devastante. Il ruolo di CISA nel catalogo KEV impone priorità di patching chiare, accelerando il ciclo di mitigazione e incentivando diagnosi tempestive. Le organizzazioni implementano filtri WAF per bloccare pattern URL anomali, migliorano il monitoraggio su IP ricorrenti e adottano analisi dei log più granulari. Gli advisory ICS riconfermano che gli ambienti OT sono vulnerabili a minacce tanto quanto quelli IT, richiedendo controlli multilivello, test regolari, backup frequenti e una crescente integrazione della threat intelligence nei processi decisionali.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.