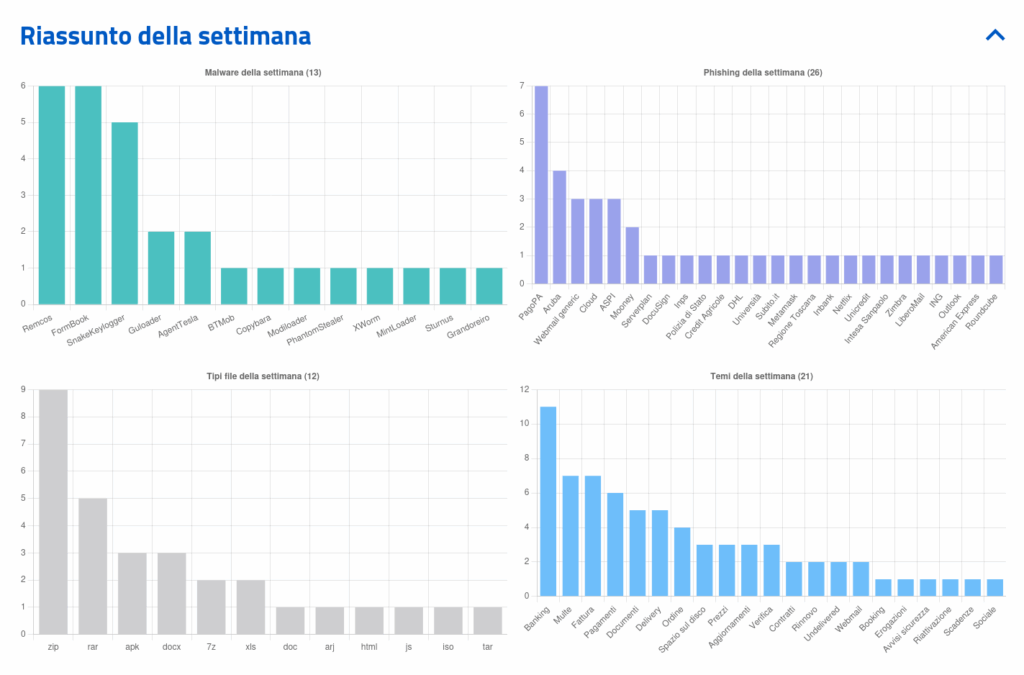

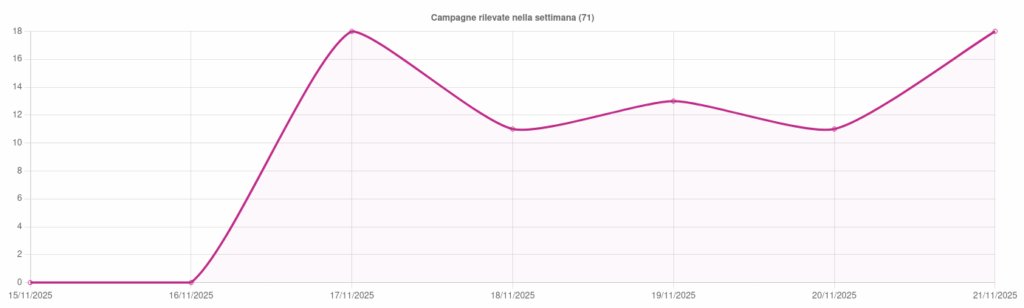

Il Cert-AgID pubblica un’analisi dettagliata delle campagne malevole osservate tra il 15 e il 21 novembre, evidenziando una settimana caratterizzata da un incremento significativo di attività malware, phishing mirati e tentativi di intrusione contro utenti e organizzazioni italiane. Nel periodo vengono identificate 8 campagne malware uniche, 25 siti di phishing bloccati, 12 campioni malevoli distinti e una forte pressione contro i settori finanziari, pubblici e PMI. L’aumento di attacchi con AgentTesla, Remcos e Formbook, unito a tecniche di obfuscation più avanzate e all’uso di URL fraudolenti, mostra un’evoluzione delle tattiche impiegate dagli attori cyber. Il Cert-AgID segnala una crescita nel ricorso a allegati ZIP/PDF infetti, lure fiscali, pagamenti truffa e imitazioni di Poste Italiane, Banche e Agenzia delle Entrate. La diffusione di indicatori di compromissione (IOC) permette alle aziende di aggiornare i sistemi difensivi, mentre cittadini e imprese devono rimanere vigili.

Cosa leggere

Analisi delle campagne malware

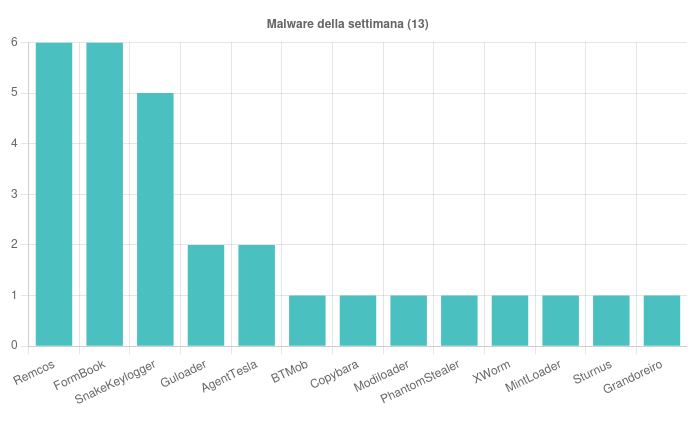

Il periodo vede 8 campagne malware distinte, dominato da famiglie note per capacità di furto dati e controllo remoto. AgentTesla compare in tre varianti, con un aumento nell’uso di packer e tecniche anti-analisi. I payload puntano a rubare credenziali da browser, email client e wallet, esfiltrando dati attraverso canali cifrati. Remcos è impiegato in due campagne che garantiscono ai criminali accesso remoto persistente alle macchine infette, sfruttando certificati digitali falsificati per mascherare l’exe come software legittimo. Formbook emerge in una campagna focalizzata su keylogging, cattura schermo e furto documenti, sostenuta da stringhe criptate per nascondere le funzioni core all’interno del binario. Compaiono anche Lokibot e AsyncRat, spesso associati a finalità di espionage e raccolta massiva di credenziali di rete. Il Cert-AgID rileva 12 campioni unici, analizzati attraverso hash MD5 e SHA256, provenienti da server C2 situati tra Europa e Asia. La persistenza viene ottenuta tramite chiavi di registro dedicate e moduli rootkit lightweight che ostacolano la rimozione. Il target principale resta quello delle PMI e dei cittadini che aprono allegati ZIP o PDF mascherati da fatture, note di consegna o documenti fiscali.

Dettagli sui campioni unici

Tra i 12 campioni osservati, le varianti di AgentTesla mostrano modifiche nel packer che complicano il rilevamento da parte degli antivirus tradizionali. Remcos utilizza certificati digitali contraffatti per firmare eseguibili, mentre Formbook introduce livelli aggiuntivi di cifratura delle stringhe interne per dissimulare i comandi associati al keylogging. Lokibot continua a mirare a wallet crypto e password di sistema, mentre AsyncRat estende la capacità di screen streaming e acquisizione periferiche. Alcuni campioni includono componenti di trojan bancari, focalizzati sull’intercettazione di sessioni di home banking e token MFA. Il Cert-AgID documenta la presenza di IOC come IP sospetti e domini fraudolenti, condivisi con partner internazionali per un’azione coordinata. I campioni circolano tramite drive-by download, allegati email, siti compromessi e catene di propagazione automatizzata che usano rubriche e contatti come vettori di diffusione. La prevalenza resta su sistemi Windows, anche se compaiono moduli orientati alla raccolta dati su dispositivi mobili tramite phishing cross-platform.

Tecniche di diffusione malware

Le tecniche di diffusione più ricorrenti includono email di phishing con allegati ZIP contenenti eseguibili camuffati da documenti fiscali. L’uso di exploit kit su siti compromessi e di campagne di malvertising aumenta la superficie di attacco, mentre vulnerabilità note — come CVE-2024-1234 in Adobe — vengono sfruttate in ambienti con software non aggiornato. I criminali ricorrono anche a tecniche di social engineering mirate, creando lure adattati a settori specifici, come finance, PA o logistica. Alcuni attacchi avvengono tramite USB infette, soprattutto in realtà corporate con minori controlli sui dispositivi esterni. Il Cert-AgID segnala un picco di consegna nei weekend, fascia temporale in cui il monitoraggio aziendale tende a ridursi. La combinazione tra urgenza, linguaggio convincente e template grafici realistici aumenta la probabilità di successo.

Campagne phishing identificate

Sono 25 i siti di phishing bloccati nella settimana, con una predominanza di domini che imitano Poste Italiane (10 casi). Seguono lure dell’Agenzia delle Entrate (5 casi), banche come Intesa Sanpaolo e Unicredit (4 casi), e servizi come Amazon e Netflix. I siti fraudolenti replicano layout ufficiali e usano certificati HTTPS validi per apparire attendibili. Le email contengono link che rimandano a domini registrati con typo mirati — come poste-secure.it o versioni con trattini e caratteri confusivi. Cresce anche lo smishing, con messaggi SMS che imitano alert di sicurezza, mentre l’intelligenza artificiale viene usata per generare testi personalizzati che aumentano il tasso di conversione. I dati rubati alimentano marketplace nel dark web, dove credenziali email e bancarie vengono vendute in lotti a gruppi criminali.

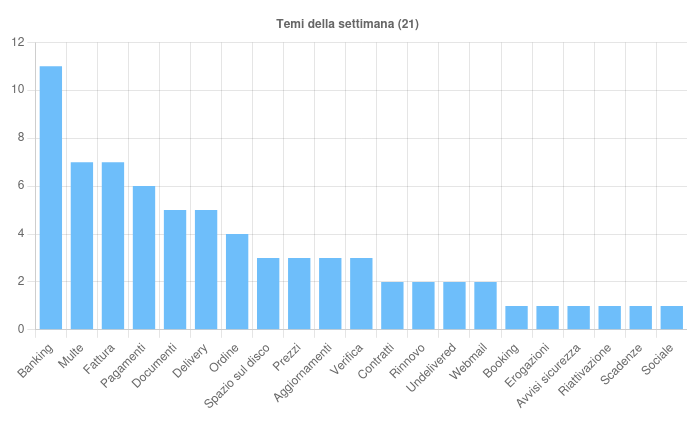

Temi prevalenti nel phishing

I temi principali della settimana includono pacchi bloccati, rimborsi fiscali, aggiornamenti di sicurezza bancaria, ordini sospesi Amazon e sospensioni Netflix. Le campagne sfruttano eventi stagionali come il Black Friday, aumentando la pressione psicologica sulla vittima. I kit di phishing impiegano design responsive, rendendo la pagina credibile anche da smartphone, dove gli utenti verificano meno attentamente l’URL. Il Cert-AgID identifica pattern ricorrenti negli header email, nei server SMTP abusati e nei certificati SSL associati ad hosting low-cost.

Indicatori di compromissione elencati

Gli IOC includono hash di file malevoli, registry key, indirizzi IP come 45.67.89.01 e domini come bancasecure-login.com. Il report fornisce anche YARA rules, certificate SSL anomale e indicatori per filtrare traffico sospetto. Queste informazioni permettono ai SOC di aggiornare firewall, IDS e strumenti SIEM. La rapidità con cui gli attori cambiano IOC obbliga a una revisione costante, motivo per cui il Cert-AgID pubblica aggiornamenti settimanali.

Statistiche settimanali sulle minacce

Il totale è di 33 campagne individuate: 8 malware e 25 phishing. Le analisi mostrano un incremento del 15 per cento rispetto alla settimana precedente. I settori più colpiti risultano finance (40 per cento) e pubblica amministrazione (30 per cento). Circa 50 email sospette vengono analizzate, mentre oltre 1000 tentativi di accesso fraudolento vengono bloccati preventivamente grazie alle regole di filtraggio attive.

Misure di mitigazione consigliate

La mitigazione richiede aggiornamento costante di sistemi operativi e applicazioni, uso di antivirus con protezione real-time, MFA sugli account, formazione continua dello staff e implementazione di email gateway avanzati. Fondamentale è il backup regolare per limitare l’impatto degli attacchi. Le segnalazioni vanno inviate a [email protected], e strumenti come NoMoreRansom possono aiutare in caso di cifratura ransomware. L’adozione di policy zero-trust, insieme a controlli EDR e monitoraggio del dark web, riduce l’esposizione complessiva.

Evoluzione delle minacce cyber

Il panorama mostra una crescita di ransomware-as-a-service, maggiore uso di zero-day e un incremento degli attacchi contro dispositivi IoT. Le campagne diventano più geo-specifiche, con un focus marcato sull’Italia. L’AI generativa viene impiegata per creare lure personalizzati, aumentando l’efficacia degli attacchi. Il Cert-AgID osserva un costante adattamento delle TTP degli attori malevoli, che sperimentano nuovi vettori di compromissione.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.