Le operazioni cyber che colpiscono le infrastrutture critiche statunitensi mostrano vulnerabilità profonde nei sistemi di allerta, nei servizi cloud e negli strumenti di sviluppo utilizzati quotidianamente da banche, governi e aziende tecnologiche. Nel primo periodo emergono tre elementi centrali: l’impatto dei cyberattacchi ransomware su piattaforme come OnSolve CodeRED, la portata dei leak di credenziali dovuti ai siti beautifier che espongono dati sensibili tramite link pubblici, e il rilascio di sette advisories CISA su prodotti industriali Rockwell Automation, Opto 22, Festo e Mitsubishi Electric. Questi tre fronti delineano un panorama di rischio integrato che coinvolge sistemi ICS, comunicazioni emergenziali e servizi cloud come AWS Wickr, colpito dalla vulnerabilità CVE-2025-13524. La combinazione di encrypt-and-leak, scraping automatizzato e difetti software rivela un ecosistema dove errori di configurazione, pratiche insicure e attacchi mirati compromettono operazioni, privacy e continuità dei servizi. L’interruzione degli alert ai residenti, l’esposizione di chiavi AWS e Active Directory, e i difetti audio nei client Wickr rendono evidente quanto la sicurezza dei flussi digitali sia interconnessa e fragile.

Ransomware su CodeRED e impatto sulle comunicazioni emergenziali

L’attacco INC Ransom contro la piattaforma OnSolve CodeRED, avviato il 1 novembre 2025 e culminato con la crittografia dei file il 10 novembre, ha bloccato una delle soluzioni più diffuse per le notifiche di emergenza utilizzate da governi locali e agenzie di sicurezza statunitensi. Gli attori hanno pubblicato sul loro sito nel dark web screenshot contenenti email e password in chiaro, confermando la sottrazione di dati. L’azienda ha verificato la natura circoscritta dell’incidente, specificando che l’infrastruttura compromessa era un ambiente legacy e che il resto dei sistemi non risultava colpito. La controllata Crisis24 ha dovuto ricostruire i servizi partendo da un vecchio backup risalente al 31 marzo 2025, con conseguente perdita e ricreazione di numerosi account. Le amministrazioni locali, le forze di polizia e le agenzie antincendio hanno riportato outage sui loro siti istituzionali, mentre i residenti non hanno ricevuto gli alert emergenziali. INC Ransom, gruppo RaaS attivo dal 2023, ha messo in vendita i dati dopo il mancato pagamento, mantenendo la propria strategia tipica basata sulla pressione pubblica tramite leak.

Esposizione di credenziali su siti beautifier e scraping continuo

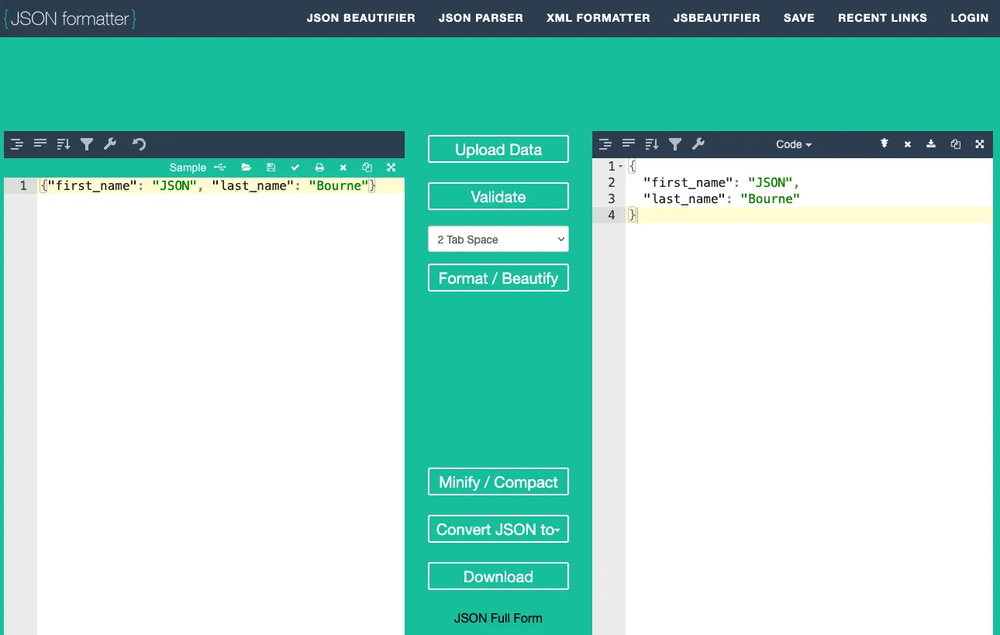

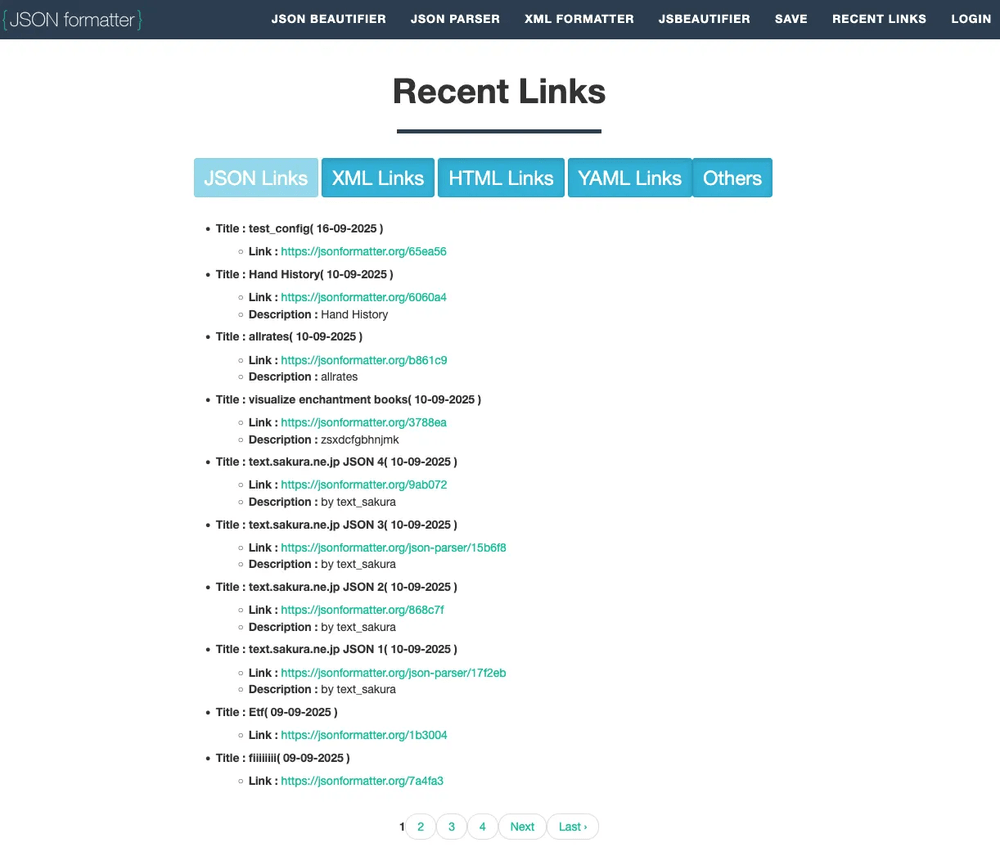

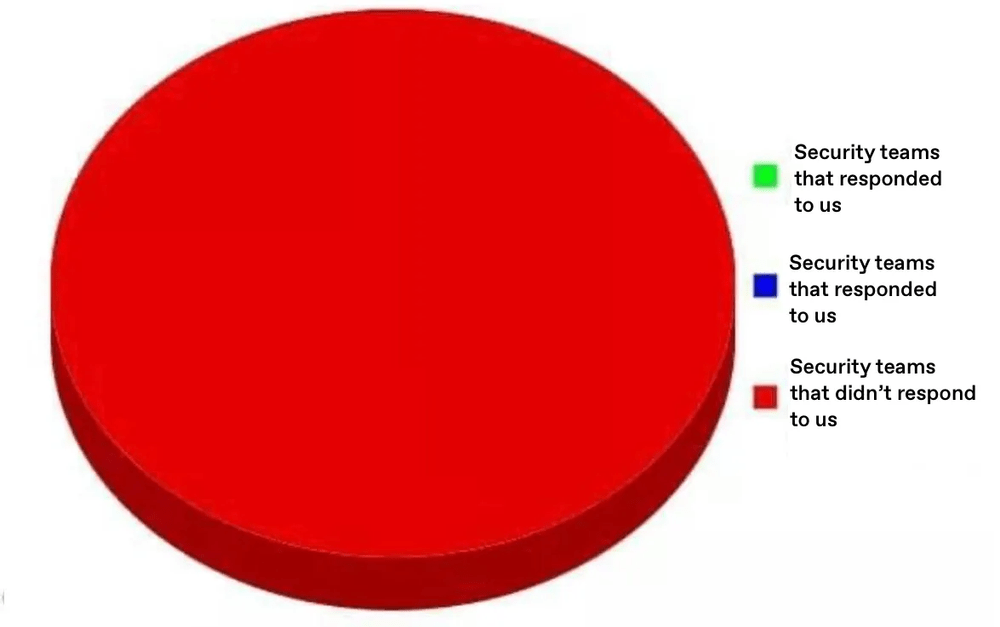

Parallelamente, la ricerca di watchTowr ha rilevato che gli strumenti online JSONFormatter e CodeBeautify, ampiamente utilizzati per formattare codice e strutture JSON, hanno salvato lato server oltre 80.000 pastes in cinque e un anno rispettivamente, generando più di 5 GB di informazioni esposte pubblicamente. Questi siti memorizzano gli snippet con link condivisibili pubblici, elencati nella pagina “Recent Links” e richiamabili tramite identificativi facilmente prevedibili.

Honeypot contenenti canarytokens AWS hanno ricevuto accessi entro 48 ore dalla scadenza dei link, indicando uno scraping costante da parte di attori malevoli. Le informazioni raccolte comprendono credenziali Active Directory provenienti da una banca statunitense, email di onboarding MSSP con identificativi basati su indirizzi, chiavi SSL e password di configurazione di una società di cybersecurity, credenziali Docker, Grafana, JFrog e RDS da un provider Tech DLaaS e chiavi AWS per sistemi Splunk SOAR appartenenti a un exchange internazionale.

Un ente governativo ha inoltre esposto script PowerShell con endpoint e registry keys interni, mentre segreti Jenkins, dati PII e informazioni KYC da una banca hanno ampliato la portata dei leak. L’utilizzo di questi tool per validare strutture di configurazione, combinato con la mancata consapevolezza del fatto che i dati inseriti vengano salvati in chiaro lato server, ha alimentato una fuga massiva di segreti sensibili.

Rischi strutturali dell’uso di tool online non protetti

Il ricorso a strumenti di formattazione e validazione senza adeguate garanzie di sicurezza rappresenta un rischio significativo, soprattutto in contesti enterprise. Gli utenti inseriscono password, token, chiavi API e stringhe di configurazione credendo di eseguire un’operazione locale temporanea. In realtà, i dati restano archiviati indefinitamente sul server, diventando accessibili a chiunque conosca o indovini i link generati.

La prevedibilità degli identificativi facilita operazioni di enumerazione automatizzata. L’assenza totale di autenticazione e controllo degli accessi, unita alla gestione da parte di singoli sviluppatori o piccoli team senza infrastrutture di sicurezza robuste, amplifica l’esposizione. La persistenza dei link permette a bot e crawler autonomi di raccogliere sistematicamente tali informazioni, utilizzabili per credential stuffing, movimenti laterali, social engineering avanzato e compromissioni dirette di ambienti cloud.

La ricerca ha evidenziato pattern ricorrenti nelle fughe di dati, dimostrando che il problema è presente da anni e che le organizzazioni, incluse quelle bancarie, governative e tecnologiche, continuano a utilizzare questi strumenti senza valutare le implicazioni.

Vulnerabilità AWS Wickr e rischi nella comunicazione sicura

Nel medesimo quadro di minacce emerge la vulnerabilità CVE-2025-13524 identificata in AWS Wickr, applicazione di messaggistica e chiamate sicure adottata anche da enti governativi. Il difetto interessa le versioni desktop di Wickr, Wickr Gov ed Enterprise su Windows, macOS e Linux, e consente la persistenza del flusso audio dopo la chiusura della finestra della chiamata qualora l’utente esegua una sequenza specifica di azioni. Gli altri partecipanti alla conversazione possono continuare a ricevere audio senza che l’utente se ne accorga, con un impatto diretto sulla privacy delle comunicazioni sensibili. Il flusso termina solo se tutti i partecipanti abbandonano la chiamata, se l’utente partecipa a un’altra sessione o se chiude l’applicazione. AWS ha risolto la vulnerabilità nella versione 6.62.13, raccomandando l’aggiornamento immediato e segnalando l’assenza di workaround alternativi. La criticità evidenzia come difetti apparentemente marginali nelle soluzioni di comunicazione protetta possano generare esposizioni non intenzionali di dati audio, con rischi operativi e reputazionali.

Advisories CISA su sistemi ICS e minacce alle infrastrutture industriali

Il 25 novembre 2025 la CISA ha pubblicato sette advisories riguardanti prodotti di Rockwell Automation, Opto 22, Festo e Mitsubishi Electric, tutti impiegati in ambienti ICS e OT critici. Le vulnerabilità indicate spaziano da potenziali denial-of-service fino a condizioni che permettono l’esecuzione di codice remoto, con impatti sulle operazioni industriali e sulla continuità dei processi. I vendor hanno distribuito aggiornamenti e misure di mitigazione, mentre la CISA ha ribadito l’importanza di isolare i sistemi industriali dietro firewall e di applicare le patch con tempestività.

- ICSA-25-329-01 Ashlar-Vellum Cobalt, Xenon, Argon, Lithium, Cobalt Share

- ICSA-25-329-02 Rockwell Automation Arena Simulation

- ICSA-25-329-03 Zenitel TCIV-3+

- ICSA-25-329-04 Opto 22 groov View

- ICSA-25-329-05 Festo Compact Vision System, Control Block, Controller, and Operator Unit products

- ICSA-25-329-06 SiRcom SMART Alert (SiSA)

- ICSA-22-333-05 Mitsubishi Electric FA Engineering Software (Update C)

Le infrastrutture ICS, già nel mirino di attori criminali e statali, risultano particolarmente esposte quando configurate senza segmentazione adeguata. La presenza di vulnerabilità non risolte aumenta la superficie d’attacco e rende plausibili scenari di compromissione che possono portare a downtime, manipolazioni operative e interferenze dirette nei processi industriali.

Impatto combinato sui settori critici statunitensi

La concomitanza di ransomware su piattaforme emergenziali, fughe di dati attraverso strumenti online non protetti, vulnerabilità nelle applicazioni di comunicazione sicura e debolezze ICS crea un ecosistema di rischio diffuso. Le infrastrutture di allerta non funzionano, lasciando residenti e amministrazioni senza notifiche. I leak dei beautifier forniscono a criminali e gruppi avanzati una quantità significativa di credenziali, facilitando accessi non autorizzati a banche, enti governativi e aziende tecnologiche. Le organizzazioni devono affrontare problemi di integrità dei dati, interruzioni di servizio, rischi di spionaggio e compromissioni su larga scala. La vulnerabilità in Wickr introduce inoltre un vettore di esposizione nelle comunicazioni sensibili, mentre gli advisories ICS mostrano come i sistemi industriali restino un bersaglio costante.

Evoluzione delle tecniche di attacco e sfruttamento

Le modalità operative degli attori criminali evidenziano l’evoluzione delle minacce. I gruppi ransomware utilizzano strategie di doppia estorsione, combinando crittografia e pubblicazione dei dati per aumentare la pressione sulle vittime. Lo scraping continuo sui siti beautifier dimostra l’uso sistematico di bot per raccogliere informazioni utili agli attacchi. Le vulnerabilità software come quella di Wickr o quelle identificate nei sistemi ICS derivano da errori di implementazione che diventano vettori sfruttabili quando i sistemi non vengono aggiornati. L’intero panorama mostra un trend in cui strumenti legittimi diventano veicoli di compromissione, e vulnerabilità apparentemente isolate generano effetti a cascata.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.