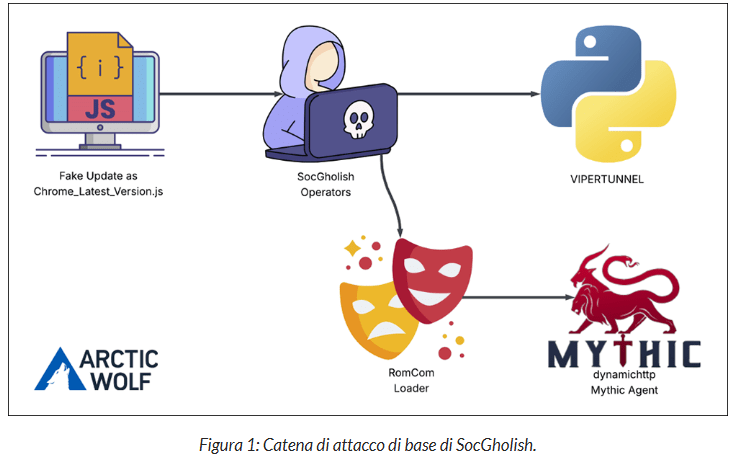

La campagna identificata da Arctic Wolf Labs nel settembre 2025 mostra come il gruppo russo RomCom integri il framework SocGholish per distribuire il proprio loader Mythic Agent contro aziende statunitensi con legami, anche indiretti, con il sostegno all’Ucraina. Nel primo periodo emergono tre elementi centrali: la collaborazione operativa tra RomCom e TA569, gestore di SocGholish; la distribuzione del loader msedge.dll che verifica domini Active Directory prima di eseguire shellcode mirato; l’attribuzione con media-alta confidenza delle attività all’unità GRU 29155, focalizzata dal 2022 sull’interruzione dell’aiuto internazionale verso Kiev. L’attacco colpisce una società americana di ingegneria civile legata a una città che supporta l’Ucraina, con una catena di infezione che sfrutta malvertising, siti compromessi e finti aggiornamenti software per ingannare gli utenti. Il caricamento del payload avviene in meno di trenta minuti e include backdoor come VIPERTUNNEL, seguita dalla consegna di Mythic Agent. L’azione congiunta tra attori statali e criminali evidenzia una minaccia ibrida, che sfrutta framework legittimi, tecniche avanzate di offuscamento e verifiche mirate sul dominio per evitare esecuzioni indesiderate.

Cosa leggere

Il gruppo RomCom e le operazioni contro target pro-Ucraina

RomCom, attivo dal 2022 e tracciato anche come Storm-0978, Tropical Scorpius o UNC2596, orienta le proprie operazioni verso organizzazioni ucraine e realtà internazionali che offrono sostegno politico, logistico o economico all’Ucraina. L’unità GRU 29155, secondo Arctic Wolf Labs, orchestra queste attività per indebolire reti di supporto e comprimere capacità operative di partner occidentali. Il gruppo adotta tattiche di precisione, selezionando target anche con connessioni marginali all’Ucraina, come aziende statunitensi che collaborano con municipalità favorevoli a Kiev. RomCom perfeziona tecniche e strumenti sfruttando partnership con attori come TA569 per l’accesso iniziale, integrando framework come SocGholish per ampliare il raggio d’azione. Le campagne rientrano in strategie geopolitiche che mirano a destabilizzare i canali di supporto, mescolando motori statali e approcci criminali. L’uso di strumenti open-source come Mythic C2 permette di occultare le operazioni, compiendo ricognizioni, esfiltrazioni e movimenti laterali in modo discreto. L’adattamento continuo delle tattiche garantisce alta efficacia e una riduzione significativa dei falsi positivi grazie alla verifica dei domini prima dell’esecuzione del payload.

TA569 e il funzionamento del framework SocGholish

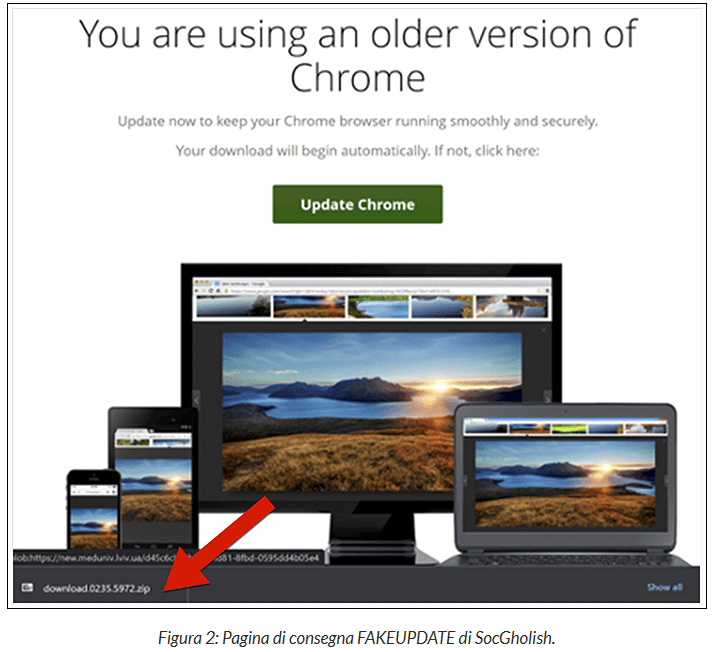

TA569, noto anche come Gold Prelude, Mustard Tempest, Purple Vallhund o UNC1543, opera come broker di accesso motivato finanziariamente e utilizza SocGholish per consegne malware su larga scala. Il framework, attivo dal 2017, compromette siti web legittimi iniettando JavaScript offuscato che spinge gli utenti a scaricare FAKEUPDATE, finti aggiornamenti per browser e software comuni come Chrome, Firefox, Microsoft Teams o Adobe Flash Player.

L’attacco inizia con malvertising, redirezioni e prompt ingannevoli che imitano pop-up di aggiornamento. Il JavaScript maligno esegue sul sistema vittima, stabilisce una shell inversa, esfiltra i primi dati tramite POST ai server C2 di SocGholish e consegna payload successivi, tra cui la backdoor Python VIPERTUNNEL. Il codice iniziale, come Chome_Latest_Version.js, risulta fortemente offuscato tramite obf-io e tabelle di lookup, decriptando stringhe solo a runtime per connettersi a domini C2 come smashingboss.com. TA569 integra SocGholish in ecosistemi ransomware, vendendo accessi ai gruppi come Dridex, LockBit ed Evil Corp, alimentando operazioni aggressive a elevata redditività. La collaborazione con RomCom fornisce a quest’ultimo un accesso iniziale rapido e affidabile, ampliando le capacità offensive in chiave geopolitica.

Il malware Mythic Agent e le capacità del loader msedge.dll

Mythic Agent, cuore operativo della catena di compromissione, funge da loader avanzato basato sul framework Mythic C2, originariamente sviluppato per il red-teaming. Il loader utilizzato da RomCom, identificato come msedge.dll, contiene sette sezioni, è un PE32+ per architettura x86-64 e misura 694.464 byte. Una volta scaricato dal sistema vittima, il loader verifica che il dominio Active Directory corrisponda a un valore hardcoded, eseguendo il shellcode solo in caso di match per evitare esecuzioni fuori target. Il loader decripta un shellcode dinamico, stabilisce persistenza tramite hijacking delle DLL di sistema e manipola chiavi del registro per mantenere accessi prolungati. La comunicazione con i server C2 utilizza URL come imprimerie-agp.com/s/0.7.8/clarity.js, sfruttando il protocollo HTTP/S per tasking, trasferimento di payload e movimenti laterali. Mythic Agent effettua reconnaissance via PowerShell, adottando tecniche di avoidance come l’inserimento di virgolette per eludere filtri. L’abuso di strumenti legittimi come Mythic C2 consente agli attaccanti di mascherare attività malevole come operazioni di amministrazione, rendendo difficile il rilevamento da parte dei sistemi di sicurezza.

Catena di infezione basata su SocGholish e tempi di consegna del payload

La catena di attacco che coinvolge TA569 e RomCom si distingue per la rapidità: meno di trenta minuti dall’infezione alla consegna del loader, con Mythic Agent eseguito già entro dieci minuti dall’iniziale compromissione. Gli utenti vengono attirati verso siti compromessi tramite malvertising e sistemi di direzione del traffico. Il JavaScript offuscato scarica loader, pianifica task, modifica chiavi di registro e avvia payload secondari senza richiedere interazione estesa.

Nel caso osservato, VIPERTUNNEL fornisce una backdoor Python che apre la strada al caricamento mirato di msedge.dll. Il loader controlla il dominio, decripta il shellcode e stabilisce connessioni con i server di comando e controllo. L’intera catena sfrutta un flusso ben orchestrato di strumenti, abusi di framework legittimi e tecniche di offuscamento. La consegna mirata minimizza rumore, riduce i rischi di compromissione accidentale e aumenta la probabilità di successo in contesti sensibili e ad alto valore strategico.

Tecniche, tattiche e procedure adottate da RomCom e TA569

Le operazioni osservate riflettono una piena adesione al framework MITRE ATT&CK. L’accesso iniziale sfrutta compromissioni drive-by, l’esecuzione si basa su JavaScript offuscato e PowerShell, mentre la persistenza si consolida tramite chiavi di registro, hijacking DLL e cartelle di avvio. I gruppi utilizzano tecniche di avoidance per eludere filtri e rilevamenti, inseriscono payload in memoria per ridurre tracce su disco ed esfiltrano dati tramite comandi POST verso server C2. TA569 integra SocGholish nelle sue offerte Malware-as-a-Service, fornendo a RomCom accessi rapidi e scalabili. RomCom, dal canto suo, controlla con precisione i target tramite verifiche del dominio e adatta il payload a contesti specifici, riflettendo obiettivi di natura geopolitica. L’integrazione di tool open-source e framework legittimi complica la difesa, riduce la visibilità degli attacchi e aumenta la resilienza delle operazioni malevole.

Target, impatto e dimensioni della minaccia

La campagna osservata colpisce aziende statunitensi con legami, anche minimi, con organizzazioni ucraine. Nel caso specifico, la vittima è una società di ingegneria civile che collabora con una città americana impegnata nel sostegno all’Ucraina. L’impatto potenziale include esfiltrazione di dati sensibili, movimenti laterali, compromissioni su larga scala e l’eventuale deployment di ransomware da parte degli affiliati di TA569. La velocità della catena di attacco, unita alla collaborazione tra attori statali e criminali, rende questa minaccia particolarmente rischiosa. Arctic Wolf Labs rileva e blocca il loader tramite Aurora Endpoint Defense, isolando il sistema e prevenendo una compromissione più ampia. Tuttavia, l’evoluzione delle tattiche indica una minaccia crescente che combina strumenti offensivi avanzati e obiettivi geopolitici, posando rischi significativi per organizzazioni globali.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.