Gli interventi più recenti di Microsoft evidenziano una strategia orientata a rafforzare l’autenticazione, proteggere i flussi di login basati su browser, risolvere interruzioni nei servizi cloud e ottimizzare l’esperienza utente in Teams. Nel primo periodo emergono tre elementi centrali: la modifica intenzionale del comportamento delle chiavi di sicurezza FIDO2 su Windows 11 dopo gli aggiornamenti dal settembre 2025, l’introduzione di una politica di sicurezza dei contenuti rafforzata per bloccare script non autorizzati durante l’autenticazione tramite Entra ID, e la gestione di un outage critico su Exchange Online, che ha impedito a numerosi utenti in Asia Pacifico e Nord America di accedere alle caselle di posta tramite Outlook classico. Parallelamente, Microsoft migliora le prestazioni di Teams con un nuovo handler dedicato alle chiamate, riducendo i tempi di avvio e ottimizzando la gestione delle risorse. Questi interventi, che includono anche mitigazioni su incidenti precedenti in Microsoft 365 e Azure, riflettono l’impegno dell’azienda nel consolidare sicurezza, resilienza e continuità operativa nei servizi cloud e nei prodotti Windows.

Cosa leggere

Aggiornamenti alle chiavi FIDO2 su Windows

Le recenti modifiche introdotte negli aggiornamenti Windows a partire dalla preview di settembre 2025 impongono la richiesta del PIN FIDO2 durante l’autenticazione quando il provider di identità utilizza la verifica utente in modalità preferita. Questa scelta, applicabile ai dispositivi con Windows 11 versione 24H2 o 25H2, allinea il sistema operativo alle specifiche WebAuthn, che regolano metodi di autenticazione come PIN, biometria o chiavi hardware. La verifica utente garantisce che l’autenticazione includa una dimostrazione attiva di presenza, riducendo i rischi derivanti da phishing o attacchi basati sul furto di credenziali. L’aggiornamento abilita questa funzione tramite il pacchetto KB5065789 per le build 26200.6725 e 26100.6725, con distribuzione estesa tramite l’aggiornamento di sicurezza KB5068861. Gli utenti osservano quindi prompt PIN in scenari specifici, anche se il PIN non era stato impostato in fase di registrazione della chiave FIDO2. Le organizzazioni che preferiscono evitare questo comportamento possono configurare WebAuthn impostando la verifica utente su “scoraggiata”, riducendo l’impatto sugli utenti finali. Microsoft chiarisce che il cambiamento non introduce vulnerabilità, ma rafforza la sicurezza rendendo coerenti i flussi di registrazione e autenticazione. Le chiavi FIDO2, sempre più adottate per sostituire le password, continuano a essere centrali nelle strategie di autenticazione senza credenziali.

Rafforzamento della sicurezza in Entra ID

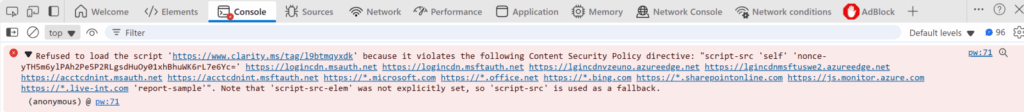

A partire da metà ottobre 2026, Microsoft implementa un aggiornamento significativo alla Content Security Policy dei flussi di autenticazione basati su browser di Entra ID, mirato a prevenire attacchi di iniezione script e accessi fraudolenti. La nuova politica consente il caricamento di script esclusivamente da domini Microsoft di distribuzione contenuti, impedendo l’esecuzione di script inline non autorizzati durante l’autenticazione. La misura protegge gli utenti da forme di cross-site scripting, che potrebbero altrimenti consentire il furto delle credenziali o l’iniezione di codice maligno. L’aggiornamento si applica solo ai flussi di autenticazione gestiti tramite URL che iniziano con login.microsoftonline.com, mentre Entra External ID non è coinvolto.

Microsoft invita le organizzazioni a testare i flussi di autenticazione prima della scadenza, rimuovendo estensioni del browser e strumenti di iniezione codice non più supportati. Le violazioni della nuova politica appaiono come errori in rosso nella console sviluppatore del browser, facilitando l’individuazione di script incompatibili. Questo intervento rientra nella Secure Future Initiative, avviata nel 2023 in risposta alle critiche del Cyber Safety Review Board statunitense, che richiedeva a Microsoft una revisione profonda della postura di sicurezza. Il rafforzamento delle policy si aggiunge a misure parallele su Microsoft 365, tra cui il blocco dei protocolli legacy di autenticazione per SharePoint, OneDrive e Office e la disabilitazione dei controlli ActiveX nelle versioni Windows delle applicazioni Office.

Outage su Exchange Online e problemi con Outlook classico

Un outage significativo colpisce Exchange Online, impedendo agli utenti di accedere alle caselle di posta tramite Outlook desktop classico. L’incidente, identificato come EX1189820, inizia alle 09:57 UTC e impatta in modo particolare utenti nelle regioni Asia Pacifico e Nord America. I report su piattaforme esterne evidenziano difficoltà di login e connettività ai server, mentre Microsoft conferma il problema e suggerisce l’utilizzo temporaneo di Outlook sul web come workaround. Parallelamente, un incidente separato (EX1189768) causa fallimenti nelle ricerche effettuate tramite Outlook desktop classico, con Microsoft impegnata nell’analisi dei log del servizio per identificare la causa radice. Questi disservizi avvengono in un contesto di outage recenti che hanno interessato Azure e Microsoft 365, tra cui problemi DNS che hanno impedito l’accesso a Teams, Exchange Online e ai servizi di autenticazione Entra. Un altro episodio, legato alla rete di distribuzione contenuti Azure Front Door, ha colpito clienti in Europa, Africa e Medio Oriente. Microsoft fornisce aggiornamenti attraverso il centro messaggi dell’admin, confermando di monitorare costantemente lo stato dei servizi per ridurre il downtime e migliorare la resilienza. Le criticità osservate dimostrano la complessità delle architetture cloud e la necessità di una gestione proattiva delle dipendenze infrastrutturali.

Ottimizzazioni alle prestazioni delle chiamate Teams

Microsoft introduce, da gennaio 2026, un cambiamento architetturale significativo nel client desktop di Teams per Windows attraverso un nuovo processo dedicato, ms-teams_modulehost.exe, che gestisce le funzioni di chiamata separatamente dal processo principale ms-teams.exe. L’obiettivo è ridurre i tempi di avvio delle chiamate, ottimizzare l’uso delle risorse e migliorare la stabilità durante riunioni e sessioni vocali. Dal punto di vista dell’utente, l’esperienza Teams rimane invariata, ma il nuovo processo offre maggior efficienza dietro le quinte. Le organizzazioni devono whitelistare il nuovo eseguibile nei software di sicurezza e nei sistemi di protezione endpoint per prevenire falsi positivi. Il rollout coinvolge tutti gli ambienti, compresi GCC, GCC High e DoD, con completamento previsto entro fine gennaio 2026. Microsoft continua inoltre a introdurre funzionalità aggiuntive, come il blocco automatico dei tentativi di cattura schermo durante le riunioni, la segnalazione dei link maligni in chat e canali e miglioramenti prestazionali legati al preloading di File Explorer su Windows 11. L’evoluzione costante di Teams riflette l’obiettivo di garantire performance migliori e sicurezza integrata nei contesti di lavoro ibridi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.