Storm-0249 perfeziona l’arte della compromissione, evolvendo dall’hacking di massa alla manipolazione profonda dei processi EDR per infiltrare reti enterprise. Questa trasformazione segna un passaggio decisivo nella storia degli initial access broker: un gruppo che per anni ha basato le proprie operazioni su campagne di phishing ora adotta tecniche proprie degli operatori di post-exploitation più avanzati, con un livello di sofisticazione capace di aggirare difese ritenute affidabili.

La transizione è evidente nell’uso di processi legittimi come SentinelAgentWorker.exe, nel DLL sideloading contro agenti di sicurezza, nella comunicazione cifrata mascherata da telemetria EDR e nelle tecniche di fileless execution che evitano la scrittura a disco. Questo salto di qualità consente a Storm-0249 di ridurre drasticamente il tempo necessario a trasformare un accesso iniziale in un ambiente pronto per un attacco ransomware, eliminando quasi del tutto la possibilità di individuazione precoce.

L’evoluzione si inserisce perfettamente nel modello ransomware-as-a-service, dove l’accesso alle reti aziendali costituisce solo la prima fase di una catena industrializzata. L’uso di strumenti firmati e integrati in Windows rivela un approccio metodico orientato alla stealthness: il traffico C2 camuffato da telemetria EDR e il caricamento di codice direttamente in memoria tramite PowerShell dimostrano un livello tecnico che avvicina Storm-0249 ai gruppi che operano come vere e proprie APT. Il gruppo non fornisce più solo un accesso preliminare: prepara un ambiente completo, silenzioso, già profilato e ottimizzato per i successivi operatori ransomware.

Cosa leggere

Storm-0249 e la trasformazione del phishing in ingresso silenzioso

L’ingresso nel sistema avviene tramite ClickFix, una tecnica di ingegneria sociale che convince l’utente a eseguire comandi tramite il prompt “Esegui” di Windows sotto la falsa promessa di risolvere un problema tecnico. Il comando è studiato per sembrare innocuo, ma conduce all’esecuzione fileless di codice malevolo scaricato tramite curl.exe, un binario legittimo largamente utilizzato dagli amministratori.

Il payload non viene salvato su disco: curl trasferisce i contenuti direttamente in PowerShell, dove vengono eseguiti in memoria aggirando controlli basati su firme e analisi statiche. La seconda fase prevede il domain spoofing, con strutture URL che imitano portali Microsoft e sfruttano certificati validi per rafforzare l’inganno. La combinazione di social engineering, abuso di binari fidati e esecuzione in memoria riduce a pochi istanti la finestra in cui l’attacco è rilevabile.

L’uso dei processi SentinelOne come maschera perfetta

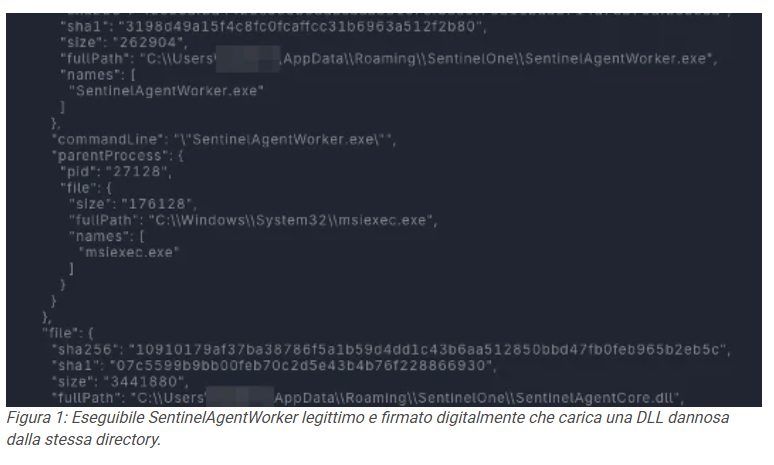

La tattica più avanzata è l’abuso di SentinelAgentWorker.exe, un processo firmato e considerato affidabile da ogni infrastruttura aziendale. Gli attaccanti distribuiscono un pacchetto MSI malevolo che ottiene privilegi SYSTEM tramite Windows Installer e posiziona una DLL trojanizzata nella stessa directory dell’eseguibile legittimo, di solito in AppData, zona spesso esclusa dai controlli approfonditi.

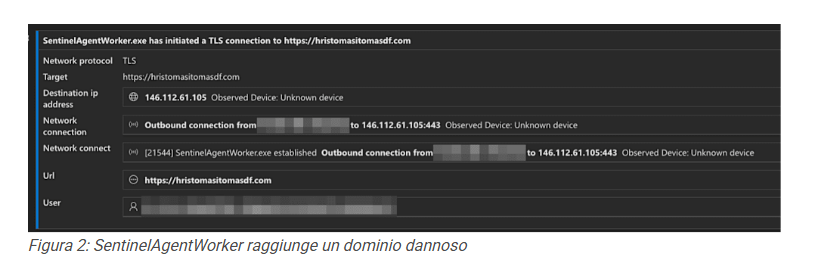

Al successivo avvio, l’agente carica la DLL compromessa attraverso il meccanismo di DLL sideloading. Da quel momento, il processo firmato di SentinelOne diventa un contenitore per l’esecuzione del codice di Storm-0249. Il vantaggio è enorme: qualsiasi traffico di rete proveniente dal processo appare come normale telemetria di sicurezza. Nessun firewall, IDS o SIEM segnala anomalie perché l’origine è un componente certificato e parte dell’infrastruttura difensiva.

La struttura del C2 e l’uso dei domini effimeri

Ottenuto il controllo dell’agente SentinelOne, Storm-0249 stabilisce un canale C2 attraverso connessioni HTTPS verso domini registrati pochi giorni prima. Questo escamotage rende inaffidabili i meccanismi basati sulla reputazione dei domini, che richiedono tempo per classificare un indirizzo come sospetto. La comunicazione avviene esclusivamente tramite traffico cifrato, identico a quello generato dal normale funzionamento dell’EDR.

Il processo firmato diventa così un mezzo perfetto per trasferire comandi, recuperare informazioni e impartire istruzioni operative senza lasciare tracce sospette. L’assenza di dropper permanenti o file aggiuntivi riduce ulteriormente l’impronta dell’attacco.

Ricognizione sotto mentite spoglie e AnyDesk persistente

A questo punto l’attore avvia una ricognizione approfondita. Con reg.exe e findstr.exe, due strumenti nativi usati anche dagli EDR legittimi, raccoglie informazioni critiche tra cui MachineGuid, strutture di dominio, gruppi privilegiati e inventari software. Tutto ciò avviene sotto l’identità del processo SentinelOne, immerso nel rumore delle normali attività di telemetria.

In parallelo, Storm-0249 installa una istanza dedicata di AnyDesk, configurata con avvio automatico, aggiornamenti disattivati e una password personalizzata. Questo crea una backdoor stabile e invisibile, utile anche nel caso in cui l’account compromesso venga modificato o le policy EDR cambino. AnyDesk diventa un accesso persistente che sopravvive ai riavvii e si confonde con le attività legittime del supporto tecnico.

Una minaccia adattiva capace di destabilizzare l’intero ecosistema EDR

L’uso di processi firmati e applicazioni di sicurezza come vettori offensivi rappresenta un cambio di paradigma. Storm-0249 attacca il cuore dei sistemi di difesa trasformando gli stessi componenti EDR in strumenti di compromissione. Il DLL sideloading, combinato con la capacità di confondere i flussi di telemetria, mina la fiducia stessa nei processi firmati.

Questo scenario rende obsolete le difese basate sul presupposto che un processo certificato sia intrinsecamente sicuro. L’unico modo per identificare attività sospette è l’analisi comportamentale continua e comparativa, focalizzata non sull’identità del processo ma sul suo comportamento effettivo.

Un futuro dove l’accesso è già pronto per l’uso

Storm-0249 non punta al danno immediato, ma alla creazione di un ambiente perfettamente preparato per il ransomware. L’attacco non appare improvviso, ma è il risultato di giorni o settimane di persistenza invisibile, durante le quali vengono raccolte informazioni, profilati sistemi e stabiliti canali sicuri. I gruppi ransomware affiliati trovano così un accesso già maturo, stabile e privo di ostacoli operativi.

Questa dinamica crea un effetto moltiplicatore: la compromissione iniziale diventa la parte meno evidente dell’attacco, mentre la fase distruttiva è l’ultimo tassello di un percorso già predisposto. È la trasformazione dell’IAB in architetto dell’infiltrazione, un attore che plasma l’ambiente prima che la fase finale diventi visibile.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.