Google disgrega la rete proxy IPIDEA mondiale dopo anni in cui questa infrastruttura silenziosa ha sostenuto una parte rilevante dell’economia dell’offuscamento cyber globale. L’operazione è stata guidata dal Google Threat Intelligence Group, che ha coordinato azioni legali, condivisione di intelligence tecnica ed enforcement software per colpire una delle più vaste reti di proxy residenziali abusivi mai documentate. IPIDEA non era un singolo servizio, ma un ecosistema industriale che sfruttava milioni di dispositivi consumer per fornire IP di uscita “puliti” a centinaia di attori malevoli.

Cosa leggere

Perché IPIDEA era una risorsa chiave per il cybercrime globale

La rete IPIDEA forniva ciò che per criminali e attori statali è diventato indispensabile: indirizzi IP residenziali reali, difficili da distinguere dal traffico legittimo. Secondo Google, in una sola settimana di gennaio 2026 oltre 550 gruppi di minaccia hanno utilizzato IP di uscita riconducibili a IPIDEA per accessi non autorizzati a SaaS, infrastrutture on-premises, campagne di password spray, spionaggio e attività ransomware. Le attività osservate coinvolgevano attori collegati a Cina, Corea del Nord, Iran e Russia, dimostrando come la rete fosse diventata infrastruttura condivisa trasversale per minacce molto diverse tra loro.

La forza di IPIDEA stava nella scala e nella provenienza degli IP. A differenza di proxy datacenter o VPN tradizionali, i nodi IPIDEA erano dispositivi domestici, set-top box, smartphone, TV box e sistemi AOSP non certificati. Questo rendeva il traffico estremamente credibile agli occhi dei sistemi di difesa, abbassando drasticamente le soglie di allarme.

Un mosaico di brand, un’unica infrastruttura

L’analisi del Google Threat Intelligence Group ha rivelato che IPIDEA operava dietro una costellazione di marchi apparentemente indipendenti, tra cui 360 Proxy, 922 Proxy, ABC Proxy, Cherry Proxy, Door VPN, Galleon VPN, IP 2 World, Luna Proxy, PIA S5 Proxy, PY Proxy, Radish VPN e Tab Proxy. Questi brand condividevano infrastruttura, server, logica di controllo e software, dimostrando una gestione unificata mascherata da frammentazione commerciale.

Il cuore tecnico della rete era costituito da una serie di SDK proxy distribuiti come strumenti di monetizzazione per sviluppatori. Castar SDK, Earn SDK, Hex SDK e Packet SDK venivano integrati in applicazioni esistenti, spesso senza una disclosure chiara, trasformando i dispositivi degli utenti in nodi di uscita per il traffico di terzi. In cambio, gli sviluppatori ricevevano compensi per download e installazioni, alimentando una diffusione virale.

Come funzionava l’infrastruttura di comando e controllo

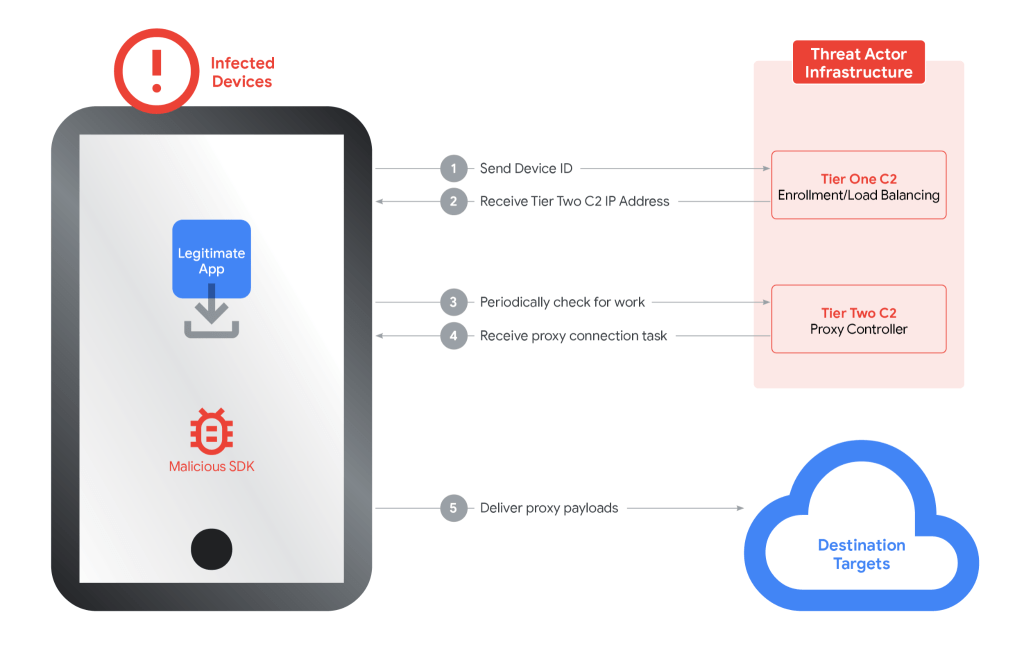

Dal punto di vista tecnico, IPIDEA utilizzava un’architettura a due livelli. Nel primo tier, l’applicazione o il dispositivo compromesso contattava domini di bootstrap per inviare informazioni diagnostiche e ricevere configurazioni iniziali. Queste comunicazioni includevano parametri come sistema operativo, versione, identificativi e tag di rete. Il server rispondeva con payload che indirizzavano il nodo verso il secondo tier.

Il tier due era costituito da un pool globale di circa 7.400 server, distribuiti geograficamente e scalabili in base alla domanda. Qui avveniva il vero lavoro: polling dei task, assegnazione delle connessioni proxy e instradamento del traffico verso le destinazioni finali. I dispositivi compromessi fungevano da semplici relay, inoltrando pacchetti senza modificarli, rendendo estremamente difficile distinguere l’uso malevolo da quello legittimo.

Le analisi di Google hanno evidenziato sovrapposizioni dirette tra i domini di comando e controllo degli SDK IPIDEA e infrastrutture già note per botnet come BadBox2.0, oltre a connessioni con Aisuru e Kimwolf, rafforzando l’idea che la rete proxy non fosse un servizio neutrale ma un abilitatore strutturale di botnet.

Il problema del consenso e i rischi per gli utenti

Uno degli aspetti più critici dell’operazione IPIDEA riguarda gli utenti finali, spesso ignari. Molte applicazioni che incorporavano gli SDK non informavano chiaramente che il dispositivo sarebbe stato utilizzato come proxy residenziale. In alcuni casi, la funzionalità era completamente occultata, soprattutto su dispositivi AOSP non certificati come set-top box TV, già predisposti con payload proxy nascosti.

Le conseguenze per gli utenti sono significative. Un dispositivo arruolato in IPIDEA può essere utilizzato per attività criminali o di spionaggio, con il rischio che l’indirizzo IP venga segnalato, bloccato o inserito in blacklist dai provider. Ancora più grave, l’installazione di questi SDK introduce nuove superfici di attacco, esponendo reti domestiche e dispositivi privati a connessioni in ingresso non autorizzate.

Le azioni di disruption guidate da Google

Per colpire IPIDEA, Google ha adottato un approccio multi-livello. Sul piano legale, sono stati sequestrati domini chiave utilizzati per il controllo dei dispositivi e il routing del traffico, interrompendo nodi centrali della rete. In parallelo, Google ha condiviso intelligence tecnica dettagliata su SDK, domini e infrastrutture con forze dell’ordine, fornitori di piattaforme e ricercatori, favorendo un enforcement coordinato a livello di ecosistema.

Sul fronte consumer, l’intervento più incisivo è arrivato da Google Play Protect, che ha iniziato a rimuovere automaticamente applicazioni contenenti SDK IPIDEA dai dispositivi Android e a bloccarne le installazioni future. Questo ha causato una riduzione immediata di milioni di nodi disponibili, colpendo non solo IPIDEA ma anche le reti affiliate che dipendevano da accordi di resale.

Un impatto sistemico sulle operazioni malevole

La disgregazione di IPIDEA ha avuto un effetto a catena sull’ecosistema cybercriminale. Molte operazioni che si basavano su IP residenziali stabili e abbondanti hanno subito rallentamenti o interruzioni. Google ha osservato un calo significativo nell’utilizzo di IP IPIDEA da parte dei gruppi monitorati, con impatti diretti su campagne di accesso iniziale, password spray e botnet dipendenti da questa infrastruttura.

L’operazione dimostra che le reti proxy residenziali non sono un dettaglio marginale, ma una infrastruttura critica del cybercrime moderno. Colpirle significa aumentare i costi operativi per attori malevoli e ridurre drasticamente la loro capacità di mimetizzarsi nel traffico legittimo.

Un precedente per la sicurezza dell’ecosistema digitale

Il caso IPIDEA segna un precedente importante. Per la prima volta, una grande azienda tecnologica ha mostrato come azioni legali, intelligence tecnica e controlli di piattaforma possano convergere per smantellare un’infrastruttura proxy globale basata su dispositivi consumer. Il messaggio è chiaro: monetizzare di nascosto la connettività degli utenti non è più un’area grigia tollerabile.

Per i difensori, l’operazione offre una lezione cruciale: dietro servizi proxy “low cost” e VPN gratuite possono nascondersi reti complesse che alimentano botnet, spionaggio e criminalità organizzata. Per gli utenti, è un promemoria sulla necessità di diffidare da applicazioni che promettono privacy gratuita, perché il prezzo potrebbe essere pagato con la propria rete domestica.

FAQ

Che cos’era la rete proxy IPIDEA

IPIDEA era una vasta rete di proxy residenziali che sfruttava milioni di dispositivi consumer per fornire IP di uscita a gruppi criminali e statali, mascherando attività malevole.

Perché Google è intervenuta contro IPIDEA

Google ha identificato IPIDEA come infrastruttura chiave per botnet, ransomware e spionaggio, avviando azioni legali, enforcement tecnico e protezioni software per ridurne l’impatto globale.

Come venivano arruolati i dispositivi degli utenti

Attraverso SDK proxy integrati in app trojanizzate o poco trasparenti, spesso senza un consenso informato, trasformando i dispositivi in nodi di uscita della rete.

Qual è l’impatto della disruption di IPIDEA

La rimozione di milioni di nodi proxy ha degradato operazioni cyber malevole in tutto il mondo, aumentando i costi e le difficoltà per attori criminali e statali.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.