Nel corso del 2022, il gruppo di minacce iraniano Magic Hound ha condotto una serie di operazioni di cyber-attacco sofisticate e mirate. Queste operazioni, che sono state dettagliatamente documentate in una serie di rapporti di ricerca, hanno evidenziato l’evoluzione delle tattiche, tecniche e procedure (TTP) del gruppo.

- Il primo rapporto, pubblicato da Check Point, ha esaminato come Magic Hound ha sfruttato la vulnerabilità Log4j per distribuire un nuovo toolkit PowerShell modulare.

- Secureworks ha rivelato come Magic Hound ha condotto operazioni di ransomware negli Stati Uniti, sfruttando le vulnerabilità ProxyShell.

- SentinelOne ha documentato come Magic Hound ha sfruttato attivamente la vulnerabilità Log4j2 in VMware Horizon.

- Proofpoint ha tracciato l’attività di Magic Hound mirata ai giornalisti, sottolineando l’uso del gruppo di tecniche di ingegneria sociale avanzate.

- Deep Instinct ha esaminato come Magic Hound continua a sviluppare strumenti di sfruttamento di massa.

- Un altro rapporto di Secureworks ha rivelato come gli errori di OPSEC hanno rivelato gli attori della minaccia di Magic Hound.

- Infine, un ulteriore rapporto di Proofpoint ha esaminato come Magic Hound ha sfruttato l’impersonazione multi-persona per capitalizzare il FOMO.

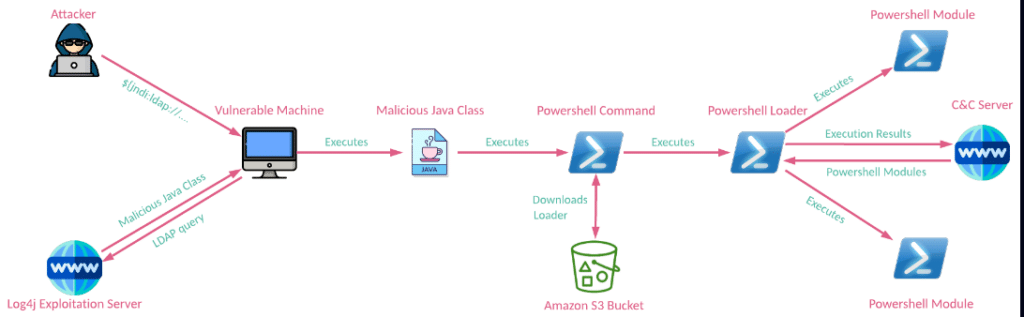

APT35 sfrutta la vulnerabilità Log4j per distribuire un nuovo toolkit modulare PowerShell

APT35, noto anche come Charming Kitten, è un gruppo di cybercriminali che ha recentemente sfruttato la vulnerabilità Log4j per distribuire un nuovo toolkit modulare PowerShell. Questo gruppo, che è stato attivo sin dal 2014, è noto per le sue operazioni di spionaggio cibernetico e per aver condotto campagne di spear-phishing mirate.

La vulnerabilità Log4j, che ha fatto notizia nel dicembre 2021, ha permesso a vari attori della minaccia di sfruttare un bug nel software di logging Java per eseguire codice malevolo. APT35 ha utilizzato questa vulnerabilità per distribuire il suo nuovo toolkit modulare PowerShell, che offre una serie di funzionalità per l’esecuzione di attacchi informatici.

Il toolkit modulare PowerShell di APT35 è composto da diversi moduli, ognuno dei quali ha una funzione specifica. Questi moduli possono essere utilizzati per eseguire una serie di attività malevole, tra cui la raccolta di informazioni, l’esecuzione di comandi a distanza e l’upload di file.

Il team di ricerca di Check Point ha scoperto che APT35 ha utilizzato una serie di tecniche avanzate per nascondere le sue attività. Queste tecniche includono l’uso di file di configurazione criptati, l’abuso di servizi legittimi per la comunicazione di comando e controllo e l’uso di tecniche di persistenza per mantenere l’accesso ai sistemi infetti.

La scoperta di questa campagna da parte di APT35 sottolinea l’importanza di mantenere i sistemi aggiornati e di implementare misure di sicurezza robuste. Le organizzazioni devono essere consapevoli delle minacce emergenti e devono essere in grado di rispondere rapidamente per mitigare il rischio di un attacco.

Operazioni di Ransomware di COBALT MIRAGE negli Stati Uniti

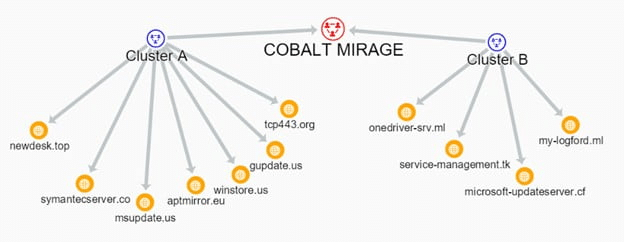

Gli ricercatori del Secureworks® Counter Threat Unit™ (CTU) stanno indagando sugli attacchi del gruppo di minacce iraniano COBALT MIRAGE, attivo almeno dal giugno 2020. COBALT MIRAGE è collegato al gruppo di minacce iraniano COBALT ILLUSION, che utilizza prevalentemente campagne di phishing persistenti per ottenere un accesso iniziale. È possibile che i due gruppi condividano tecniche e accessi. Alcuni elementi dell’attività di COBALT MIRAGE sono stati segnalati come PHOSPHOROUS e TunnelVision.

Sulla base delle informazioni ottenute dalle operazioni di risposta agli incidenti di Secureworks e dai rapporti pubblici, i ricercatori del CTU hanno identificato due distinti cluster di intrusioni di COBALT MIRAGE (etichettati come Cluster A e Cluster B in Figura 1). Nel Cluster A, gli attori della minaccia utilizzano BitLocker e DiskCryptor per condurre attacchi di ransomware opportunistici per un guadagno finanziario. Il Cluster B si concentra su intrusioni mirate per ottenere accesso e raccogliere informazioni di intelligence, ma parte dell’attività ha sperimentato il ransomware.

COBALT MIRAGE ha dimostrato una preferenza per attaccare organizzazioni in Israele, negli Stati Uniti, in Europa e in Australia. Gli attori della minaccia ottengono un accesso iniziale tramite attività di scansione e sfruttamento. Nel 2021, COBALT MIRAGE ha eseguito la scansione delle porte 4443, 8443 e 10443 per i dispositivi vulnerabili alle vulnerabilità di Fortinet FortiOS CVE-2018-13379, CVE-2020-12812 e CVE-2019-5591. Da fine settembre 2021, il gruppo ha utilizzato una vasta campagna di scansione e sfruttamento mirata ai server Microsoft Exchange. Gli attori della minaccia hanno sfruttato le vulnerabilità ProxyShell (CVE-2021-34473, CVE-2021-34523 e CVE-2021-31207) per distribuire il client Fast Reverse Proxy (FRPC) e abilitare l’accesso remoto ai sistemi vulnerabili.

Nel novembre 2021, l’Agenzia per la Sicurezza delle Infrastrutture e della Cybersecurity (CISA) degli Stati Uniti ha rilasciato un avviso (AA21-321A) relativo all’attività che i ricercatori del CTU attribuiscono a COBALT MIRAGE. L’avviso non nomina un gruppo specifico, ma si riferisce a un “gruppo APT sponsorizzato dal governo iraniano”.

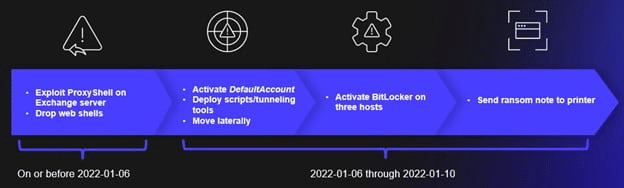

Nel gennaio 2022, COBALT MIRAGE ha utilizzato l’accesso ottenuto attraverso lo sfruttamento di ProxyShell, probabilmente condotto alla fine del 2021, per entrare nella rete di un’organizzazione filantropica statunitense. Il 6 gennaio, gli attori della minaccia hanno creato e accesso una web shell denominata aspx_okqmeibjplh.aspx. Il formato di questo nome di file corrisponde a un modello stabilito associato alle operazioni di ransomware di COBALT MIRAGE: aspx_[a-z]{13}.aspx. Le richieste HTTP iniziate dall’attaccante alla web shell utilizzavano un User-Agent denominato python-requests/2.23.0, indicando l’uso di script che sfruttano la libreria Python Requests. Il riferimento a Python è probabilmente dovuto al fatto che gli attori della minaccia utilizzano un exploit ProxyShell basato su Python nel loro attacco iniziale e potenzialmente comandi aggiuntivi scriptati durante l’intrusione.

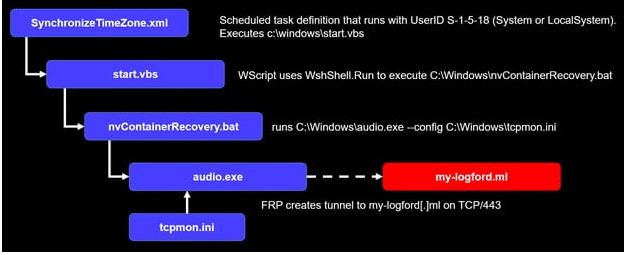

Dopo che gli attori della minaccia hanno ottenuto l’accesso tramite la web shell, tre file sono stati rilasciati sul server web: Wininet.xml, Wininet.bat e dllhost.exe. L’analisi del CTU di Wininet.xml ha rivelato che viene utilizzato per creare un’attività pianificata che avvia C:\Windows\Wininet.bat. Quando viene avviato Wininet.bat, esegue C: \Windows\dllhost.exe.

Dllhost.exe è un binario Go personalizzato che fa riferimento ai repository GitHub associati a Fast Reverse Proxy (FRP), indicando che il binario si basa almeno in parte su questo strumento. FRP è regolarmente distribuito da COBALT MIRAGE. Tuttavia, dllhost.exe include anche codice da altri progetti e si comporta in modo diverso da un tipico binario FRPC.

Quando gli attori della minaccia eseguono dllhost.exe su un server Exchange compromesso, il binario esegue tre comandi come processi figlio. Questi processi raccolgono informazioni di base sull’host e stabiliscono un tunnel verso i server di comando e controllo (C2) definiti. Ci sono due versioni dello stesso comando PowerShell. Una versione utilizza un vecchio nome del file binario PowerShell. L’altra utilizza il nome del file pwsh.exe implementato in PowerShell Core 6.0, che è stato rilasciato nel gennaio 2018.

Dllhost.exe utilizza i sottodomini ‘tcp443 . msupdate . us’ e ‘kcp53 . msupdate . us’ per il comando e il controllo. L’inclusione di un protocollo (tcp, kcp) e un numero di porta (443, 53) è un modello nei nomi dei sottodomini di COBALT MIRAGE. Questo binario è stato anche distribuito da http: //148 . 251 . 71 . 182/update_win. Nel dicembre 2021, i ricercatori del CTU hanno osservato COBALT MIRAGE sperimentare exploit Log4j ospitati su 148 . 251 . 71 . 182.

Gli attori della minaccia hanno condotto un dump del Local Security Authority Server Service (LSASS) poco dopo che dllhost.exe ha eseguito i suoi comandi. LSASS è un processo Windows che memorizza nomi utente locali e password per gli utenti autenticati. Gli attori della minaccia possono utilizzare i dati per derivare credenziali valide attraverso l’hashing di forza bruta del New Technology LAN Manager (NTLM) o estrarre password memorizzate in testo normale.

Le osservazioni e l’analisi dei ricercatori del CTU di questi attacchi si allineano con la segnalazione di terze parti di altre attività che i ricercatori del CTU attribuiscono a COBALT MIRAGE. Quei rapporti descrivono ProxyShell utilizzato per distribuire web shell e file con gli stessi nomi di file nello stesso periodo di tempo di questi attacchi.

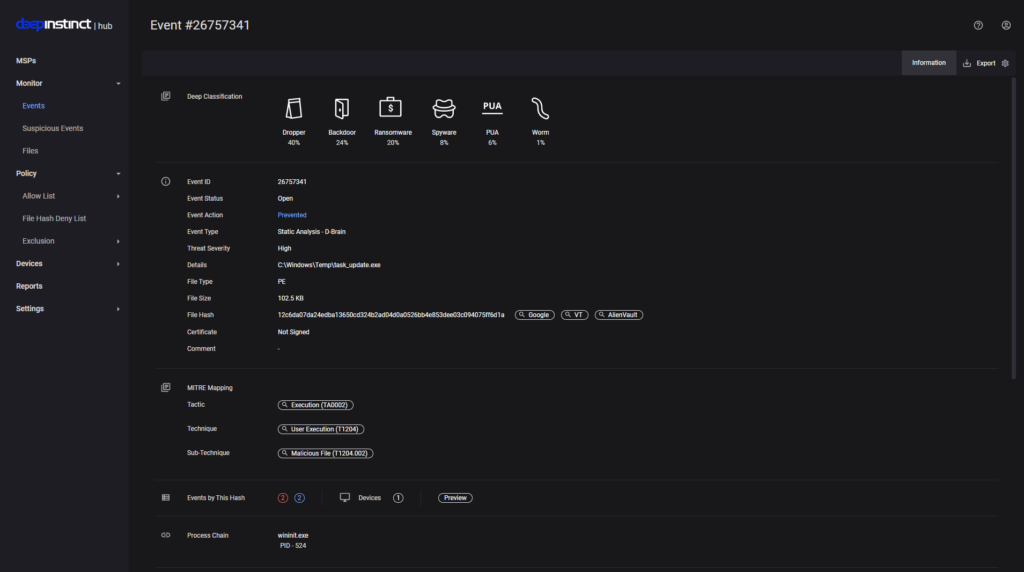

Tre giorni dopo aver distribuito dllhost.exe, gli attori della minaccia hanno utilizzato il protocollo Remote Desktop (RDP) e un account utente integrato (DefaultAccount) per accedere al server Exchange compromesso. Questo è stato il primo accesso al server da DefaultAccount e potrebbe indicare l’inizio dell’attività dell’attore della minaccia. Gli attori della minaccia hanno poi tentato di estrarre password memorizzate localmente effettuando nuovamente il dump del processo LSASS. Hanno enumerato l’ambiente tramite lo strumento SoftPerfect Network Scanner utilizzando il nome del file netscanold.exe.

Gli attori della minaccia si sono spostati lateralmente e hanno criptato tre workstation utente con BitLocker, rendendole inaccessibili al personale dell’organizzazione compromessa. A causa dell’assenza di registri e artefatti forensi, i metodi utilizzati per attivare BitLocker in questo ambiente non sono chiari. Tuttavia, altri attacchi di ransomware di COBALT MIRAGE hanno utilizzato uno script per automatizzare l’attacco.

Questo script esegue le seguenti azioni:

- Imposta una variabile ‘mail=’ su un indirizzo email di contatto definito

- Abilita i servizi terminali (rinominati Remote Desktop Services dopo Windows Server 2008)

- Crea una regola del firewall per abilitare l’accesso RDP all’host

- Avvia i servizi terminali

- Avvia la crittografia del disco BitLocker

- Definisce un messaggio di riscatto

- Aggiunge molteplici chiavi del registro relative a BitLocker e crea un messaggio che visualizza il messaggio di riscatto e l’indirizzo email di contatto

- Crea un account utente ‘MSSQL’ sul sistema compromesso con password AS@1394 e lo aggiunge ai gruppi di amministratori e utenti del desktop remoto

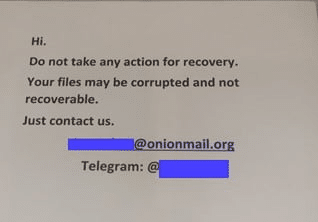

Gli attori della minaccia hanno completato l’attacco con una tattica insolita di invio di una nota di riscatto a una stampante locale. La nota include un indirizzo email di contatto e un account Telegram per discutere la decrittografia e il recupero. Questo approccio suggerisce una piccola operazione che si basa su processi manuali per mappare le vittime alle chiavi di crittografia utilizzate per bloccare i loro dati.

Sfruttamento di Log4j2 da parte di TunnelVision

SentinelLabs ha monitorato l’attività di un attore minaccioso allineato all’Iran, operante nel Medio Oriente e negli Stati Uniti, noto come TunnelVision. Questo attore si distingue per l’ampio sfruttamento di vulnerabilità di giorno zero nelle regioni bersaglio. Durante il periodo di monitoraggio, sono stati osservati sfruttamenti di Fortinet FortiOS (CVE-2018-13379), Microsoft Exchange (ProxyShell) e recentemente Log4Shell. In quasi tutti questi casi, l’attore minaccioso ha distribuito uno strumento di tunneling avvolto in un modo unico. Gli strumenti di tunneling più comunemente utilizzati dal gruppo sono Fast Reverse Proxy Client (FRPC) e Plink.

Gli operatori di TunnelVision hanno sfruttato attivamente la vulnerabilità di Log4j in VMware Horizon per eseguire comandi PowerShell maligni, distribuire backdoor, creare utenti backdoor, raccogliere credenziali e eseguire movimenti laterali. Tipicamente, l’attore minaccioso sfrutta inizialmente la vulnerabilità Log4j per eseguire comandi PowerShell direttamente, quindi esegue ulteriori comandi tramite shell inverse PS, eseguite tramite il processo Tomcat.

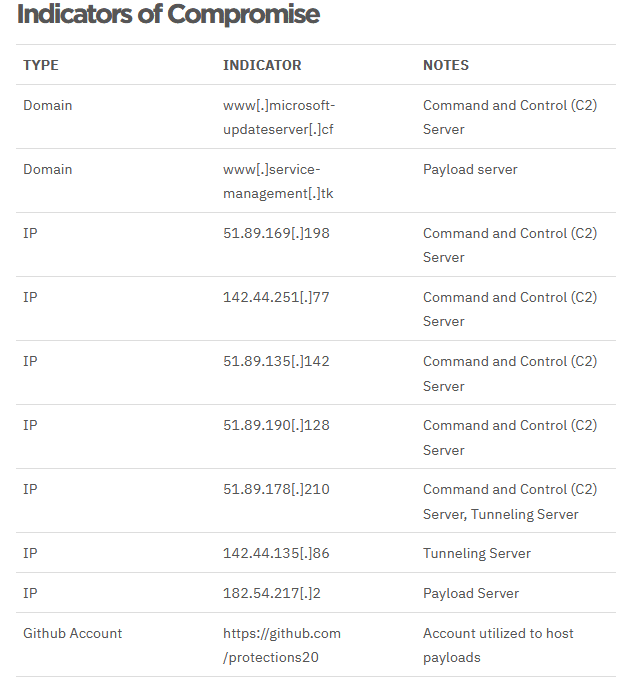

Durante l’attività, l’attore minaccioso ha utilizzato un altro dominio, service-management[.]tk, utilizzato per ospitare payload maligni. Secondo VirusTotal, questo dominio è stato anche utilizzato per ospitare un file zip (d28e07d2722f771bd31c9ff90b9c64d4a188435a) contenente una backdoor personalizzata (624278ed3019a42131a3a3f6e0e2aac8d8c8b438).

La backdoor rilascia un ulteriore file eseguibile (e76e9237c49e7598f2b3f94a2b52b01002f8e862) a %ProgramData%\Installed Packages\InteropServices.exe e lo registra come servizio denominato “InteropServices”. L’eseguibile rilasciato contiene una versione offuscata della shell inversa descritta sopra, che segnala allo stesso server C2 (www[.]microsoft-updateserver[.]cf). Sebbene non sia criptato, viene deoffuscato ed eseguito in modo alquanto simile a come PowerLess, un’altra backdoor utilizzata dal gruppo, esegue il suo payload PowerShell.

Tra le attività osservate ci sono l’esecuzione di comandi di ricognizione, la creazione di un utente backdoor e l’aggiunta al gruppo di amministratori, la raccolta di credenziali utilizzando Procdump, dump dell’hive SAM e MiniDump di comsvcs, il download e l’esecuzione di strumenti di tunneling, tra cui Plink e Ngrok, utilizzati per il traffico RDP del tunnel, l’esecuzione di una shell inversa utilizzando il componente NodeJS di VMware Horizon, e la scansione RDP della subnet interna utilizzando uno script di scansione delle porte disponibile pubblicamente.

Le attività di TunnelVision sono state discusse in precedenza e sono tracciate da altri fornitori sotto una varietà di nomi, come Phosphorus (Microsoft) e, in modo confuso, sia Charming Kitten che Nemesis Kitten (CrowdStrike). Questa confusione sorge poiché l’attività che Microsoft riconosce come un singolo gruppo, “Phosphorous”, si sovrappone all’attività che CrowdStrike distingue come appartenente a due attori diversi, Charming Kitten e Nemesis Kitten. SentinelLabs traccia questo cluster separatamente sotto il nome “TunnelVision”. Questo non implica che si creda che siano necessariamente non correlati, solo che al momento ci sono dati insufficienti per trattarli come identici a qualsiasi delle attribuzioni menzionate.

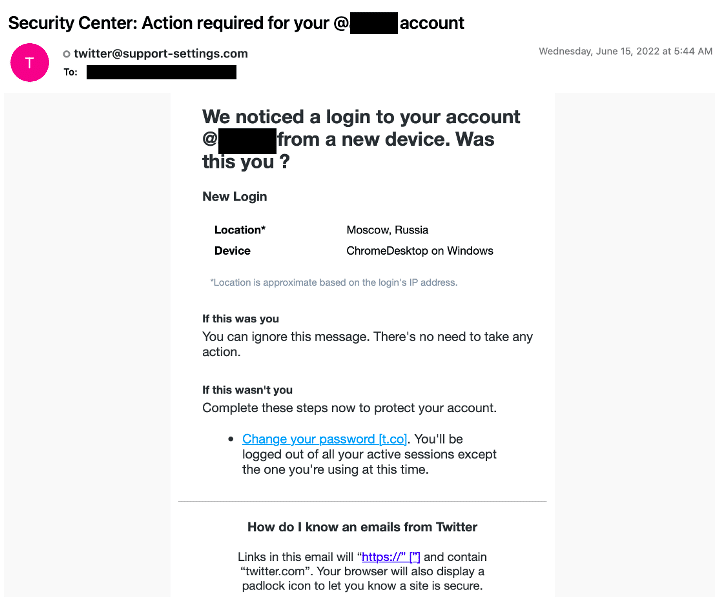

Tracciare l’attività degli attori di minaccia rivolta ai giornalisti

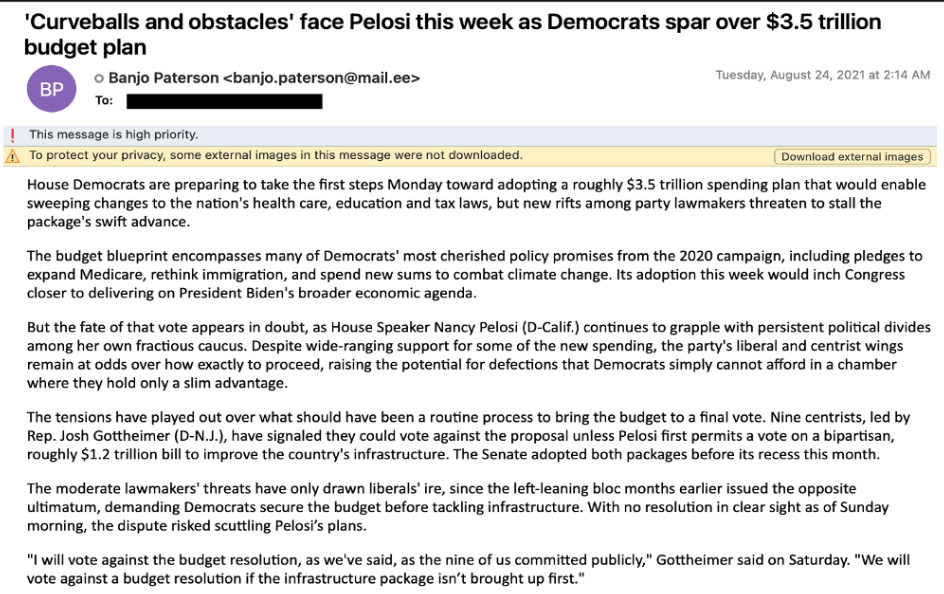

Nel 2022, i giornalisti e le organizzazioni mediatiche sono diventati bersagli sempre più attraenti per gli attori delle minacce avanzate persistenti (APT). Questo è dovuto al fatto che i giornalisti possono fornire accesso unico, informazioni e intuizioni su argomenti di importanza statale. Gli attori delle APT, in particolare quelli sponsorizzati o allineati con lo stato, hanno regolarmente preso di mira e si sono fatti passare per giornalisti e organizzazioni mediatiche per promuovere i loro requisiti e iniziative di raccolta allineate con lo stato.

Gli attori delle APT hanno utilizzato una varietà di tecniche, dall’uso di web beacon per il riconoscimento all’invio di malware per stabilire un accesso iniziale alla rete del bersaglio. Queste campagne identificate hanno avuto un impatto significativo, con attori delle APT in tutto il mondo che cercano di sfruttare i giornalisti e le persone dei media in una varietà di campagne, comprese quelle ben tempistiche per eventi politici sensibili negli Stati Uniti.

Gli attori delle APT hanno preso di mira i giornalisti per una serie di motivi. Un attacco ben eseguito e tempestivo su un account e-mail di un giornalista potrebbe fornire intuizioni su storie sensibili e in fase di sviluppo e identificazione delle fonti. Un account compromesso potrebbe essere utilizzato per diffondere disinformazione o propaganda pro-stato, fornire disinformazione durante tempi di guerra o pandemia, o essere utilizzato per influenzare un’atmosfera politicamente carica.

Gli attori delle APT hanno preso di mira i giornalisti per una serie di motivi. Un attacco ben eseguito e tempestivo su un account e-mail di un giornalista potrebbe fornire intuizioni su storie sensibili e in fase di sviluppo e identificazione delle fonti. Un account compromesso potrebbe essere utilizzato per diffondere disinformazione o propaganda pro-stato, fornire disinformazione durante tempi di guerra o pandemia, o essere utilizzato per influenzare un’atmosfera politicamente carica.

Gli attori delle APT, come TA412, noto anche come Zirconium, hanno condotto numerose campagne di phishing di ricognizione mirate ai giornalisti statunitensi. Questi attori delle minacce hanno preferito utilizzare e-mail malevole contenenti web beacon in queste campagne. Questa è una tecnica utilizzata costantemente dall’attore della minaccia almeno dal 2016, anche se è probabile che sia stata utilizzata per anni prima.

I ricercatori di Proofpoint ritengono che queste campagne siano state intese a validare che le e-mail bersaglio siano attive e a ottenere informazioni fondamentali sugli ambienti di rete dei destinatari. I web beacon possono fornire all’attaccante i seguenti artefatti tecnici che, a loro volta, possono servire come informazioni di ricognizione mentre un attore della minaccia pianifica la loro prossima fase di attacco: indirizzi IP visibili esternamente, stringa User-Agent, indirizzo e-mail e validazione che l’account utente bersaglio è attivo.

Le campagne di TA412 e dei loro simili sono evolute nel corso dei mesi, adattando le esche per adattarsi meglio all’attuale ambiente politico statunitense e passando a bersagliare i giornalisti statunitensi concentrati su diverse aree di interesse per il governo cinese. Le campagne che hanno preso di mira i giornalisti facevano parte di un modello più ampio di phishing di ricognizione condotto da questo attore della minaccia nel corso di molti anni.

Tra gennaio e febbraio 2021, i ricercatori di Proofpoint hanno identificato cinque campagne di TA412 mirate ai giornalisti statunitensi, in particolare quelli che coprono la politica e la sicurezza nazionale degli Stati Uniti durante eventi che hanno attirato l’attenzione internazionale. Di particolare rilievo è stato un cambiamento molto brusco nel targeting del phishing di ricognizione nei giorni immediatamente precedenti l’attacco del 6 gennaio 2021 al Campidoglio degli Stati Uniti. I ricercatori di Proofpoint hanno osservato un focus sui corrispondenti di Washington DC e della Casa Bianca durante questo periodo.

Nell’agosto 2021, dopo una pausa di diversi mesi, TA412 ha di nuovo preso di mira i giornalisti, ma questa volta quelli che lavorano su questioni di cybersecurity, sorveglianza e privacy con un focus sulla Cina. Quelli bersagliati sembravano aver scritto ampiamente su questioni di privacy sui social media e campagne di disinformazione cinesi, segnalando un interesse da parte dello stato cinese nelle narrative mediatiche che potrebbero spingere un’opinione o percezione globale negativa della Cina. Queste campagne rispecchiavano quelle identificate all’inizio del 2021 ma dimostravano una struttura URL del web beacon in evoluzione che cambia nel tempo.

Dopo una pausa osservata nel targeting dei giornalisti, i ricercatori di Proofpoint hanno identificato una ripresa del targeting di questo settore il 9 febbraio 2022. Le campagne erano numerose e si sono verificate nel corso di dieci giorni. Queste campagne assomigliavano fortemente a quelle notate all’inizio del 2021 e indicavano un desiderio di raccogliere informazioni sulle organizzazioni mediatiche statunitensi e i contributori, con un focus su quelli che riportano l’interazione degli Stati Uniti e dell’Europa con la Cina.

L’attore della minaccia iraniana continua a sviluppare strumenti di sfruttamento di massa

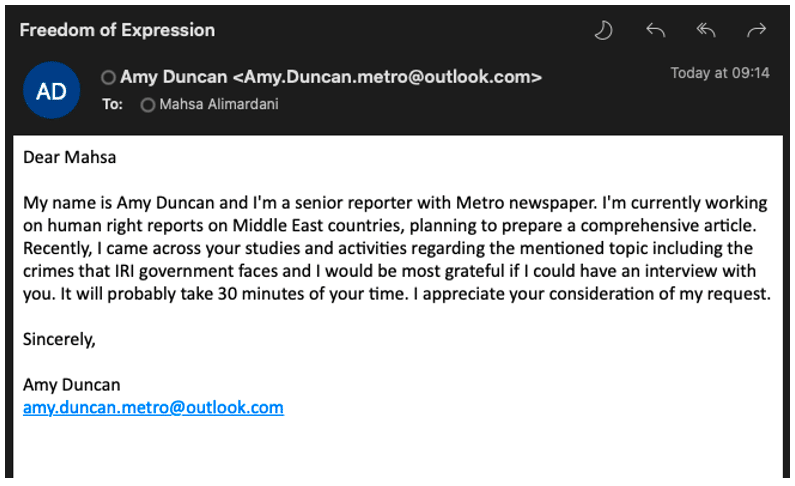

Gli analisti di Deep Instinct hanno recentemente identificato un’attività insolita e pericolosa all’interno dell’ambiente di uno dei loro clienti, un’azienda di infrastrutture e costruzioni nel sud degli Stati Uniti. Dopo un’analisi approfondita, è stato scoperto che un APT iraniano stava cercando di compromettere un server Exchange e che sono stati effettuati sette tentativi in totale, tutti immediatamente prevenuti da Deep Instinct.

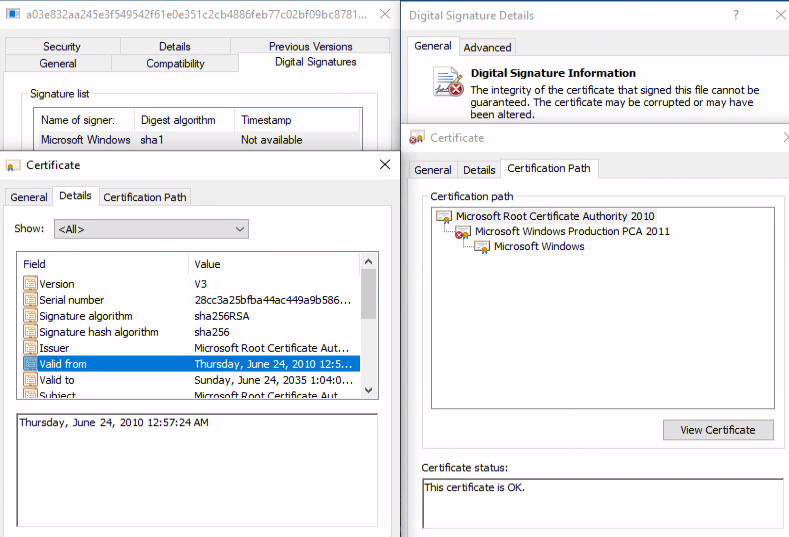

Grazie a questa scoperta, Deep Instinct è stato in grado di identificare nuove varianti di malware e TTP (Tactics, Techniques, and Procedures) relative all’attore della minaccia. Tra le scoperte più notevoli, l’installazione di un certificato root e un tentativo di mescolare il traffico malevolo con quello legittimo.

Durante l’indagine sui log della macchina che ha generato l’allarme per il file malevolo, è stato osservato che il file era stato creato dal server Exchange. Dopo aver esaminato ulteriori eventi dalla stessa macchina, sono stati scoperti un totale di sette tentativi di sfruttamento, seguiti da un tentativo di rilasciare un file malevolo.

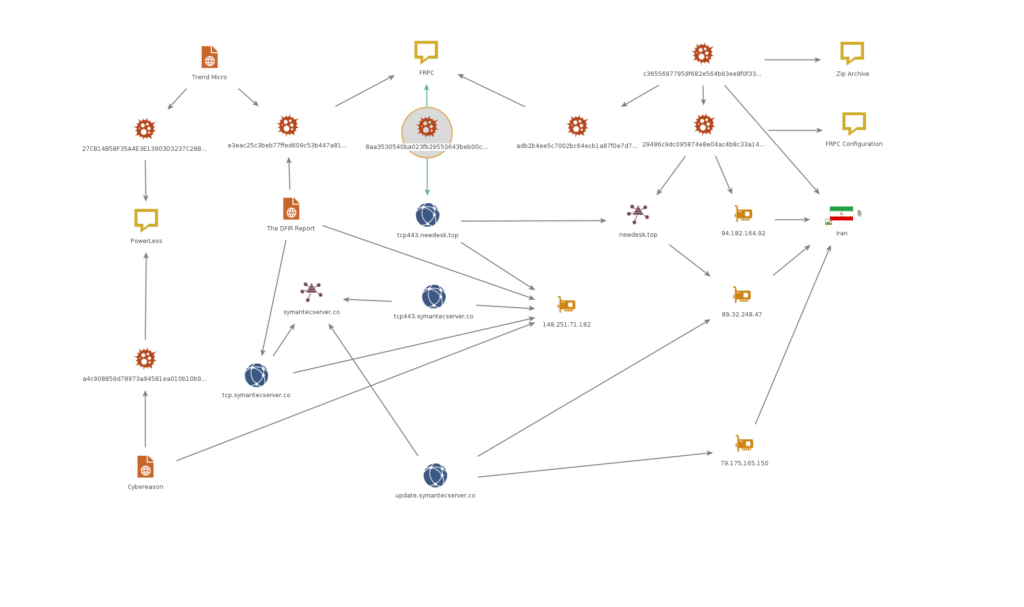

Tutti gli hash, ad eccezione di uno, sono stati segnalati pubblicamente e attribuiti a un attore della minaccia iraniano a cui Microsoft si riferisce come PHOSPHORUS. Mentre la maggior parte degli hash che sono emersi nella telemetria sono identici a quelli pubblicati in un articolo di “The DFIR Report”, sono stati trovati hash aggiuntivi che si sovrappongono ad altri alias dello stesso attore della minaccia, quindi per evitare ulteriori confusioni, l’attore della minaccia sarà semplicemente chiamato PHOSPHORUS.

Un campione precedentemente sconosciuto che è stato trovato nella telemetria è un’altra variante del malware che è stato descritto da “The DFIR Report”. Il suo unico scopo è creare un nuovo account utente sul sistema compromesso con le credenziali DefaultAccount P@ssw0rd1234. Viene quindi aggiunto al gruppo di amministratori locali, consentito l’accesso RDP a questo account, e la password è impostata per non scadere mai. Questa azione consente all’attaccante di connettersi al sistema compromesso in un momento successivo.

Sono state osservate due varianti di questo file nella telemetria, che è responsabile del download di FRPC da un server controllato dall’attaccante, seguito dalla creazione di un task pianificato per eseguire il FRPC scaricato. FRPC sta per Fast Reverse Proxy Client; il FRPC scaricato è configurato per connettersi a un altro server controllato dall’attaccante, creando un tunnel tra l’attaccante e il sistema compromesso.

L’attaccante esegue “user.exe” prima di “task_update.exe”, il tunnel creato. Questo consente all’attaccante di accedere al sistema compromesso tramite RDP, anche se l’RDP non è esposto direttamente su Internet.

Basandosi sul comportamento sopra descritto, è stato possibile trovare una nuova variante di task_update.exe. Questa nuova variante di “task_update” aggiunge un nuovo certificato root al sistema emettendo il comando “certutil -addstore -f root %wintmp%\cert.cer”. Il comportamento di installazione di un certificato root utilizzando “certutil” non è presente nelle iterazioni precedenti di “task_update” e può essere abbastanza facile da identificare per i difensori.

La variante genera molte connessioni a domini e sottodomini di aziende legittime insieme a connessioni a sottodomini visivamente simili che sono controllati dall’attaccante. Questa ondata di attività di rete è utilizzata per confondere gli analisti mescolando i domini malevoli con domini legittimi dall’aspetto simile, che possono portare l’analista a classificare tutto quanto sopra come traffico legittimo.

Nel complesso, l’attività dell’attore della minaccia PHOSPHORUS, un attore APT iraniano attivo almeno dal 2020, è stata descritta in dettaglio. L’attore della minaccia è noto per sfruttare le vulnerabilità Fortinet CVE-2018-13379, Exchange ProxyShell e log4j. L’analisi ha indicato che PHOSPHORUS continua nel suo processo di scansione e sfruttamento automatizzato per ottenere ampiamente l’accesso a molte organizzazioni vulnerabili. Inoltre, è stato scoperto che l’attore sta cambiando continuamente il suo payload e l’infrastruttura e si è scoperta una nuova tecnica di evasione utilizzata da PHOSPHORUS per nascondere il loro traffico malevolo e ingannare i team di sicurezza.

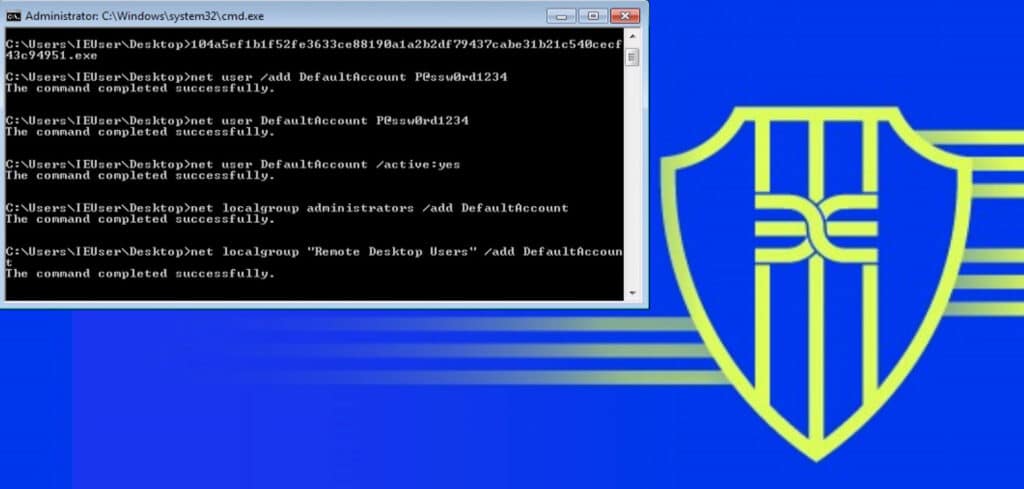

Errori di OPSEC rivelano gli attori della minaccia COBALT MIRAGE

Nel giugno 2022, il gruppo di minacce iraniano COBALT MIRAGE ha condotto un attacco di ransomware che ha sfruttato le vulnerabilità ProxyShell. Questo attacco ha seguito il modello di intrusione stabilito dal gruppo, che include la distribuzione di più web shell e TunnelFish, una variante personalizzata di Fast Reverse Proxy (FRPC). Gli attori della minaccia hanno tentato di cancellare le tracce delle loro attività, ma diversi strumenti e artefatti sono stati recuperati dai ricercatori.

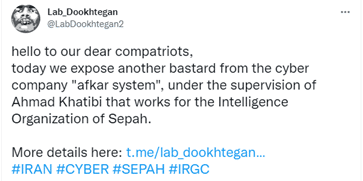

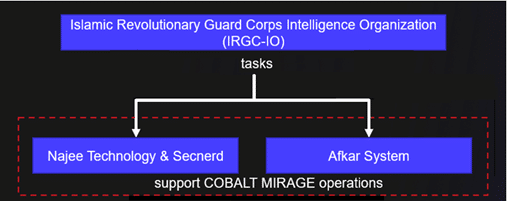

Durante l’indagine, i ricercatori hanno scoperto un’infrastruttura aggiuntiva collegata a COBALT MIRAGE e hanno trovato copie di una nota di riscatto che faceva riferimento a un account Telegram e un indirizzo email osservati in intrusioni precedenti. Questa nota di riscatto ha rivelato l’identità di un individuo impegnato nell’attività di COBALT MIRAGE, “ahmad khatibi”, che è elencato come CEO di Afkar System Co., una società con sede in Iran.

Nel giugno 2022, un whistleblower anti-regime iraniano ha pubblicato una serie di tweet su Ahmad Khatibi e Afkar System, affermando che stanno operando per conto dell’Intelligence Organization of Sepah, un riferimento alla Islamic Revolutionary Guard Corp (IRGC). Queste affermazioni sembrano rafforzare che il riferimento al creatore nella nota di riscatto sia legittimo.

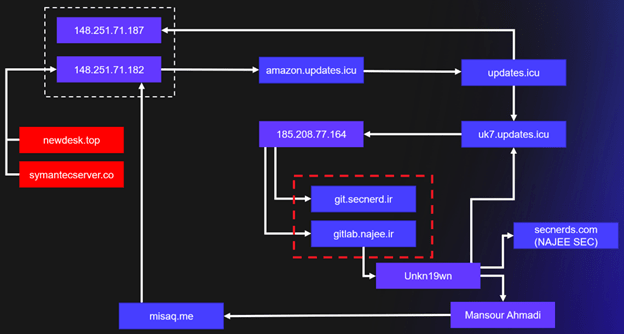

I ricercatori hanno identificato indipendentemente i collegamenti tra l’infrastruttura conosciuta di COBALT MIRAGE e Najee Technology. I dati di risoluzione DNS, i dati WHOIS e l’analisi del sito web rivelano una serie di connessioni tra due domini COBALT MIRAGE e un indirizzo IP che ospita due domini iraniani: secnerd . ir e najee . ir. Questi dettagli collegano updates . icu, secnerd . ir e najee . ir allo stesso gruppo di individui e indicano che questi individui supportano gli attacchi di COBALT MIRAGE.

Nel complesso, l’analisi suggerisce che queste aziende private iraniane potrebbero agire come fronti o fornire supporto per le operazioni di intelligence iraniane. Mentre parte dell’attività di COBALT MIRAGE sembra focalizzata sull’espionaggio, una parte significativa è focalizzata sulla generazione di entrate opportunistica attraverso le sue attività di ransomware.

TA453 sfrutta l’impersonazione multi-persona per capitalizzare il FOMO

Nel 2022, TA453, un attore di minaccia legato all’Iran, ha introdotto una tecnica di ingegneria sociale chiamata Multi-Persona Impersonation. Questa tecnica richiede un uso più intensivo delle risorse per ciascun obiettivo e un approccio coordinato tra le diverse personalità utilizzate da TA453. Questa è l’ultima evoluzione delle tecniche di TA453 e può essere in gran parte mitigata dai potenziali obiettivi, come quelli specializzati in questioni del Medio Oriente o sicurezza nucleare, essendo cauti quando ricevono contatti da fonti inaspettate, anche quelle che sembrano legittime.

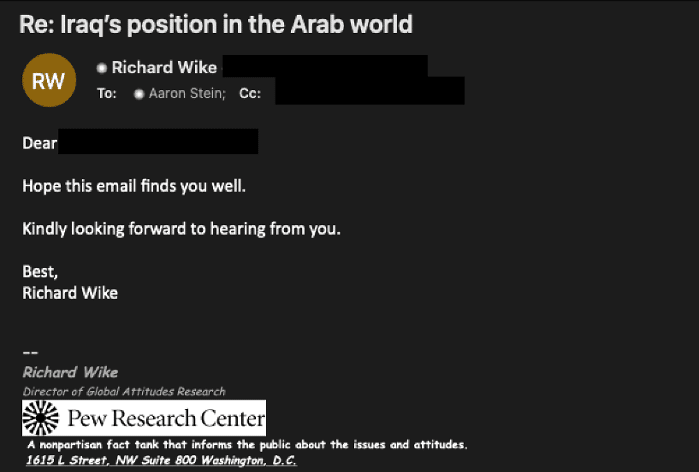

TA453, noto anche come Charming Kitten, PHOSPHORUS e APT42, ha continuato a innovare il suo approccio per soddisfare le sue priorità di intelligence. Nel giugno 2022, questa evoluzione ha portato a campagne che utilizzano la Multi-Persona Impersonation (MPI), una sottocategoria di Impersonation. In MPI, TA453 porta la sua ingegneria sociale mirata a un nuovo livello, prendendo di mira i ricercatori non solo con una persona controllata dall’attore, ma con molteplici. Questa tecnica permette a TA453 di sfruttare il principio psicologico della prova sociale per preda dei suoi obiettivi e aumentare l’autenticità dello spear phishing dell’attore della minaccia.

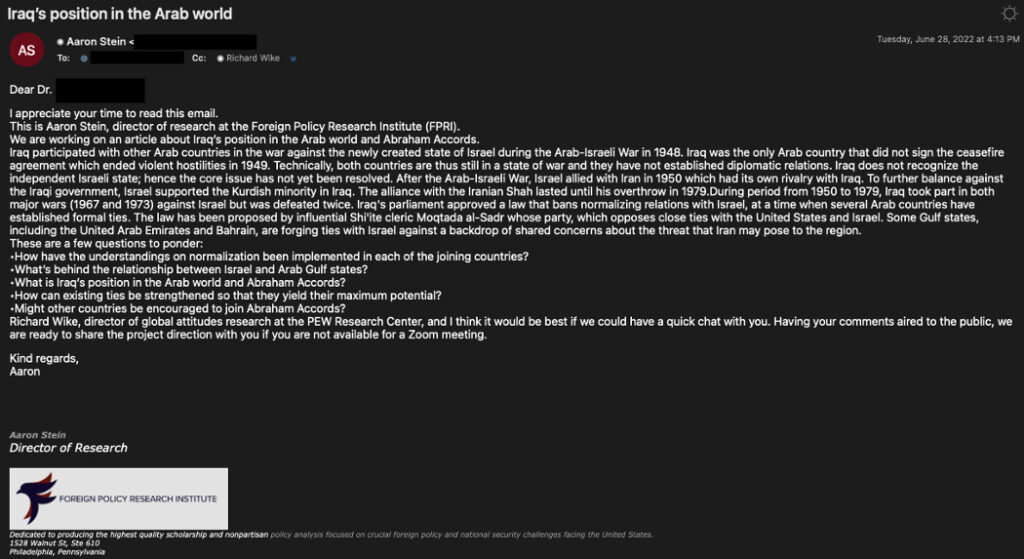

Nel giugno 2022, i ricercatori di Proofpoint hanno osservato un cambiamento nell’approccio di TA453. In questa prima campagna, TA453 ha iniziato la conversazione mascherandosi come “Aaron Stein, Director of Research at FRPI”. L’attore ha incluso una serie di domande intese a generare un dialogo su Israele, gli Stati del Golfo e gli Accordi di Abramo. Mentre queste domande sono generalmente destinate a stabilire un pretesto per inviare un link di raccolta delle credenziali di follow-up o per consegnare un documento malevolo, è anche possibile che rappresentino domande di intelligence assegnate a TA453.

Alcune delle campagne di TA453 hanno consegnato link OneDrive che ospitavano documenti malevoli. I documenti sono l’ultima versione dei documenti di iniezione di template remoto di TA453 discussi da PwC nel luglio 2022. I documenti protetti da password scaricavano i documenti di template abilitati per macro da 354pstw4a5f8.filecloudonline[.]com. Proofpoint ha osservato molteplici campagne che riutilizzavano quel particolare host filecloudonline[.]com. Il template scaricato, soprannominato Korg da Proofpoint, ha tre macro: Module1.bas, Module2.bas e ThisDocument.cls. Le macro raccolgono informazioni come il nome utente, l’elenco dei processi in esecuzione insieme all’IP pubblico dell’utente da my-ip.io e poi esfiltrano tali informazioni utilizzando l’API di Telegram.

Tutti gli attori delle minacce sono in costanti stati di iterazione dei loro strumenti, tattiche e tecniche (TTP), avanzando alcuni mentre deprecando altri. L’uso della MPI da parte di TA453, pur essendo l’ultima tecnica del gruppo, è probabile che continui a evolvere e a mutare mentre questo gruppo caccia l’intelligence a sostegno dell’IRGC. I ricercatori di Proofpoint hanno già iniziato a osservare questo potenziale prossimo passo con TA453 che tenta di inviare una email vuota, poi risponde all’email vuota includendo tutti i suoi “amici” sulla linea CC. Questo è probabilmente il tentativo dell’attore della minaccia di bypassare il rilevamento della sicurezza.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.