Meta sta compiendo passi significativi nel potenziamento della privacy e della sicurezza degli utenti. L’azienda è all’avanguardia nello sviluppo di nuove tecnologie per il miglioramento della privacy (PETs) che mirano a innovare e affrontare le sfide con dati minimi. Una delle tecnologie di spicco è la Private Data Lookup (PDL), progettata per permettere agli utenti di interrogare privatamente un dataset lato server.

Cosa leggere

Private Data Lookup (PDL)

La PDL ha le sue radici in una tecnica crittografica nota come Private Set Intersection. Questa tecnica permette a due parti, ciascuna in possesso di un insieme di dati, di determinare l’intersezione dei loro insiemi senza rivelare i dati effettivi l’una all’altra. Nel contesto della PDL, solo l’utente (in questo caso, un utente Meta) può vedere il risultato, garantendo che Meta rimanga all’oscuro dell’esito dell’intersezione. Questo approccio amplifica la privacy dei dati dell’utente.

Applicazione nella Sicurezza delle Password

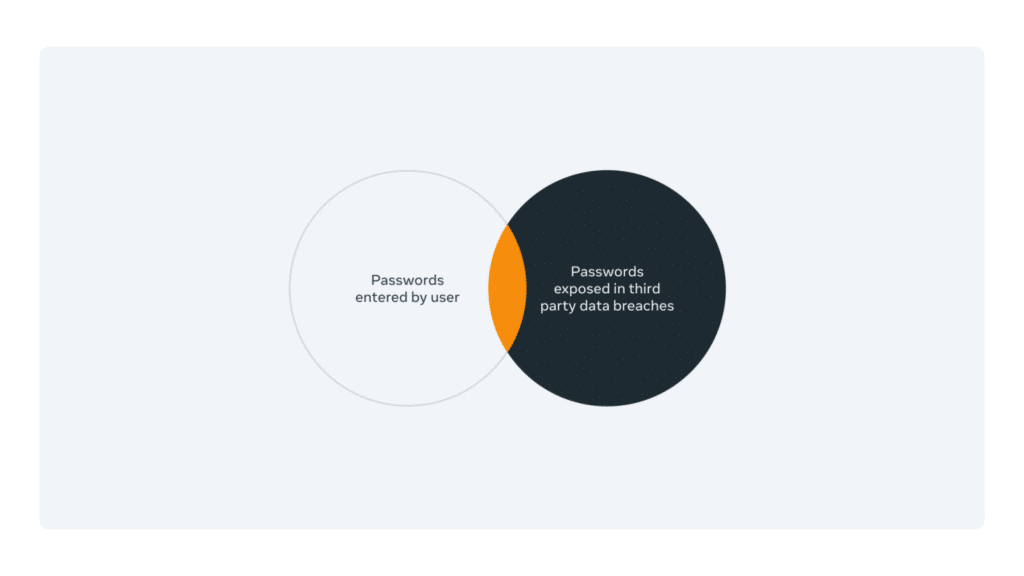

Quando gli utenti creano password, queste sono di solito la prima linea di difesa nel processo di autenticazione. Riconoscere le password deboli in questa fase iniziale è fondamentale. Sebbene esistano linee guida stabilite per creare password forti, anche le password che rispettano queste linee guida possono essere compromesse in violazioni dei dati. Pertanto, è essenziale controllare le password precedentemente compromesse. La PDL aiuta in questo supportando la funzione di controllo delle password violate nel Centro Aziendale di Meta. Questa funzione avvisa gli utenti se tentano di utilizzare una password che è stata esposta in una precedente violazione dei dati. La bellezza della PDL è che fornisce questo avviso senza rivelare al Centro Aziendale di Meta le password che l’utente ha provato o se la password è stata precedentemente esposta.

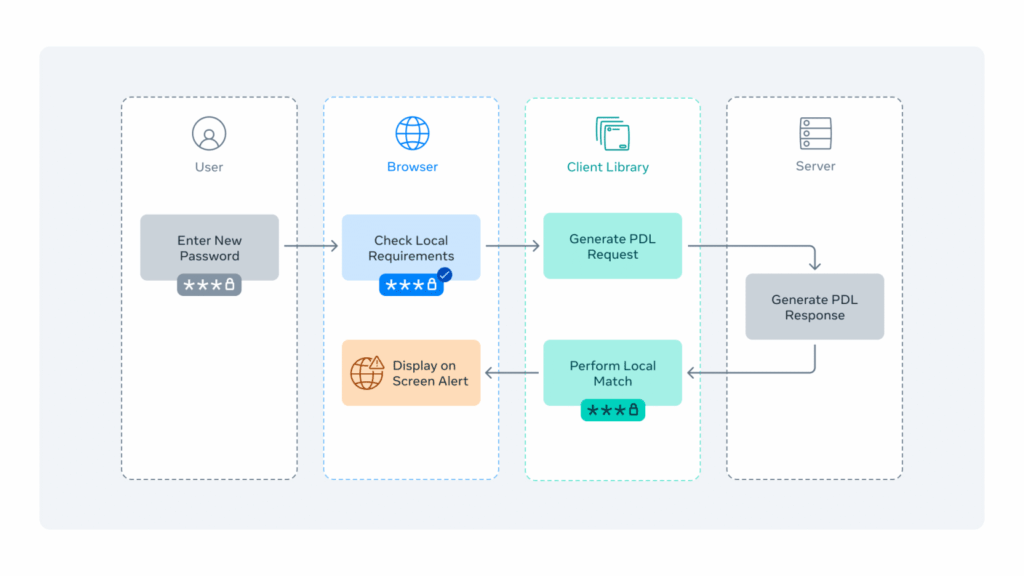

Come la PDL Supporta il Controllo Privato delle Password

La sfida consiste nel controllare privatamente la password di un utente rispetto a un dataset di password note per essere state esposte in violazioni di dati di terze parti. La PDL affronta questa sfida utilizzando il metodo crittografico Private Set Intersection. Il processo coinvolge l’hashing e l’oscuramento di ogni password nel dataset violato al momento dell’esecuzione, il che può essere intensivo in termini di latenza. Per ottimizzare le prestazioni, Meta ha adottato strategie come la pre-elaborazione dei dati delle password compromesse in valori hash oscurati, la suddivisione del dataset delle password violate e la compressione dei valori hash oscurati.

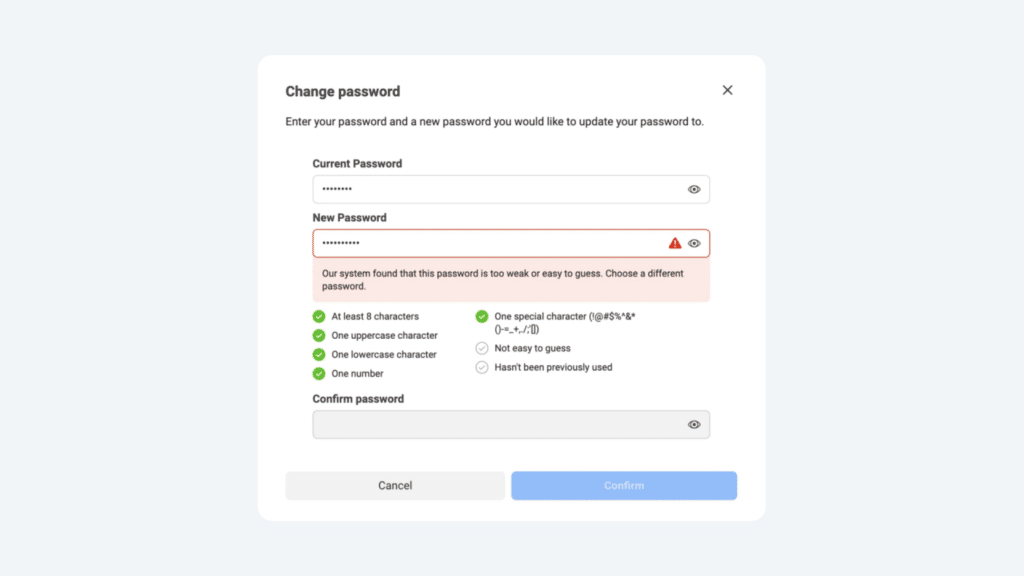

Esperienza Utente con il Controllo Privato delle Password

L’intero flusso di lavoro per il Controllo Privato delle Password è progettato per essere fluido per gli utenti. Dopo che un utente inserisce una nuova password, se soddisfa i requisiti locali, viene sottoposta al Controllo Privato delle Password tramite una libreria client. Questa libreria genera una richiesta PDL, la invia al server, riceve la risposta PDL e esegue una corrispondenza locale. Se viene trovata una corrispondenza, l’utente viene avvisato e invitato a scegliere una password più forte.

Prospettive Future della PDL

Meta prevede un ampio spettro di applicazioni per la PDL. Oltre alle password, la PDL può essere utilizzata per la scoperta privata di contatti, rilevando contenuti dannosi all’interno delle app senza rivelare il contenuto ai server, e persino supportando ricerche chiave-valore. Inoltre, la PDL può essere integrata con altre Tecnologie per il Miglioramento della Privacy, come il Servizio di Credenziali Anonime (ACS), per rafforzare ulteriormente la privacy dell’utente.

In conclusione, gli sforzi di Meta nello sviluppo e nell’implementazione della PDL sottolineano il suo impegno nel potenziare la privacy e la sicurezza degli utenti. Garantendo che i dati sensibili rimangano confidenziali pur fornendo controlli di sicurezza essenziali, Meta sta stabilendo un nuovo standard nella privacy e protezione digitale.