Negli ultimi mesi, attori statali iraniani hanno condotto attacchi di password spray su migliaia di organizzazioni a livello globale. Microsoft, che sta monitorando l’attività sotto il nome di “Peach Sandstorm”, ha rivelato nuovi dettagli su queste operazioni cybernetiche che sembrano sostenere gli interessi statali iraniani. Ecco una panoramica dettagliata delle recenti scoperte di Microsoft.

Dettagli dell’attacco

Tra febbraio e luglio 2023, gli attori statali iraniani hanno lanciato attacchi di password spray contro migliaia di organizzazioni in tutto il mondo. Questi attacchi sembrano essere stati condotti per facilitare la raccolta di informazioni a sostegno degli interessi statali iraniani, con obiettivi principali nelle aree della difesa, della farmaceutica e del settore satellitare.

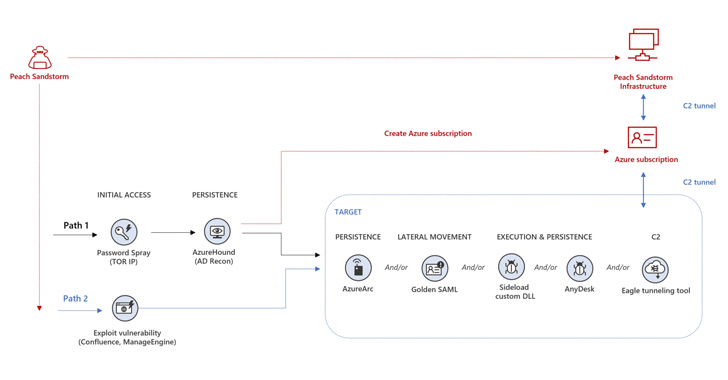

In caso di autenticazione riuscita, gli aggressori hanno utilizzato una combinazione di strumenti pubblici e personalizzati per scoprire, mantenere la persistenza e muoversi lateralmente all’interno delle reti, seguito in alcuni casi da esfiltrazione di dati.

Profilo di “Peach Sandstorm”

Il gruppo, noto anche come APT33, Elfin e Refined Kitten, è stato precedentemente collegato ad attacchi di spear-phishing contro i settori aerospaziale ed energetico, alcuni dei quali hanno incluso l’uso del malware “SHAPESHIFT”. Questo gruppo è attivo almeno dal 2013.

Gli attacchi di password spray differiscono dagli attacchi brute-force in quanto, invece di mirare a un singolo account con molte combinazioni di credenziali, tentano di autenticarsi su molti account diversi utilizzando una singola password o una lista di password comunemente utilizzate.

Strumenti e tecniche utilizzate

Gli intrusi hanno utilizzato strumenti open-source per team red come “AzureHound” e “ROADtools” per accedere ai dati nell’ambiente cloud delle vittime. Hanno anche usato “Azure Arc” per stabilire una persistenza connettendosi a una sottoscrizione Azure controllata dagli attori della minaccia.

Altre catene di attacco hanno incluso l’exploit di vulnerabilità di sicurezza in Atlassian Confluence o Zoho ManageEngine per ottenere un accesso iniziale. Dopo il compromesso, hanno impiegato strumenti come AnyDesk per mantenere l’accesso, e Golden SAML per movimenti laterali.

Raccomandazioni di Microsoft

Microsoft sottolinea che, con lo sviluppo e l’uso di nuove capacità da parte di “Peach Sandstorm”, le organizzazioni devono sviluppare difese corrispondenti per rafforzare le loro superfici di attacco e aumentare i costi per questi attacchi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.