APT della nordcorea sono stati collegati a due campagne di cyber-attacco in cui si fingono reclutatori e candidati per diffondere malware e ottenere lavoro non autorizzati in organizzazioni negli Stati Uniti e in altre parti del mondo. Le campagne, denominate “Contagious Interview” e “Wagemole” da Palo Alto Networks Unit 42, mirano a infettare sviluppatori software con malware attraverso false interviste di lavoro e a scopi di guadagno finanziario ed espionaggio.

Dettagli delle campagne e obiettivi

La prima campagna, “Contagious Interview”, mira al furto di criptovalute e all’utilizzo di obiettivi compromessi come ambiente di staging per ulteriori attacchi. Questa attività fraudolenta coinvolge l’uso di un repository GitHub per ospitare curriculum con identità false che impersonano individui di varie nazionalità.

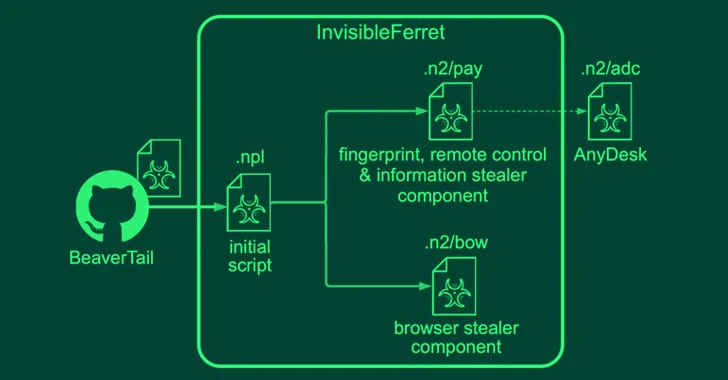

Le attacchi “Contagious Interview” aprono la strada a due malware cross-platform finora non documentati, denominati BeaverTail e InvisibleFerret, che possono funzionare su sistemi Windows, Linux e macOS. BeaverTail, un impianto JavaScript, è uno stealer e un loader con capacità di rubare informazioni sensibili dai browser web e dai portafogli cripto, e di consegnare payload aggiuntivi, inclusi InvisibleFerret, un backdoor basato su Python con funzionalità di fingerprinting, controllo remoto, keylogging ed estrazione dati.

Sovrapposizioni tattiche e precedenti attività

L’insieme di intrusioni condivide sovrapposizioni tattiche con l’attività di minaccia nordcoreana precedentemente segnalata, denominata “Operation Dream Job“, che coinvolge l’approccio ai dipendenti con potenziali offerte di lavoro e l’inganno nel scaricare un pacchetto npm dannoso ospitato su GitHub come parte di un’intervista online.

Implicazioni e preoccupazioni per la Sicurezza

Questa scoperta segue un recente avviso del governo degli Stati Uniti, che ha rivelato il subterfugio della Corea del Nord per eludere le sanzioni inviando un esercito di lavoratori IT altamente qualificati che ottengono impieghi in diverse aziende a livello globale e reindirizzano i loro salari per finanziare i programmi di armi del paese.

Le campagne “Contagious Interview” e “Wagemole” rappresentano una seria minaccia per la sicurezza delle organizzazioni, sottolineando la necessità di una maggiore vigilanza contro le offerte di lavoro fraudolente e le attività di cyber-espionaggio.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.