Un recente attacco alla catena di fornitura del software è stato scoperto dal team di ricerca di Checkmarx, prendendo di mira più di 170.000 utenti, tra cui l’organizzazione GitHub Top.gg, su cui si poggia la rete di Bot più grande di Discord, e vari sviluppatori individuali. Questo attacco sofisticato ha sfruttato tecniche multiple, tra cui il furto di cookie del browser per il takeover degli account, l’inserimento di codice malevolo con commit verificati, la creazione di uno specchio Python personalizzato e la pubblicazione di pacchetti dannosi nel registro PyPi.

Cosa leggere

Il Vettore dell’Attacco

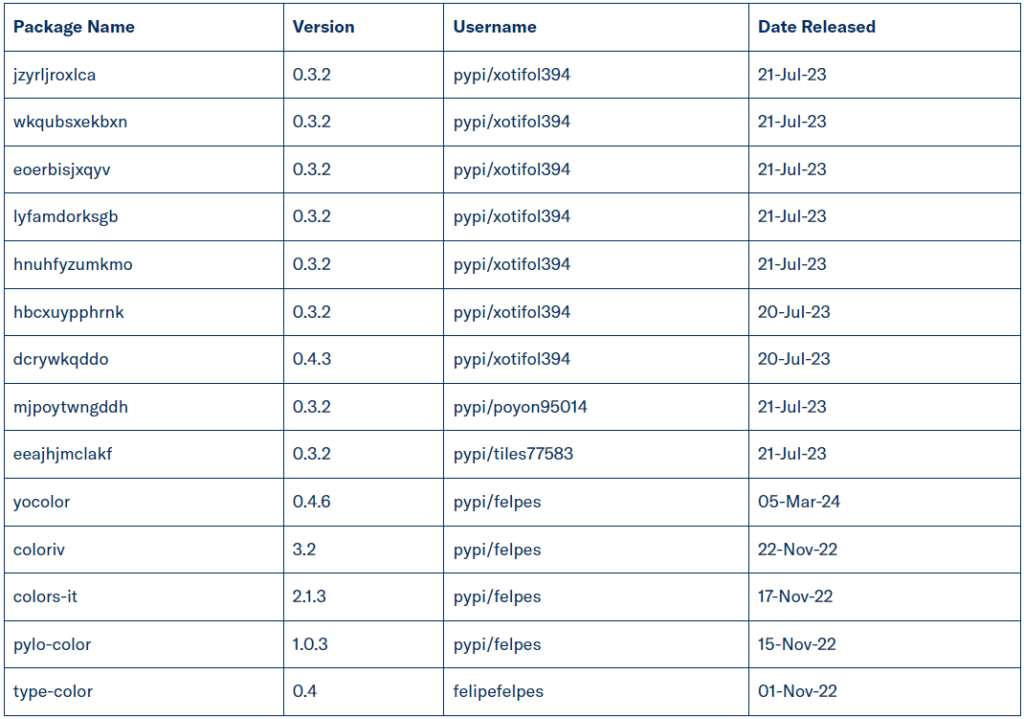

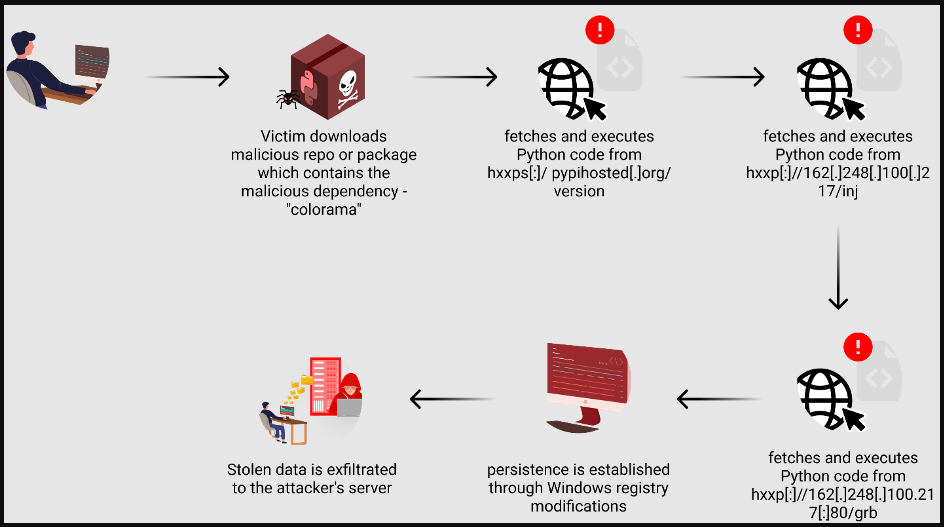

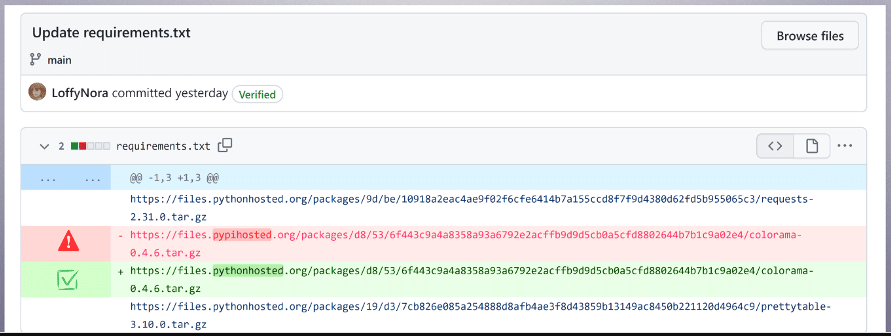

Gli attaccanti hanno distribuito una dipendenza malevola ospitata su un’infrastruttura Python falsa, collegandola a progetti popolari su GitHub e a pacchetti Python legittimi. La presa di controllo degli account GitHub, la pubblicazione di pacchetti Python malevoli e i piani di ingegneria sociale sono stati alcuni dei metodi utilizzati dagli attori della minaccia.

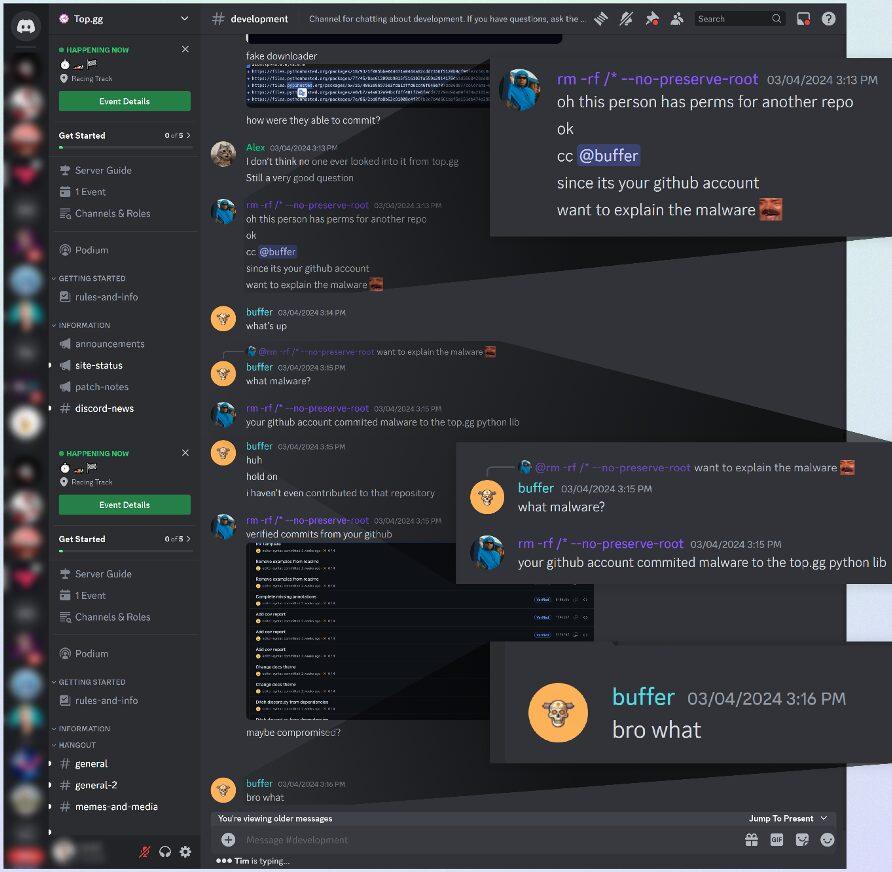

Tra le vittime c’è anche un collaboratore di top.gg, il cui repository del codice della comunità è stato compromesso. L’uso di uno specchio di pacchetti Python falso si è rivelato un tassello chiave nell’attacco, con l’impiego di una copia avvelenata del popolare pacchetto “colorama”.

Metodologie dell’Attacco

Il payload malevolo, in più fasi e difficile da rilevare, era progettato per raccogliere password, credenziali e altri dati preziosi dai sistemi infetti, esfiltrandoli verso l’infrastruttura degli attaccanti. Tra le tecniche di offuscamento e camuffamento, gli attaccanti hanno inserito codice malevolo nascosto all’interno di file legittimi, rendendo difficile la loro individuazione.

Le Implicazioni

Questo attacco mette in luce le vulnerabilità presenti nella catena di fornitura del software e sottolinea la necessità di maggiore vigilanza da parte di sviluppatori, organizzazioni e piattaforme che gestiscono repository di codice sorgente. La fiducia nel sistema dei pacchetti Python e nell’integrità dei repository GitHub è messa in discussione, richiedendo una revisione critica delle pratiche di sicurezza e delle misure preventive.

Raccomandazioni

La campagna malevola dimostra le tattiche sofisticate impiegate dagli attori delle minacce per diffondere malware tramite piattaforme fidate come PyPI e GitHub. Questo incidente evidenzia l’importanza della vigilanza nell’installazione di pacchetti e repository, anche da fonti ritenute affidabili. È fondamentale esaminare accuratamente le dipendenze, monitorare l’attività di rete sospetta e mantenere solide pratiche di sicurezza per mitigare il rischio di cadere vittima di tali attacchi.

Avendo guadagnato accesso al codice sorgente tramite l’account compromesso, gli hacker hanno avuto l’opportunità di inserire payload dannosi, potenzialmente esponendo gli utenti di Discord a rischi significativi.

Questo tipo di attacco non solo minaccia la sicurezza dei singoli server di Discord ma solleva anche preoccupazioni generali sulla sicurezza delle piattaforme di hosting di bot e sulla fiducia che gli sviluppatori e gli utenti ripongono in esse.

Implicazioni e risposte

L’attacco evidenzia la necessità di misure di sicurezza più rigide e di una vigilanza costante da parte delle piattaforme che gestiscono il codice sorgente e gli strumenti per le comunità online. La compromissione di un singolo account può avere ripercussioni a catena, esponendo una vasta rete di utenti a potenziali minacce.

È fondamentale che gli sviluppatori e gli amministratori dei server Discord adottino pratiche di sicurezza robuste, come l’autenticazione a due fattori e la verifica regolare del codice dei bot per identificare eventuali anomalie o modifiche sospette. Inoltre, la comunità deve essere pronta a reagire rapidamente a segnalazioni di sicurezza, aggiornando o disabilitando i bot compromessi per proteggere i propri utenti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.