Negli ultimi giorni, sono emerse nuove informazioni su varie operazioni di spionaggio e attacchi informatici condotti dalla Cina, coinvolgendo il governo cinese e attori collegati a esso in tentativi di infiltrazione e cyber spionaggio negli Stati Uniti e in altre nazioni: due eventi rilevanti riguardano l’indagine su una botnet di dispositivi IoT nota come Raptor Train e l’accusa contro un ingegnere cinese per una campagna di spear-phishing mirata a NASA e altre organizzazioni.

Spionaggio cinese su reti di un’azienda aerospaziale statunitense

In un recente caso che ha attirato l’attenzione, spie cinesi sponsorizzate dallo stato sono state individuate all’interno della rete di una grande azienda ingegneristica statunitense, specializzata nella produzione di componenti per il settore aerospaziale e altre industrie critiche. Gli hacker sono riusciti a infiltrarsi nel sistema tramite credenziali di default su un server IBM AIX non gestito, mantenendo l’accesso per oltre quattro mesi.

Durante questo periodo, gli intrusi hanno avuto accesso remoto alla rete IT dell’azienda e hanno tentato di rubare proprietà intellettuale e manipolare la catena di approvvigionamento. Il problema principale è emerso dal fatto che alcuni server legacy non erano compatibili con i moderni strumenti di monitoraggio della sicurezza, il che ha permesso agli attaccanti di operare inosservati per mesi.

Le autorità locali e federali sono state allertate ad agosto, e Binary Defense, un’azienda di sicurezza informatica, è stata chiamata a intervenire. L’episodio sottolinea i rischi associati all’invecchiamento delle infrastrutture IT, soprattutto in settori ad alta criticità come quello aerospaziale, dove compromessi della catena di fornitura potrebbero avere gravi conseguenze.

Botnet Raptor Train: Operazione su larga scala sponsorizzata dallo stato cinese

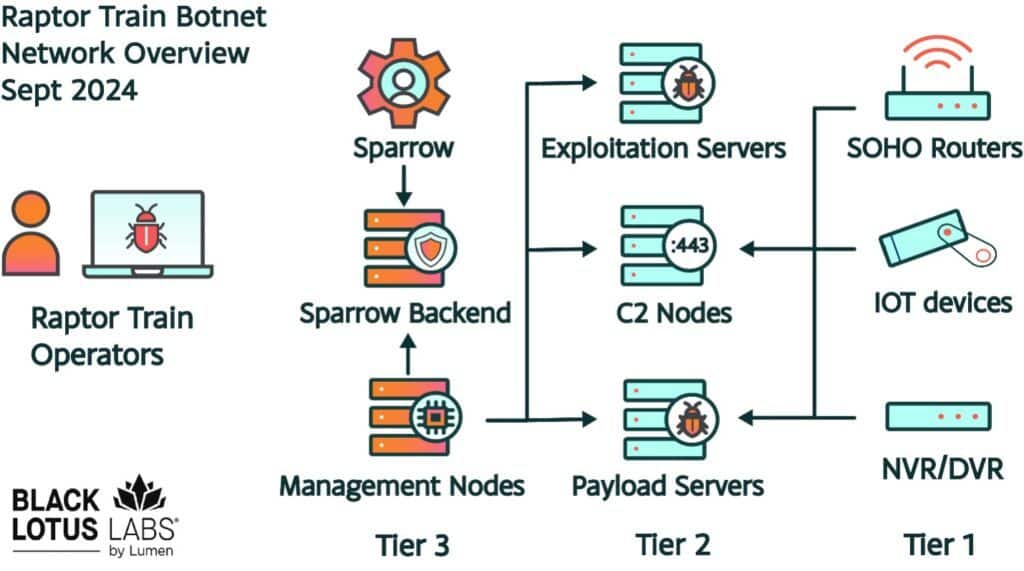

Un altro importante sviluppo riguarda la scoperta e il successivo smantellamento della botnet Raptor Train, una rete composta da oltre 200.000 dispositivi IoT compromessi. Questa sofisticata botnet, che include router, telecamere IP, e server di archiviazione di rete (NAS), è stata collegata a un attore di minacce statale cinese noto come Flax Typhoon.

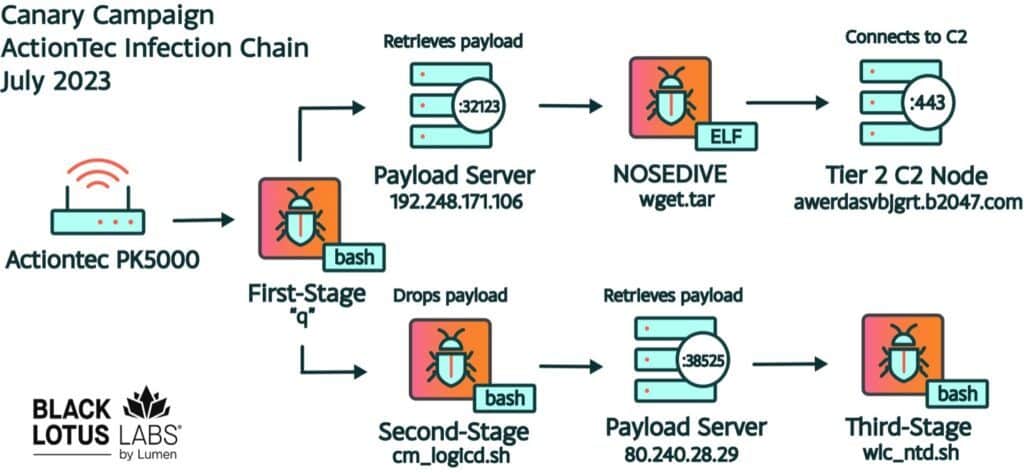

Operativa dal 2020, la botnet ha colpito principalmente dispositivi in Stati Uniti, Taiwan, Brasile e Turchia. Gli attacchi hanno sfruttato vulnerabilità note nei dispositivi per infettarli con malware e includerli nella rete botnet. Il malware, chiamato Nosedive, ha permesso agli attaccanti di eseguire comandi da remoto, caricare e scaricare file e lanciare attacchi DDoS.

La botnet è stata utilizzata per condurre attività di spionaggio informatico contro entità militari, governative e del settore privato, con un’enfasi particolare su Stati Uniti e Taiwan. La capacità della botnet di aggirare le difese di sicurezza tramite IP affidabili l’ha resa particolarmente difficile da rilevare.

Grazie all’intervento dell’FBI, che ha preso il controllo delle infrastrutture di comando e controllo della botnet, gli attaccanti sono stati fermati, nonostante abbiano tentato di riprendere il controllo dei dispositivi infetti con attacchi DDoS contro i server dell’FBI.

Gli ultimi sviluppi rivelano una crescente sofisticazione delle operazioni di spionaggio cinesi, che utilizzano tecnologie obsolete e infrastrutture IoT vulnerabili per infiltrarsi in reti critiche. La scoperta della botnet Raptor Train e l’accusa contro l’ingegnere cinese Song Wu evidenziano i rischi a cui sono esposti settori strategici come l’aerospaziale e le telecomunicazioni, richiedendo una vigilanza continua e un costante aggiornamento delle misure di sicurezza informatica.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.