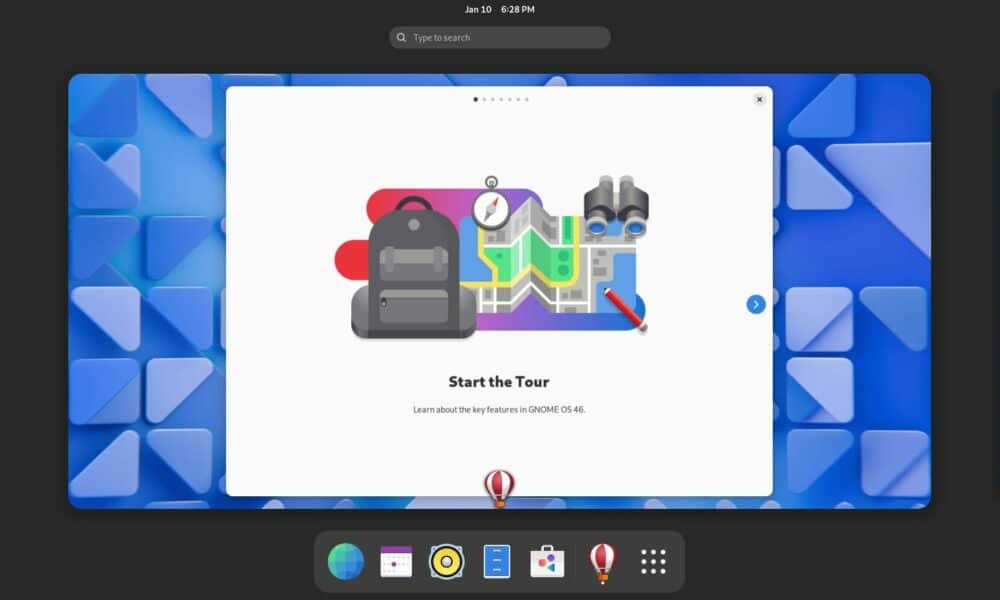

Tempo di lettura: 3 minuti. GNOME 46 “Kathmandu” introduce nuove funzionalità di ricerca, un’app Files potenziata, supporto OneDrive, miglioramenti all’accessibilità

Tempo di lettura: 3 minuti. GNOME 46 “Kathmandu” introduce nuove funzionalità di ricerca, un’app Files potenziata, supporto OneDrive, miglioramenti all’accessibilità

Tempo di lettura: 2 minuti. Sandu Boris Diaconu, gestore di E-Root, è stato condannato a 42 mesi di carcere per aver venduto accessi a computer hackerati

Tempo di lettura: 2 minuti. Oracle ha rilasciato VirtualBox 7.0.14 come nuovo aggiornamento del suo popolare software di virtualizzazione open-source, gratuito e multipiattaforma per sistemi GNU/Linux, Solaris, macOS e Windows. Questa versione arriva tre mesi dopo VirtualBox 7.0.12 e introduce la possibilità di importare ed esportare macchine virtuali che contengono controller di memoria NVMe, oltre a supporto iniziale per il […]

Tempo di lettura: 2 minuti. La collaborazione tra Kimsuky e altri gruppi nordcoreani potrebbe portare a nuove minacce nel mondo della sicurezza informatica.

Tempo di lettura: 2 minuti. Guida alla configurazione e ottimizzazione del desktop remoto su Linux, garantendo accesso sicuro e performante per gli utenti e i team IT.

Tempo di lettura: 2 minuti. Due ricercatori di sicurezza hanno osservato gli hacker mentre prendevano il controllo di computer honeypot, raccogliendo dati preziosi sulle loro tecniche e comportamenti.

Tempo di lettura: 2 minuti. 24 miliardi di password ed informazioni aziendali sensibili in vendita a 2000 dollari.

Tempo di lettura: 3 minuti. Flashpoint, una società di sicurezza per la ricerca, ha scoperto che gli hacker hanno compromesso oltre 35.000 protocolli desktop remoti (RDP) e li stanno utilizzando come un modo per rendere anonimi gli attacchi informatici, incluso l’accesso diretto alla rete della vittima. In un’analisi pubblicata il 24 ottobre, Flashpoint ha dichiarato che oltre 35.000 server che […]