L’Italia è in crisi per il Corona Virus ed il governo da più potere ai Trojan di Stato. Oramai siamo abituati a vedere come per i governi democratici di tutto il mondo le emergenze rappresentano spesso l’occasione per restringere i diritti dei propri cittadini. Le autorità inquirenti, Magistratura e Polizia giudiziaria, dal primo maggio 2020 potranno ampliare il campo di applicazione di softwares captatori per facilitarsi nelle intercettazioni ambientali e mirate di criminali sospetti.

PERCHÉ SI USA IL TROJAN? COSA E’?

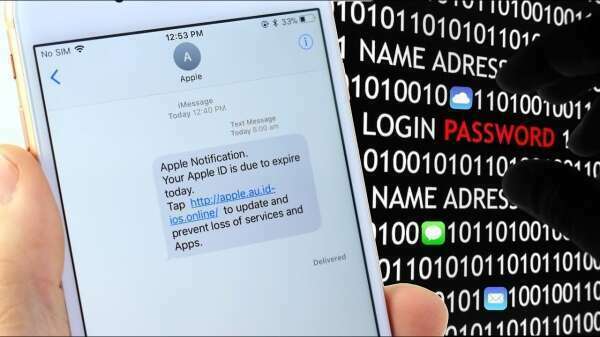

Innanzitutto perché le intercettazioni telefoniche oramai sono inflazionate e di conseguenza chi ha bisogno di nascondere qualcosa si da appuntamento in un luogo non sempre esplicato telefonicamente e non sempre identificabile dalla Pubblica Autorità. Le stesse telefonate hanno perso vigore in fase di indagine perché nell’immaginario collettivo le telefonate sono tutte sotto controllo. La modifica della comunicazione tra i soggetti criminali ha aperto la necessità di accedere a informazioni più dettagliate e grazie alla moderna tecnologia è possibile farlo in tempo reale. Con i trojan potrebbe essere possibile sventare attacchi terroristici sul nascere, così come intercettare e fotografare scambi di mazzette nel momento in cui si concretizzano oppure monitorare giornate di vita quotidiana di interi clan mafiosi. Perché il software malevolo una volta installato ha pieno accesso al dispositivo, sia esso un pc sia uno smartphone, acquisendo privilegi di amministratore e quindi di totale controllo. Per infettare un dispositivo con un trojan ci sono due metodi. Il primo, utilizzato ad esempio nel caso Palamara, consiste nel mandare un messaggio, di tipo sms o di messaggistica istantanea, che comunica un disservizio all’utente, oppure una notizia clamorosa, e costringe psicologicamente a cliccare su un link che installa il file malevolo. Questo rappresenta un metodo mirato ad una singola persona, mentre la seconda strategia di infezione si cela spesso dietro delle app che offrono servizi, ma in silenzio hanno anche la caratteristica di impadronirsi del sistema operativo dove vengono installate e servono a monitorare intere comunità.

PERCHE’ POCO CLAMORE E TANTO SILENZIO SULLA VICENDA

Il Riformista, con i suoi giornalisti, rappresenta uno dei pochissimi organi di informazione che si è mosso su questa notizia prima che si verificasse l’adozione legislativa da parte del Governo, andando in contrordine all’imperativo dello Stato Italiano di relegare al “silenzio” le maggiori testate giornalistiche. Un silenzio garantito non solo dall’emergenza Corona Virus, ma da un altro dibattito inutile nel settore della cybersecurity perché passato in primo piano solo dopo che è diventato esecutivo, che riguarda il riconoscimento facciale di “Stato” oramai adottato in formula piena dall’Italia.

Anche in questo caso, la strategia è risultata essere la stessa perché si parla di questioni spinose per la sicurezza nazionale e non si DEVE intralciare l’ingresso dei captatori nel sistema giudiziario italiano. C’è poi un altro interesse che prevale nel mondo informatico ed è prettamente economico: sviluppare softwares capaci di inserirsi nei dispositivi di ogni marca e modello, aventi installati qualsiasi sistema operativo, rappresenta un affare milionario per chi già oggi opera nel mercato grigio. Il “Grey Market” è un luogo dove governo, ditte ed informatici non sempre “puliti” si incontrano e trattano l’acquisto di software spia utili alle operazioni civili e militari. La Procura attinge pubblicamente da società che frequentano questo ambiente.

IL RISCHIO PER I CITTADINI CHE NON SI DEVE SAPERE

A dire il vero, non c’è nulla di male nell’utilizzare dei software che aiutino i magistrati e la polizia giudiziaria nello stanare mafiosi, terroristi o corruttori, ma ci sono dei problemi che andrebbero risolti alla base per garantire massima sicurezza e non solo per le Procure, ma soprattutto per i cittadini.

Il codice del Trojan dovrebbe essere pubblico

Sembra un paradosso, ma non è così. Spiare la vita delle persone per motivi di sicurezza nazionale, ripetiamolo, non è certamente sbagliato. C’è però un aspetto da non sottovalutare: chi ci garantisce che questi software siano solamente abilitati alla lettura e non alla scrittura?

Bingo.

Questo è il maggiore problema tecnico che richiede una fiducia da parte del cittadino nei confronti della Pubblica Amministrazione su cui pende l’obbligo di essere credibile e “giusta”. Questo sospetto non ha una origine complottistica, ma trova origine dai casi di depistaggio, di trascrizioni strumentali, o semplicemente errate, che purtroppo ha già fornito la cronaca della Giustizia Italiana e di fatto non rende l’utilizzo del trojan trasparente come spesso anche le intercettazioni telefoniche hanno dimostrato. Se oggi molti processi si sono sgonfiati anche con telefonate che sembravano eloquenti quando diramate in pompa magna dalle testate giornalistiche, nulla toglie che possa avvenire anche a seguito dell’utilizzo dei software malevoli. Perché chi ne fa uso assume il controllo ed il possesso dei dispositivi informatici degli indagati e potrebbe provvedere in prima persona alla creazione di prove che in realtà non esistono perché mai commesse. Se con le intercettazioni è possibile sbagliare il montaggio degli audio e renderlo credibile alla tesi accusatoria, qui invece è possibile inviare un messaggio oppure caricare foto al posto degli indagati.

Il vero paradosso è questo e già si è verificato un caso simile su cui sta indagando proprio la Procura di Napoli. Parliamo del software Exodus, utilizzato dalle Procure di mezza Italia, che si è scoperto essere pieno di falle ed a disposizione di non si sa chi. Le intercettazioni fatte con questo captatore andavano oltre le persone indagate, presenti infatti tantissimi cittadini non sottoposti a verifica dell’Autorità Giudiziaria, ed i file delle registrazioni erano a disposizione di molti in chiaro. Appena uscita fuori la vicenda, si sospettava che fossero gli stessi camorristi ad intercettare le attività di indagine, ma poi è arrivata la conferma che lo stesso software era stato acquistato dai servizi di intelligence italiani e si è concretizzato il sospetto di spionaggio finalizzato ad un dossieraggio dove la criminalità forse non aveva interessi diretti.

L’UTILIZZO DELLE INTERCETTAZIONI

Spesso vengono diffuse le intercettazioni ambientali e telefoniche ai media che enfatizzano più aspetti di gossip e privati a dispetto delle argomentazioni giuridiche su cui gli inquirenti basano la loro accusa. Ebbene, deve essere chiara una cosa al lettore: il digitale aumenta le possibilità, ma anche i rischi. Inoltre, si fornisce un potere basato sulla conoscenza della vita privata di qualsiasi cittadino tramite l’acquisizione continua e costante di tutta la vita privata per un determinato periodo di tempo e questo potrebbe indurre qualche malintenzionato a minacciare addirittura le persone al di fuori del proprio ruolo giudiziario. Il caso di Quagliarella ci ha insegnato proprio questo e senza l’uso del Trojan.

I COSTI

L’utilizzo di captatori informatici prevede costi raddoppiati da parte della pubblica amministrazione, si spera che almeno con questa legge si proceda ad applicare un tariffario unico nazionale che consenta di razionalizzare le spese sostenute dalle Procure. Parliamo di soldi veri che potrebbero essere impiegati ad esempio per l‘assunzione di personale della Forze dell’Ordine che presidierebbe il territorio agendo tempestivamente, ma l’indirizzo naturale delle società democratiche è quello della sorveglianza di massa e poco importa se risulta più efficace essere presenti e monitorare 10 persone, rispetto al sorvegliare interi quartieri senza poter intervenire tempestivamente.

LA SOLUZIONE CREDIBILE

Se l’utilizzo dei trojan vuole essere superpartes, dovrebbe andare verso quel concetto etico ben esplicato dal prof. Luciano Floridi che descrive un ambiente dedicato esclusivamente a “soggetti” informatici senza la presenza e l’intervento dell’uomo. In poche parole, le intercettazioni dovrebbero essere gestite e filtrate da una Intelligenza Artificiale, che monitori allo stesso tempo il corretto funzionamento dei Trojan secondo gli indirizzi di legge. Solo un calcolo informatico può analizzare senza alcun pregiudizio milioni di dati sensibili, facendo a monte una cernita di quello che risulta utile alle indagini e quello che rappresenta un dato sensibile da non divulgare ad altre persone fisiche che potrebbero farne un uso improprio. Una volta reso pubblico il codice etico della suddetta Intelligenza Artificiale, in modo tale da mostrare al pubblico che agisce tutelando le persone indagate sia nella loro sfera privata che dal rischio di manipolazione dei dati, si potrà decretare uno stato di assoluzione o di colpevolezza all’interno di un procedimento giuridico senza ombre di alcun genere. Fino ad allora, il rischio di malagiustizia potrebbe aumentare per via di sbagliate, o addirittura strumentali, interpretazioni delle informazioni in maniera esponenziale, così come sarebbe giustificata una cultura del sospetto in materia.

CONCLUSIONI

Perché è vero che la Giustizia deve innovarsi, ma lo sta facendo con un software utilizzato dai pirati informatici per compiere reati come lo svuotamento di conti correnti e carte di credito, l’acquisizione di informazioni sensibili di persone e aziende da rivendersi al migliore offerente, oppure da un programma malevolo utilizzato dai regimi più sanguinari della storia attuale per monitorare i dissidenti.

Qui è in gioco anche la tutela della libertà di espressione di un popolo se non è chiaro, strano che molti attivisti o giornalisti interessati a rivendicare diritti democratici siano in silenzio dinanzi ad una tecnologia che se utilizzata in modo sbagliato, potrebbe rendere l’Italia simile alle, a loro dire, “odiate” Cina, Iran o Russia.