Siamo agli sgoccioli della nostra inchiesta sui gruppi militari cibernetici russi. Dopo aver analizzato, Fancy Bear, Sandworm e Cozy Bear, oggi parliamo di un Apt poco conosciuto, ma autore di non pochi problemi a mezzo mondo. Il Bersek Bear è secondo gli USA collegato all’FSB, servizi segreti russi, ed è conosciuto con più nomi e precisamente Crouching Yeti, Dragonfly, Dragonfly 2.0, DYMALLOY, Energetic Bear, Havex, IRON LIBERTY, Koala, o TeamSpy.

Le attività riconosciute sono attualmente tre ed hanno reso Berserk Bear famoso perché considerato specializzato nel compromettere le infrastrutture dei servizi pubblici, in particolare quelle appartenenti a società responsabili della distribuzione di acqua o energia. La certezza dei vari analisti è quella che ha svolto questo tipo di attacchi in Germania e negli Stati Uniti, senza escludere altre parti del mondo occidentale. Queste operazioni sono mirate alla sorveglianza ed alla ricognizione tecnica con il fine di poter compromettere interi sistemi critici del paese colpito.

Berserk Bear ha anche preso di mira molte reti statali, locali e comunali del governo e dell’aviazione negli Stati Uniti e, dal 1° ottobre 2020, ha esfiltrato i dati da almeno due server a stelle e strisce. In particolare, si ritiene che Berserk Bear si sia infiltrato nella rete informatica della città di Austin, in Texas, nel corso del 2020.

Il gruppo è in grado di produrre un proprio malware avanzato, sebbene a volte cerchi di imitare altri gruppi Apt per nascondere le proprie attività.

Un Drago Volante, di origine russa

Secondo alcune fonti, il gruppo sarebbe attivo dal 2011, ma secondo altri, i primi effetti degli attacchi si sono notati nel 2015 e riverificatisi con il ritorno della campagna “Dragonfly 2.0“, anno 2017, che sembra essere iniziata nello stesso anno e con cui il gruppo APT ha ripetuto tattiche, impiegando strumenti utilizzati nelle precedenti strategie di attacco associate ad esso.

A differenza dell’attacco alla rete energetica Ucraina, la cui origine è stata identificata nel gruppo Sandworm, Bersek Bear ha puntato la griglia di distribuzione elettrica con tentativi di attacco alle reti in alcuni paesi europei, comprese anche società che gestiscono impianti nucleari negli Stati Uniti, anche loro compromesse dai militari informatici con il colbacco.

Il gruppo Dragonfly, dapprima cerca di apprendere come funzionano gli impianti energetici, poi ottiene l’accesso ai sistemi operativi stessi, riuscendo in alcuni casi a sabotare o ad ottenere il controllo di questi sistemi.

La differenza i due eventi informatici associati a Dragonfly risiede soprattutto nell’engagment delle vittime. Nel primo caso è stata inviata una mail di invito a un party di fine anno, mentre dal 2016 sono stati spediti messaggi di posta elettronica strutturati per essere indirizzati al settore energetico. Una volta aperti i file, le vittime abilitavano una connessione ai server dell’organizzazione militare russa che ricevevano le informazioni di rete dei loro sistemi compromessi.

Da maggio 2017, i militari al servizio di Putin sono penetrati nelle reti informatiche di aziende che gestiscono centrali nucleari e altri impianti energetici, nonché impianti di produzione negli Stati Uniti e in altri paesi.

Tra le società prese di mira figurava la Wolf Creek Nuclear Operating Corporation, che gestisce una centrale nucleare vicino a Burlington. Proprio nello stesso periodo, sono stati effettuati attacchi in tutto il mondo alle infrastrutture critiche e alle aziende energetiche principalmente in Europa e negli Stati Uniti. Gli attacchi hanno preso di mira sia i fornitori di infrastrutture critiche, sia chi ne usufruisce sia chi fornisce servizi critici.

Talos, centro di sicurezza di casa Cisco, ha identificato un attacco basato su e-mail mirato al settore energetico, compresa l’energia nucleare, che ha dato una nuova svolta al classico phishing degli allegati di documenti word. In genere, i documenti Word dannosi inviati come allegati a e-mail di phishing contengono essi stessi uno script o una macro che esegue un codice dannoso. Come mostrato nelle indagini propedeutiche alla scoperta degli attacchi, i documenti inviati come cavallo di Troia affermavano nella maggior parte dei casi di essere rapporti ambientali o curricula/CV. In questo caso, non è presente alcun codice dannoso nell’allegato stesso che invoglia l’utente a scaricare un file modello (Template) tramite una connessione SMB, in modo che le credenziali individuali possano essere raccolte senza che l’utente se ne accorga. L’utilizzo di questa tipologia di file non esclude che possa essere utilizzato anche per scaricare altri payload dannosi sul computer della vittima.

Dopo il 2017 è tutto finito?

Assolutamente no, anzi, secondo un rapporto della CISA pubblicato in data 20 ottobre 20202, Bersek Bear risulta essere l’autore di una serie mirata di attacchi su larga scala al territorio statunitense. Per avere una idea di quali siano stati i campanelli di allarme in funzione per questa categoria, è stata pubblicata questa mappa interattiva.

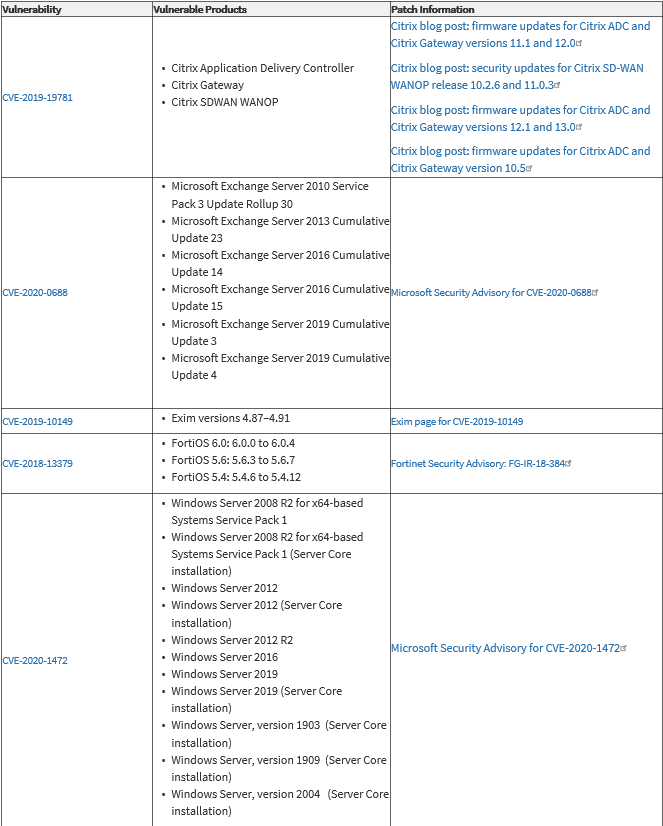

Non solo compagnie energetiche questa volta, bensì Aeroporti, scuole, società IT e settori dell’aviazione oltreché del pubblico in almeno 5 stati. Il rapporto dell’ente di sicurezza cibernetica americano ha avvisato con grande preoccupazione aziende e pubblici ufficiali, consigliando di mettersi al riparo correggendo le vulnerabilità già conosciute dei seguenti programmi e sistemi operativi:

Non solo il già noto Exim, utilizzato anche da SandWorm, ma anche Citrix, FortiOs, versioni di Microsoft Exchange che partono dal 2010 fino alla recente 2019, e Windows Server dalla 2008 R2 alla 2019, ed è stato suggerito di resettare i seguenti account:

- AD Kerberos Authentication Master (2x)

- All Active Directory Accounts

- All Active Directory Admin Accounts

- All Active Directory Service Accounts

- All Active Directory User Accounts

- DSRM Account on Domain Controllers

- Non-AD Privileged Application Accounts

- Non-AD Unprivileged Application Accounts

- Non-Windows Privileged Accounts

- Non-Windows User Accounts

- Windows Computer Accounts

- Windows Local Admin

Per concludere, sono stati forniti anche suggerimenti per riconfigurare al meglio le VPN sia lato dispositivi, con l’aggiornamento dei firmwares, sia potenziando il sistema di autenticazione con la modalità a due fattori.