Sommario

Per chi ha fretta:

- La narrazione “opinioni discordanti dalla guerra/nato = bot russi” sembrerebbe scricchiolare e di molto dopo una ricerca pubblicata dall’Università di Adelaide in Australia

- Dopo un’analisi dei primi 15 giorni di guerra social tra Russia ed Ucraina si scopre l’esistenza di un numero elevato di bot filo Ucraina

- Il peso dei Bot filorussi risulta minore rispetto a quello dei rivali sull’opinione pubblica

- Gli USA investono in Ucraina dal 2014 nel contrasto alla propaganda russa ed hanno creato un meccanismo equivalente che finita la guerra potrà cambiare le sorti democratiche dei paesi grazie ai social network

- In Italia, la Luiss, attore principale del “Ministero della Verità”, ha dato incarico ad una società Ucraina di svelare i trucchi dei russi, a differenza dell’Australia che sembrerebbe essere invece interessata ad accertare una verità scientifica non parziale.

Fare attenzione ai social perchè ci sono i BOT russi che ingannano. In occasione della guerra cibernetica tra Ucraina e Russia non è stato difficile constatare che quelle che venivano definite in Occidente come profezie del mondo del giornalismo sull’esistenza di utenti dei social network automatizzati, bot, sono da sempre parte della propaganda di un paese rispetto ad un altro. Essendo Matrice Digitale una delle poche testate giornalistiche specializzate nella guerra cibernetica ed allo stesso tempo capace di effettuare in piena autonomia ricerche Osint per quel che concerne i flussi di dati su alcune piattaforme social network come Twitter, si sono alzate spesso delle polemiche sul fatto che si fossero sempre prese le distanze dal qualificare o meno utenti umani da utenti robotizzati. L’essenza di questa scelta risiede proprio nel fatto che è molto difficile scoprire l’esistenza dei bot, classificarli, senza che ci sia la possibilità di incorrere in errori di interpretazioni e di scambio di figure ed è per questo che si è lasciato lo scenario a persone sicuramente più qualificate. Se c’è una cosa sulla quale si sono sempre espressi dubbi, invece, è la narrazione con la quale il giornalismo occidentale ha trattato il fenomeno della guerra cibernetica, che ha seguito il flusso delle notizie in favore della propaganda occidentale nel nostro territorio e più volte è stato dimostrato con i fatti che è avvenuto ciò. Nei nostri articoli sull’informazione e la propaganda, è stato possibile leggere già in passato e prima dello scoppio della guerra, la questione della propaganda russa e la specializzazione sul tema degli attori statali russi nel campo della guerra cibernetica, analizzando le strategie messe in gioco per disinformare gli utenti della rete in favore della loro politica internazionale e del loro modello sociale.

La Luiss e la società Ucraina “senza arte e né parte”

Per questo motivo, in occasione del Ministero della Verità di cui più volte abbiamo parlato, sorprende come molti giornalisti ne parlino dal punto di vista sia ideologico e sia partigiano ed è per questo che nel contesto europeo risulta molto difficile trovare obiettività sul tema dei bot e sull’esistenza di una propaganda occidentale impossibile da offuscare completamente perché più volte svelata dagli stessi attori che più volte si sono proposti al pubblico come coloro dalla parte dei giusti. La Luiss dataLab, che si sta impegnando per nome e per conto del Ministero della Verità, utilizzando anche la sua scuola di giornalismo diretta dal plenipotenziario Gianni riotta, nel racimolare metriche attraverso la rete Twitter, in occasione delle elezioni ha sfruttato una società Ucraina costituita da poco per verificare non solo i post preelettorali, ma anche quelli nel giorno delle stesse elezioni. Secondo quanto riferito dallo stesso Riotta in una polemica con Alessandro Di Battista da Di martedì condotta da Giovanni Floris su La 7, a breve ci saranno le prove di come un ecosistema di utenti automatizzati beneficia una parte politica ed ha promesso che saranno svelati sia i produttori sia i consumatori di questi servizi di manipolazione dell’opinione pubblica.

La ricerca passata in sordina nell’Occidente “russofobo”

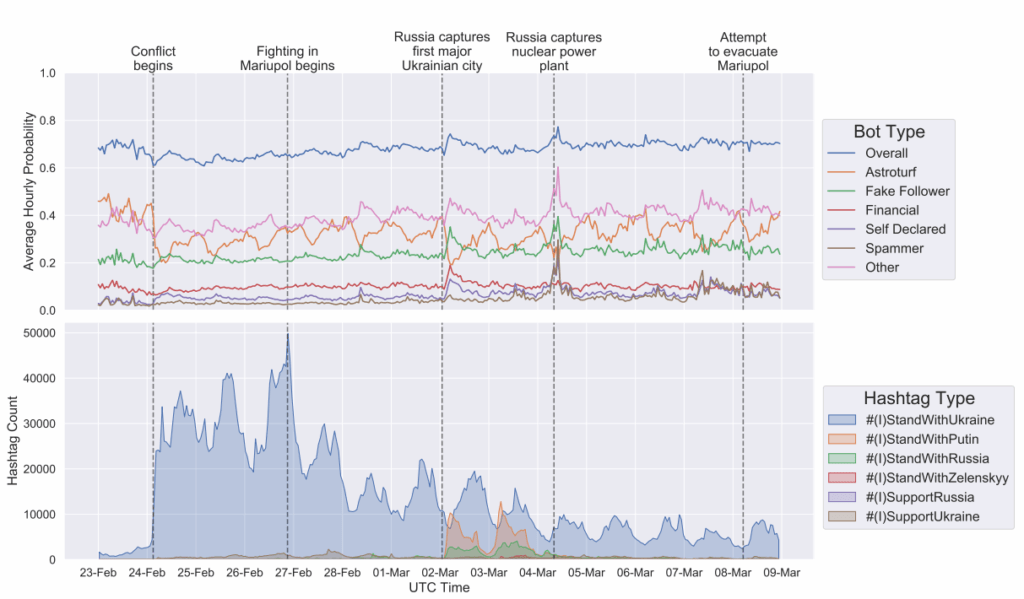

C’è un mondo accademico che non ha uno scopo di dimostrare una verità politica e non ha paura di far emergere una verità scientifica seppur in contrasto con i principi del Governo di turno ed ha abbattuto quel muro di allarmismo che fa riferimento solo all’attività dei russi sul territorio euroatlantico ed allo stesso tempo insinua che ogni parere sui social avverso all’establishment sia frutto di una manipolazione o di agenti infiltrati dal Cremlino. Per trovare una ricerca accademica obiettiva sul tema è stato necessario andare dall’altra parte del mondo, nel Nuovo Continente, precisamente. L’università di Adelaide, nota per essere specializzata nel delle analisi OSINT, ha prodotto un’interessante ricerca scientifica sul periodo social utilizzato nei primi mesi della guerra in Ucraina. Gli accademici australiani hanno analizzato 5.203.764 tra tweet, retweet, citazioni e risposte pubblicate su Twitter tra il 23 Febbraio e l’otto Marzo 2022 contenenti gli hashtag maggiormente utilizzati sul campo di battaglia del social del cinguettio e precisamente: #(I)StandWithPutin, #(I)StandWithRussia, #(I)SupportRussia, #(I) StandWithUkraine, #(I)StandWithZelenskyy e #(I)SupportUkraine. I ricercatori hanno scoperto che il 60 e l’80 per 100 dei tweet che hanno utilizzato quegli # provenivano da account di bot facilitando il sorgere di un sentiment angosciante nel discorso online ed ha persino avuto un impatto sulle discussioni e sulla decisione di rimanere in Ucraina da parte di molti utenti. Combinando i messaggi di “angoscia” con messaggi su “movimento” e posizioni geografiche, i ricercatori hanno scoperto che “gli account del bot stanno influenzando più discussioni su trasloco/fuga/andata o soggiorno”. I ricercatori ritengono che questo effetto potrebbe essere stato quello di influenzare gli ucraini anche fuori dalle zone di conflitto a fuggire dalle loro case.

Sono state osservate attività di parole come vergogna, terrorista, minaccia e panico i resoconti umani filorussi infatti stavano avendo la maggiore influenza sulle discussioni sulla guerra in particolare sui resoconti filo ucraini.

Nel caso del conflitto ucraino secondo i ricercatori dell’università australiana, risulta appunto un massiccio utilizzo di bot filo ucraini che appartengono o a privati o all’esercito stresso che si è articolato in uno squadrone cibernetico con oltre 200.000 volontari. L’aspetto ancora più interessante è che la maggioranza dei bot russi seppur in minoranza fosse circoscritta per la maggiore ad un unico software di sviluppo degli stessi bot mentre quello ucraino poteva vantare di almeno 5 tipologie diverse di bot implementati con altrettanti software diversi.

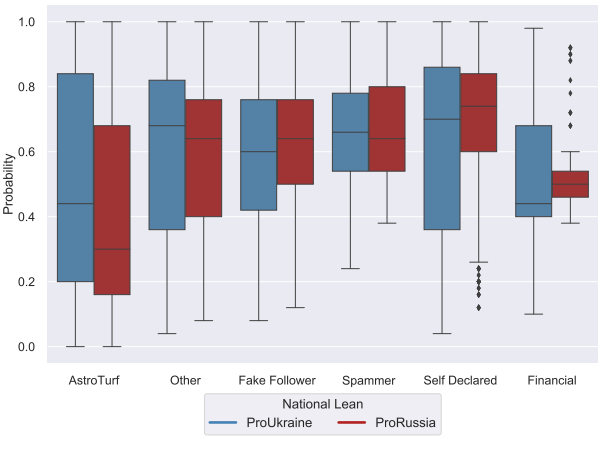

Mentre i risultati della ricerca si sono concentrati sui bot automatizzati di Twitter, ci sono stati anche risultati sull’uso di hashtag da parte di tweeter non bot. Hanno trovato flussi di informazioni significativi da account pro-russi non bot, ma nessun flusso significativo da account pro-Ucraina non bot. Oltre ad essere molto più attiva, la parte pro-Ucraina è risultata molto più avanzata nell’uso dei robot automatizzati. La parte filo-ucraina ha utilizzato più “bot di astroturf” rispetto ai filo-russi. I robot Astroturf sono robot politici iperattivi che seguono continuamente molti altri account per aumentare i follower di quell’account.

Il periodo di tempo considerato è stato, come già detto, la prima quindicina di giorni dopo l’invasione dell’Ucraina da parte della Russia e sono stati sviluppati due grafici che includono 5 eventi significativi in quel periodo di tempo ed è possibile osservare un picco significativo nell’attività di diversi tipi di bot il 2 e il 4 Marzo dovuto a un aumento dell’attività dei bot pro russi probabilmente utilizzati dalle autorità russe anche quando la Russia ha conquistato la centrale nucleare di Zaporizia questo picco è dovuto a un aumento dei bot filo ucraini, probabilmente da parte delle autorità filo ucraine, in risposta ai bot russi. La figura mostra anche una misura della percentuale di traffico bot nel periodo di tempo quando inizia il conflitto, 24 febbraio, e anche successivamente con i combattimenti a Mariupol, 26 Febbraio conquista di Kherson della Russia ed il 2 marzo quando le autorità ucraine tentano la prima volta di evacuare Mariupol. Tutti questi eventi sono collegati ai flussi sui social network visibili nel grafico.

I modelli di flusso di informazioni tra account bot e non bot variano in base al livello nazionale: gli account non bot filo-russi sono complessivamente i più influenti, con flussi di informazioni verso una serie di altri gruppi di account. Non ci sono flussi significativi verso l’esterno da parte di account non bot pro-ucraini, con flussi significativi da account bot pro-ucraini verso account non bot pro-ucraini. I gruppi di account pro-russi sono apparentemente isolati, con tassi di autoentropia più bassi e flussi netti di informazioni tra gruppi meno significativi. Tuttavia, esistono significativi flussi di informazioni in uscita dai gruppi di account non-bot e AstroTurf pro-Russia, con i flussi netti maggiori originati dai gruppi di account non bot pro-Russia. Al contrario, i gruppi di account filo-ucraini tendono ad avere più flussi di informazioni tra gruppi di account pro-ucraini. I gruppi aggregati pro-ucraini tendono anche ad avere tassi di autoentropia più elevati.

Gli USA investono in Ucraina dal 2017

Nel maggio 2022, il direttore della National Security Agency (NSA) e capo del comando informatico statunitense, il generale Paul Nakasone, ha rivelato che il Cyber Command ha condotto operazioni informative offensive a sostegno dell’Ucraina, dichiarando che gli Stati Uniti hanno condotto operazioni volte a smantellare la propaganda russa. Ha detto che le operazioni sono legali, condotte attraverso una politica determinata dal Dipartimento della Difesa degli Stati Uniti e con una supervisione civile. Gli Stati Uniti hanno investito 40 milioni di dollari dal 2017 per aiutare l’Ucraina a rafforzare il suo settore informatico. Secondo il vicesegretario di Stato americano Wendy Sherman, gli investimenti hanno aiutato gli ucraini a “tenere acceso internet e a far circolare le informazioni, anche nel mezzo di una brutale invasione russa”.Il Comando cibernetico degli Stati Uniti aveva dispiegato in Ucraina una squadra cibernetica “hunt forward” a dicembre per aiutare a rafforzare le difese e le reti informatiche dell’Ucraina contro le minacce attive in previsione dell’invasione. Una squadra di risposta rapida informatica dell’Unione Europea di recente formazione, composta da 12 esperti, si è unita alla squadra del Cyber Command per cercare minacce informatiche attive all’interno delle reti ucraine e per rafforzare le difese informatiche del Paese.

Conclusioni

Resta da dimostrare chi siano coloro che hanno svolto la ricerca per conto dell’università di Adelaide e non si intende riguardo i nomi, bensì riguardo eventuali aderenze con il mondo dell’intelligence russa che potrebbero viziare l’integrità morale di coloro che hanno effettuato studi sul tema, sovvertendo la narrazione a senso unico dell’esistenza di soli bot russi sul suolo occidentale ed euro atlantico. Differentemente da quello che invece è stato realizzato in occasione delle Elezioni Politiche italiane del 2022 dall’università Luiss che ha commissionato un lavoro ad una società di social listening con uno storico ridotto e che è gestita da due ingegneri di nazionalità ucraina.

Al netto di Assange e della sensibilità sul tema della libertà di informazione, non solo c’è la corsa a stanare le notizie false, ma addirittura a conquistare quelle bolle, composte da utenti reali e virtuali, che in futuro potranno realmente contrastare la propaganda nemica, rafforzando quella interna. Su quest’ultimo aspetto è chiaro che un utilizzo sproporzionato dei poteri racchiusi nella gestione dell’analisi a senso unico, può anche rafforzare una attività di screditamento e di destabilizzazione di governi eletti dal popolo, la cui opinione può essere manipolata dall’esterno.

FONTE RICERCA UNIVERSITA’ ADELAIDE