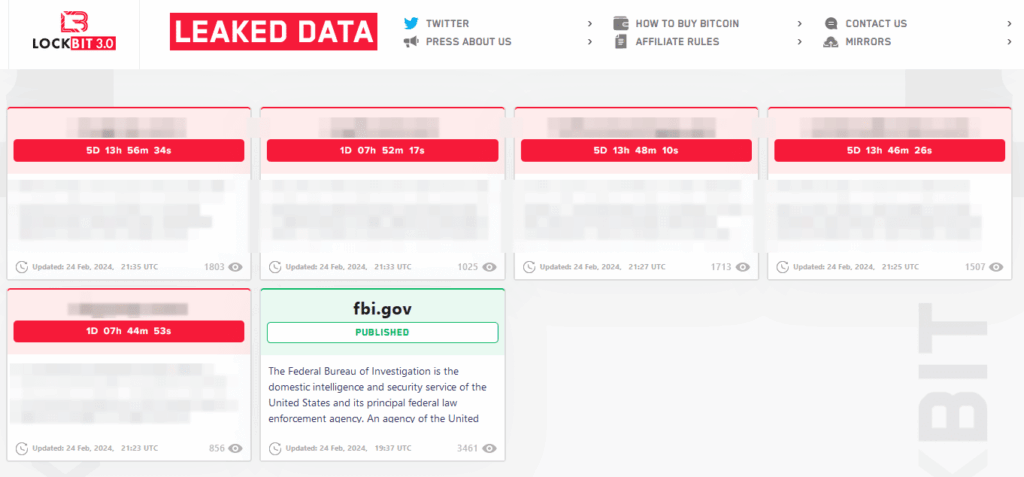

Sono passati diversi giorni dall’Operazione Cronos che ha portato allo smantellamento di alcuni server di Lockbit e, nonostante il blasone dell’azione congiunta tra diverse forze di polizia internazionali, tranne quella italiana, il server su cui si poggiavano i servizi web è tornato online con le sue minacce di estorsione in bella mostra dopo appena tre giorni . Nessuna sorpresa per questo ritorno già atteso da coloro che bazzicano nel mondo della sicurezza informatica e del crimine informatico perchè, quando si parla di LockBit, non si può sottovalutare che si tra trattando di una vera organizzazione criminale che riesce a macinare centinaia di milioni all’anno attraverso l’utilizzo di un suo ransomware ed il noleggio di una piattaforma che trasforma chiunque in un estorsore .

Il post mortem “spavaldo” del signor LockBit

Leggere il post mortem pubblicato dal signor LockBit, disponibile qui, è stato interessante, ma è chiaro che bisogna filtrare molte delle informazioni in esso contenute che forniscono l’altra interpretazione del fallimento all’interno dei sistemi informatici della gang criminale che attraverso il suo ransomware ha fatturato più di un miliardo di dollari. L’interlocutore non è un grande capo di una gang o di una cupola, un mammasantissima per intenderci, ma al pubblico si pone un singolo spavaldo che lascia intendere di essere il deus ex machina che ironizza sul bug informatico scoperto mentre era troppo preso a godersi la vita su uno yacht insieme a donne super maggiorate.

Confermata la vulnerabilità PHP

Al netto di un sospetto che fosse stato usato uno zero-day contro l’infrastruttura di LockBit, il capo ha confermato lo sfruttamento della vulnerabilità PHP di cui i servizi di polizia hanno reso nota nel corso della conferenza stampa a margine dell’operazione che ha portato allo smantellamento di alcuni server. La brutta notizia per coloro che credevano candidamente che si arrivasse al KO definitivo nei confronti dell’organizzazione criminale, i server di backup non avevano PHP installato e quindi è stato facile riportare nel web oscuro non solo il sito Internet con la bacheca dei dati trafugati e delle minacce in corso di estorsione, ma si è riusciti a ricreare tutto il Backoffice da mettere a disposizione degli affiliati agli affari criminali della ransomware gang.

Distruggere LockBit diventa più difficile?

Così come per le aziende, i governi e le Istituzioni dopo un attacco informatico si prende spunto nell’applicare sistemi di sicurezza maggiori in modo tale da non poter ricadere in nuovi disastri informatici. Questo è valso anche per il signor Lockbit che ha dichiarato di aver preso maggiori contromisure ed ha smentito la grande portata mediatica del sequestro di 1.000 decrittatori perché ne denuncia pubblicamente la presenza di altrettanti 20.000: molti dei quali protetti con delle chiavi di sicurezza impossibili da decifrare.

Non sarebbe la prima volta che ci siano incongruenze tra quanto dichiarato dall’Autorità Giudiziaria e l’effettiva portata di alcune operazioni.

Chi ha hackerato LockBit è benvenuto nella gang criminale

Pur ostentando la sua ricchezza e confermando le indiscrezioni dell’FBI circa i 100 milioni di dollari di paghetta annuale frutto delle sue attività criminali, nemmeno sorprende il messaggio di invito a partecipare al programma di bug bounty rivolto a tutti gli esperti di informatica. Quello che il signor LockBit offre ai cacciatori di bug è un lauto guadagno che nessun Governo, grande azienda o Pubblica amministrazione riconoscerebbe e questa call to action può solo fare conversioni se si considera che in Italia chi segnala una vulnerabilità a titolo gratuito potrebbe essere arrestato.

Il signor LockBit è un cittadino americano?

Nel post mortem il signor LockBit non solo ammette la sconfitta, ma rilancia con la promessa di pagare meglio di coloro che gli fanno la guerra, di continuare nell’attività criminale rincarando la forza degli attacchi verso il settore governativo a livello globale a cui ha lanciato una sfida a tutte quelle forze di polizia che si sono mosse dietro le istituzioni americane. Nel lungo testo, si prendono le distanze anche dagli arrestati e dalle ricostruzioni dell’FBI che ne ha trovato connessioni ed invita mostrare eventuali pagamenti che dimostrino la connessione tra uno dei fermati e LockBit.

E se fosse una strategia per assolverlo?

Oltre ad aver invitato pubblicamente chi ha scoperto la vulnerabilità ad entrare nel suo Team, il signor LockBit ha pubblicamente fatto intendere di essere un cittadino americano perchè sostenitore di Trump alle prossime elezioni, nonostante secondo lui l’FBI si sia mossa proprio per evitare la diffusione di alcune carte giudiziarie sensibili dopo che la ransomware gang ha colpito la contea di Fulton. Qui qualcosa non torna visto che all’FBI in questo momento storico avrebbero più di un interesse nell’evitare la candidatura di Trump, dato oramai vincente e prossimo presidente USA.

La notizia che però fornisce il signor LockBit al netto di un gioco tra guardie e ladri è che molti server nel dark web sono stati compromessi e non è escluso che presto verranno chiusi alcuni, molti o tutti, siti “illegali”.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.