Sommario

Nel corso del 2021, il gruppo di attori della minaccia noto come Magic Hound, associato all’Iran, ha condotto una serie di operazioni di cyber spionaggio sofisticate e mirate. Queste operazioni hanno coinvolto l’uso di tecniche avanzate di spear-phishing, l’implementazione di backdoor PowerShell e l’exploit di vulnerabilità note per infiltrarsi nelle reti target. Tra le operazioni più notevoli ci sono l’Operazione SpoofedScholars, in cui gli attori della minaccia si sono spacciati per accademici britannici, e l’uso di un nuovo strumento di estrazione dati, il “Gmail Downloader”. Inoltre, è stato scoperto un nuovo backdoor PowerShell, il “PowerLess Backdoor”, che ha dimostrato un aumento della sofisticazione nelle tattiche di Magic Hound.

Operazione SpoofedScholars: un’analisi dettagliata

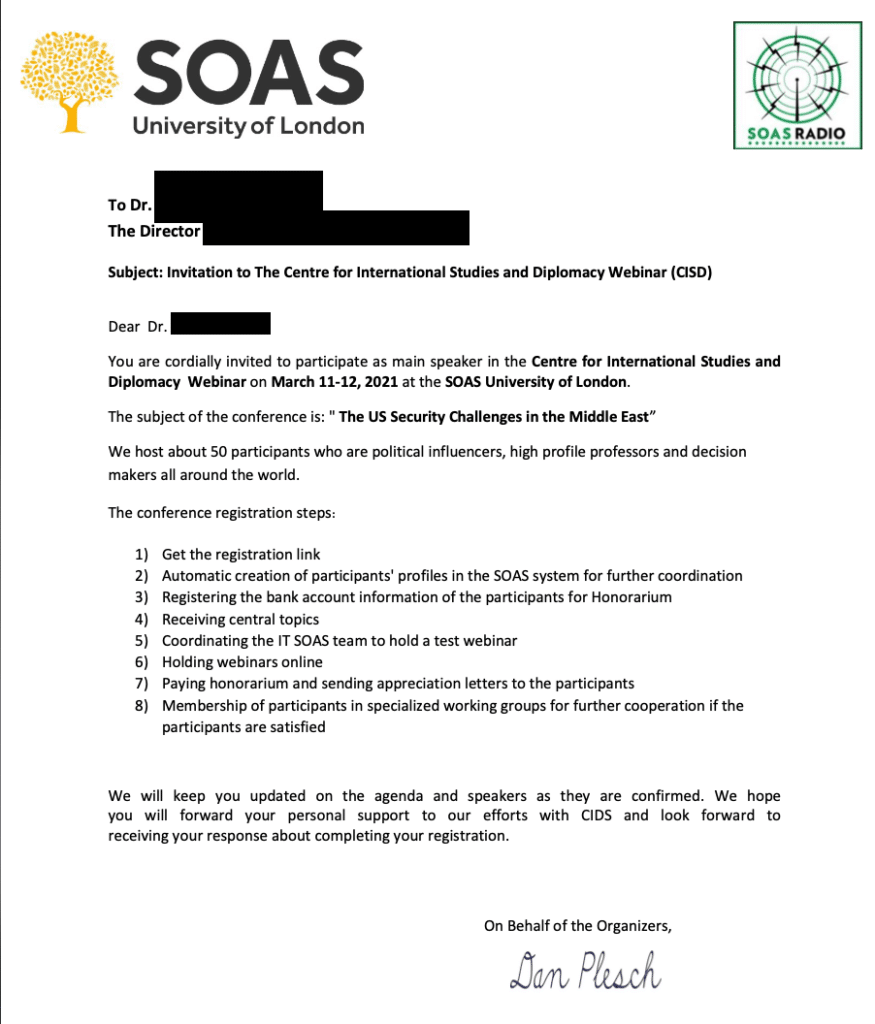

L’attore della minaccia TA453, associato allo stato iraniano, ha condotto un’operazione di spionaggio avanzata, denominata Operazione SpoofedScholars, in cui si è spacciato per accademici britannici per prendere di mira individui di interesse per il governo iraniano. Questa operazione ha visto l’attore della minaccia stabilire conversazioni con le sue vittime, spesso prolungate, prima di presentare la fase successiva della catena di attacco: un link a un sito web compromesso che ospita una pagina di raccolta delle credenziali.

L’operazione SpoofedScholars rappresenta una delle campagne più sofisticate condotte da TA453. L’attore della minaccia ha dimostrato un livello di inglese accettabile ed era disposto a comunicare vocalmente tramite videoconferenza. Inoltre, TA453 ha dimostrato un interesse per i numeri di telefono mobile, forse per il malware mobile o per ulteriori tentativi di phishing.

I bersagli dell’Operazione SpoofedScholars possono essere raggruppati in tre categorie principali che sono coerenti con le priorità storiche di raccolta dell’IRGC: personale senior di think tank, giornalisti focalizzati sugli affari del Medio Oriente e professori. Questi gruppi possiedono costantemente informazioni di interesse per il governo iraniano, tra cui informazioni sulla politica estera, intuizioni sui movimenti dissidenti iraniani e comprensione delle negoziazioni nucleari degli Stati Uniti.

PowerLess Backdoor: un nuovo strumento di spionaggio iraniano

Il team Cybereason Nocturnus ha osservato un aumento dell’attività del gruppo iraniano noto come Phosphorus (o Charming Kitten, APT35), noto per aver attaccato organizzazioni di ricerca medica negli Stati Uniti e in Israele alla fine del 2020 e per aver preso di mira ricercatori accademici dagli Stati Uniti, dalla Francia e dal Medio Oriente nel 2019. Hanno anche preso di mira attivisti per i diritti umani, il settore dei media e interferito con le elezioni presidenziali statunitensi.

Verso la fine del 2021, sono stati condotti numerosi attacchi sfruttando le famigerate vulnerabilità del server Microsoft Exchange Server, note come ProxyShell, che alla fine hanno permesso a vari attori minacciosi di distribuire malware sulle reti dei loro obiettivi. Ci sono stati diversi rapporti che dettagliano lo sfruttamento di queste vulnerabilità da parte di attori minacciosi sponsorizzati dallo stato iraniano, tra cui il gruppo APT Phosphorus che conduce attacchi ransomware.

I ricercatori di Cybereason hanno recentemente scoperto un nuovo set di strumenti sviluppati dal gruppo Phosphorus e incorporati nel loro arsenale, tra cui un nuovo backdoor PowerShell soprannominato PowerLess Backdoor. La ricerca evidenzia anche una tecnica furtiva utilizzata dal gruppo per evitare il rilevamento di PowerShell, eseguendo il Backdoor PowerShell in un contesto .NET piuttosto che generare il processo PowerShell.

Inoltre, sono state trovate diverse connessioni interessanti tra il gruppo Phosphorus e il ransomware Memento, emerso alla fine del 2021.

PowerLess Backdoor: un nuovo strumento di spionaggio

Il team Cybereason Nocturnus ha scoperto un nuovo e inedito backdoor PowerShell correlato al gruppo Phosphorus, soprannominato PowerLess Backdoor. Supporta il download di payload aggiuntivi, come un keylogger e un info stealer.

Il codice PowerShell viene eseguito nel contesto di un’applicazione .NET, quindi non lancia “powershell.exe”, il che gli consente di evitare i prodotti di sicurezza. Il set di strumenti analizzato include malware estremamente modulare e multistadio che decifra e distribuisce payload aggiuntivi in varie fasi per il bene sia della furtività che dell’efficacia.

Al momento della stesura di questo rapporto, alcuni degli IOC rimanevano attivi fornendo nuovi payload. Molta dell’attività osservata coinvolgeva una varietà di strumenti pubblicamente disponibili, come librerie di crittografia, armamentizzandoli per payload e crittografia della comunicazione.

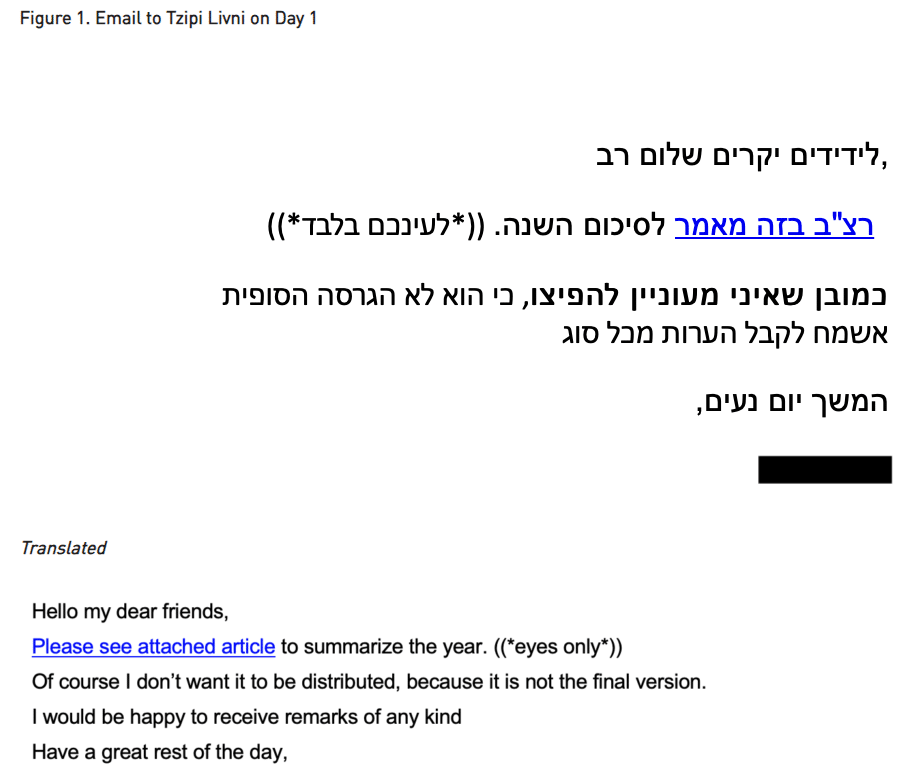

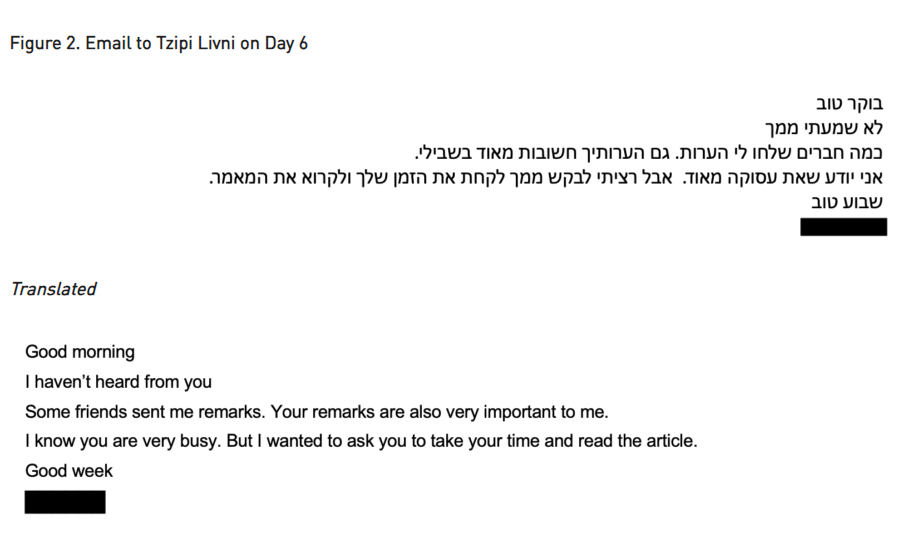

Operazione di spear-phishing iraniana mira a ex ministri israeliani e altri alti funzionari

Check Point Research (CPR) ha esposto un’operazione di spear-phishing iraniana che mira a alti dirigenti israeliani e statunitensi. Gli aggressori hanno dirottato le email di persone di alto livello in Israele e le hanno poi utilizzate per prendere di mira altri alti funzionari al fine di rubare informazioni personali. Tra i bersagli figurano l’ex ministro degli Esteri israeliano, Tzipi Livni, l’ex ambasciatore statunitense in Israele, un ex maggiore generale dell’IDF e altri tre.

Gli aggressori hanno dirottato scambi di email esistenti e hanno sostituito le email con nuove, fingendo di essere qualcun altro, per ingannare i loro bersagli nel parlare con loro. CPR ritiene che l’obiettivo dell’operazione sia rubare informazioni personali, scansioni di passaporti e accedere agli account di posta elettronica.

L’operazione di spear-phishing è stata particolarmente sofisticata. Gli aggressori hanno utilizzato catene di email dirottate reali, impersonazioni di contatti noti ai bersagli e esche specifiche per ogni bersaglio. L’operazione implementa una catena di phishing molto mirata che è specificamente creata per ogni bersaglio. Inoltre, l’aggressivo coinvolgimento via email dell’attore della minaccia con i bersagli è raramente visto negli attacchi cyber degli stati-nazione.

CPR ritiene che gli attori della minaccia dietro l’operazione siano un’entità sostenuta dall’Iran. Le prove indicano una possibile connessione dell’operazione al gruppo APT Phosphorus attribuito all’Iran. Il gruppo ha una lunga storia di conduzione di operazioni cyber di alto profilo, allineate con l’interesse del regime iraniano, così come il targeting di funzionari israeliani.

Gli attacchi Log4Shell si estendono a gruppi di stati-nazione da Cina, Iran, Corea del Nord e Turchia

I gruppi di stati-nazione provenienti da Cina, Iran, Corea del Nord e Turchia stanno ora sfruttando la vulnerabilità Log4Shell (CVE-2021-44228) per accedere alle reti target, secondo quanto riferito da Microsoft. Gli attori noti collegati agli attacchi Log4Shell includono Phosphorus (Iran) e Hafnium (Cina). Microsoft non ha nominato gli attori delle minacce operanti da Corea del Nord e Turchia.

APT iraniano ha compromesso un’agenzia federale statunitense grazie a Log4Shell

Ad esempio, MSTIC ha osservato PHOSPHORUS, un attore iraniano che ha distribuito ransomware, acquisendo e modificando l’exploit Log4j. Inoltre, HAFNIUM, un gruppo di attori delle minacce operante dalla Cina, è stato osservato mentre sfruttava la vulnerabilità per attaccare l’infrastruttura di virtualizzazione per estendere il suo targeting tipico.

Log4Shell: resta un 35% di vulnerabilità ancora non risolta

Inoltre, Microsoft ha osservato che diversi attori delle minacce che fungono da broker di accesso iniziale per le bande di ransomware stanno utilizzando l’exploit Log4Shell per ottenere un punto d’appoggio sulle reti aziendali. Questi gruppi vendono tipicamente l’accesso a queste reti violate alle bande di ransomware, e Microsoft teme che Log4Shell possa contribuire a un aumento degli attacchi di ransomware nei prossimi mesi.

La paura dell’azienda non è un sentimento isolato, avendo anche risuonato tra molti esperti di sicurezza nei giorni successivi alla scoperta della vulnerabilità Log4Shell. Una prima operazione di ransomware che sfrutta l’exploit Log4Shell è stata individuata domenica. Chiamato Khonsari (che significa “effusione di sangue” in persiano), il ransomware è stato classificato come un skidware a basso sforzo che ha cercato di inquadrare una persona di origine iraniana che vive in Louisiana come l’attaccante, non fornendo alcun modo per le vittime di recuperare i file crittografati

Un nuovo strumento di estrazione dati dell’APT iraniano

Google ha rilevato un nuovo strumento di estrazione dati utilizzato da un APT iraniano. Questo strumento, denominato “Gmail Downloader”, sembra essere progettato per scaricare e cancellare le email da un account Gmail compromesso. Il programma elimina qualsiasi email di sicurezza generata dall’attività dell’attaccante.

Il codice del programma mostra che verifica la presenza di email con determinati titoli, tra cui “Allarme di sicurezza”, “Archivio dei dati di Google richiesto”, “Il tuo archivio di dati di Google è pronto”, “Il tuo archivio di dati di Google è pronto”, “Allarme di sicurezza critico”, “L’accesso per le app meno sicure è stato attivato”, “Rivedi il tentativo di accesso bloccato”, “Aiutaci a proteggerti: consigli di sicurezza da Google”, “L’accesso per le app meno sicure è stato attivato”. Se trova email con questi titoli, le elimina.

Questo strumento rappresenta un aumento della sofisticazione nelle operazioni di cyber spionaggio condotte da attori della minaccia associati all’Iran. La sua scoperta sottolinea l’importanza di implementare misure di sicurezza robuste, tra cui l’autenticazione a due fattori, per proteggere gli account email da tali attacchi.