Sommario

Nell’ultimo biennio, MuddyWater ha lanciato poche campagne con una penetrazione diffusa sul globo terrestre in modo rilevante ed ha ottenuto mostrato al pubblico anche di avere un sottogruppo impegnato nell’abbattere le difese del colosso Microsoft.

I gruppi APT confondono le acque per gli MSP

MuddyWater ha lanciato una campagna che colpisce principalmente il Medio Oriente, l’Asia, l’Africa, l’Europa e il Nord America sfruttando gli strumenti legittimi dei fornitori di servizi gestiti (MSP) e quali sono le implicazioni per la sicurezza.

La telemetria di ESET ha rilevato una nuova campagna avviata nel quarto trimestre del 2022 dal gruppo MuddyWater, attivo dal 2017 e collegato al Ministero dell’Intelligence e della Sicurezza dell’Iran. Il gruppo ha preso di mira principalmente aziende di telecomunicazioni, organizzazioni governative e settori dell’energia e del petrolio e gas.

Abuso di SimpleHelp: un segnale di allarme per gli MSP

Nella campagna di ottobre 2022, quattro vittime, tre in Egitto e una in Arabia Saudita, sono state compromesse attraverso l’abuso di SimpleHelp, uno strumento legittimo di accesso remoto utilizzato dagli MSP. Questo sviluppo sottolinea l’importanza della visibilità per gli MSP, che devono assicurarsi che i processi di rilevamento e risposta siano costantemente migliorati.

Strumenti buoni per i cattivi?

ESET Research ha scoperto che quando SimpleHelp era presente sul disco della vittima, gli operatori di MuddyWater hanno utilizzato Ligolo, un tunnel inverso, per collegare il sistema della vittima ai loro server di comando e controllo. Inoltre, gli operatori hanno utilizzato MiniDump, CredNinja e una nuova versione del loro dumper di password MKL64.

Tecniche connesse al gruppo

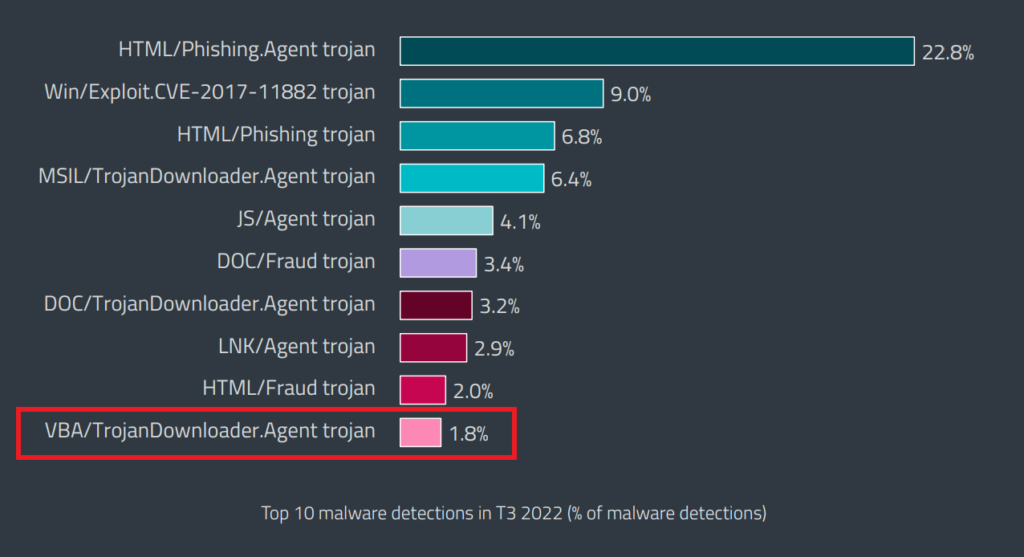

Oltre all’uso di SimpleHelp, ESET ha tracciato altre tecniche connesse al gruppo, come la steganografia, che offusca i dati nei media digitali. Un rapporto del 2018 ha documentato questo utilizzo, condividendo hash per malware nascosti in falsi curriculum. Inoltre, gli attacchi VBA macro sfruttano file Microsoft Office malevoli per scaricare ed eseguire malware aggiuntivi.

Un appello all’azione per MSP e imprese

Gli amministratori MSP, che configurano strumenti come Microsoft Word/Office 365/Outlook, devono essere consapevoli delle minacce che possono trasportare. Gli MSP richiedono connettività di rete affidabile e accesso privilegiato ai sistemi dei clienti, accumulando rischi e responsabilità. L’uso maturo degli strumenti XDR da parte degli MSP è fondamentale per contrastare una varietà di minacce, compresi i gruppi APT che potrebbero cercare di sfruttare la posizione dei loro clienti nelle catene di approvvigionamento fisiche e digitali.

MERCURY e DEV-1084: Attacco Distruttivo su Ambiente Ibrido

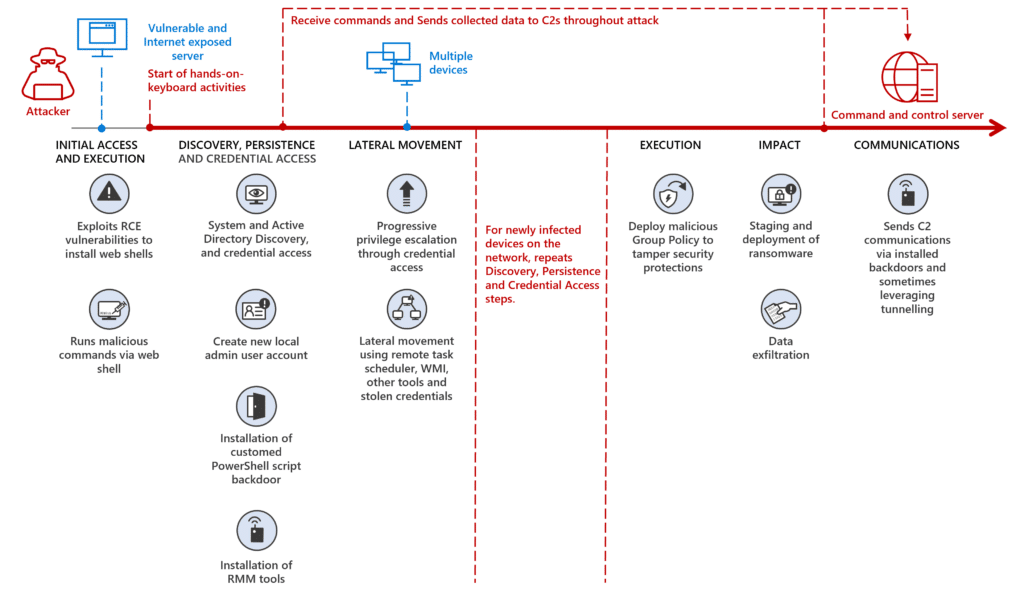

Microsoft Threat Intelligence ha rilevato operazioni distruttive abilitate da MERCURY, un attore legato al governo iraniano, che ha attaccato sia ambienti on-premises che cloud. L’attacco ha incluso la distruzione di risorse cloud, e Microsoft valuta che MERCURY abbia probabilmente lavorato in collaborazione con un altro attore, DEV-1084, per portare a termine le azioni distruttive.

La scoperta del “battaglione” DEV-1084

MERCURY è uno dei nomi affibbiati a MuddyWater mentre DEV-1084 è probabilmente un partner o una sottosquadra di MERCURY. Entrambi gli attori hanno utilizzato strumenti e tecniche comuni, come VPN e strumenti di comando e controllo, per mascherare le loro attività. Gli attori della minaccia hanno sfruttato vulnerabilità note in applicazioni non aggiornate per ottenere l’accesso iniziale. Hanno poi utilizzato vari strumenti e tecniche per mantenere la persistenza, come l’installazione di web shell, l’aggiunta di account utente locali e l’installazione di strumenti di accesso remoto legittimi.

Impatto Distruttivo On-Premises

Gli attori della minaccia hanno utilizzato credenziali altamente privilegiate per preparare operazioni distruttive su larga scala. Hanno interferito con gli strumenti di sicurezza utilizzando gli Oggetti di Criteri di Gruppo (GPO) e hanno poi distribuito un payload ransomware che ha criptato i file trovati nei dispositivi bersaglio.

Passaggio da On-Premises a Cloud

Per passare da on-premises al cloud, gli attori della minaccia hanno compromesso due account privilegiati e li hanno utilizzati per manipolare l’agente Azure Active Directory (Azure AD) Connect. Hanno poi utilizzato strumenti come AADInternals per estrarre le credenziali in chiaro di un account Azure AD privilegiato.

Impatto distruttivo Cloud

Gli attori della minaccia hanno eseguito azioni multiple nel cloud utilizzando due account privilegiati, portando alla distruzione significativa dell’ambiente Azure, compresa l’eliminazione di server farm, macchine virtuali, account di archiviazione e reti virtuali.

Gruppi di hacker iraniani si uniscono all’attacco Papercut: Microsoft rivela dettagli

Microsoft ha rivelato che gli hacker sostenuti dallo stato iraniano hanno aderito all’attacco in corso contro i server vulnerabili di gestione della stampa PaperCut MF/NG.

Microsoft ha dichiarato che due gruppi di hacker legati all’Iran, noti come Mango Sandstorm (o Mercury/Muddywater) e Mint Sandstorm (o Phosphorus/APT35), hanno iniziato ad attaccare i server vulnerabili di gestione della stampa PaperCut MF/NG. Questi gruppi sono collegati rispettivamente al Ministero dell’Intelligence e della Sicurezza dell’Iran e al Corpo delle Guardie Rivoluzionarie Islamiche dell’Iran.

L’attacco Papercut

La vulnerabilità sfruttata in questi attacchi, tracciata come CVE-2023-27350, è un bug critico di esecuzione di codice remoto pre-autenticazione in PaperCut MF o NG versioni 8.0 o successive. Grandi aziende, organizzazioni statali e istituti di istruzione in tutto il mondo utilizzano questo software di gestione della stampa aziendale, con oltre 100 milioni di utenti in più di 70.000 aziende.

Attività dei gruppi iraniani

L’attività di sfruttamento di PaperCut da parte di Mint Sandstorm appare opportunistica e colpisce organizzazioni in vari settori e aree geografiche. L’attività di sfruttamento da parte di Mango Sandstorm rimane bassa, con gli operatori che utilizzano strumenti da intrusioni precedenti per connettersi alla loro infrastruttura C2.

Collegamenti con altri attacchi

Questi attacchi seguono quelli collegati a Lace Tempest da parte di Microsoft, un gruppo di hacker le cui attività malevole si sovrappongono alle bande di cybercriminali FIN11 e TA505, collegate all’operazione ransomware Clop. Alcune intrusioni hanno portato a attacchi ransomware LockBit, ma non sono stati forniti ulteriori dettagli.

Misure di sicurezza

La CISA ha aggiunto questo bug al suo catalogo di vulnerabilità attivamente sfruttate il 21 aprile, ordinando alle agenzie federali di proteggere i loro server PaperCut entro il 12 maggio 2023. Gli esperti di sicurezza incoraggiano gli utenti a eseguire immediatamente l’aggiornamento del software PaperCut MF e PaperCut NG alle versioni 20.1.7, 21.2.11 e 22.0.9 e successive, che risolvono questo bug RCE e rimuovono il vettore di attacco.

MuddyWater: vecchio gruppo, nuovi trucchi una minaccia in evoluzione

MuddyWater nella sua recente campagna mostra nuove tattiche, tecniche e procedure (TTP) che meritano un’analisi approfondita. Il team di ricerca sulle minacce di Deep Instinct ha identificato una nuova campagna di MuddyWater che colpisce diversi paesi, tra cui Armenia, Azerbaijan, Egitto, Iraq, Israele, Giordania, Oman, Qatar, Tagikistan e Emirati Arabi Uniti. La campagna mostra TTP aggiornate rispetto alle precedenti attività di MuddyWater.

Utilizzo di strumenti legittimi

MuddyWater ha utilizzato strumenti legittimi di amministrazione remota, come “RemoteUtilities” e “ScreenConnect”, in passato. Dal 2021, è stato osservato l’uso di “ScreenConnect” e, più recentemente, di “Atera Agent”. Nel luglio 2022, è stata scoperta una potenziale transizione verso un altro strumento per evitare il rilevamento della loro campagna a lungo termine.

La nuova campagna MuddyWater

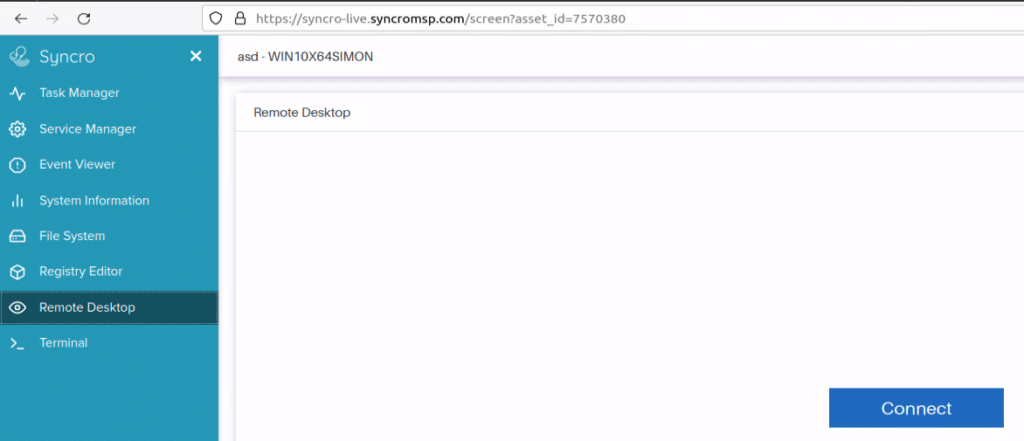

La campagna più recente è stata osservata all’inizio di ottobre 2022 e potrebbe essere iniziata a settembre. Si distingue per l’uso di un nuovo strumento di amministrazione remota chiamato “Syncro” e l’aggiunta di altri provider per ospitare gli archivi contenenti gli installer. I bersagli geografici e i settori sono in linea con i precedenti obiettivi di MuddyWater.

Esempi di attacchi

- Azienda di hosting egiziana: MuddyWater ha utilizzato Dropbox per ospitare l’archivio con l’installer Syncro e ha inviato un allegato HTML, una tecnica nota per costruire fiducia. L’HTML conduceva a OneDrive, ospitando un archivio contenente l’installer Syncro MSI.

- Industria dell’ospitalità israeliana: Un’email è stata inviata da un’azienda dell’ospitalità israeliana a diverse compagnie assicurative israeliane. Il testo, scritto in ebraico, era sospetto a causa di una scelta di parole scadente. Il link conduceva a un archivio ospitato su OneDrive contenente l’installer Syncro MSI.

Syncro: strumento utilizzato da più attori

Oltre a MuddyWater, anche i gruppi BatLoader e Luna Moth hanno abusato di Syncro. Si tratta di una piattaforma completamente funzionale per i Managed Service Provider (MSP) per gestire qualsiasi dispositivo con Syncro installato. Le sue funzionalità, combinate con un installer MSI firmato, creano l’arma perfetta per un attore della minaccia.