Sommario

Negli ultimi anni, il settore della sorveglianza digitale è stato dominato da aziende come NSO Group, note per lo sviluppo di spyware avanzati utilizzati da governi e agenzie di intelligence. Tuttavia, un nuovo attore sta emergendo con preoccupante rapidità: Paragon Solutions, una società fondata in Israele nel 2019 che ha sviluppato un potente strumento di spionaggio chiamato Graphite.

Un’indagine condotta da Citizen Lab ha rivelato come Paragon abbia già raggiunto un livello di diffusione globale, con installazioni del suo spyware individuate in Australia, Canada, Danimarca, Cipro, Israele e Singapore. Nonostante l’azienda affermi di vendere solo a governi che rispettano i diritti umani, i risultati dell’inchiesta sollevano seri dubbi sulla trasparenza e sull’etica delle operazioni di Paragon.

Vai di fretta?

Casarini aveva minacciato pubblicamente che Citizen Lab fosse a conoscenza dei responsabili dell’attività di spionaggio

Citizen Lab fornisce prove sul funzionamento tecnico, ma non indica l’Italia come sede dei servizi Paragon Graphite e questo non aiuta nell’individuare eventuali responsabilità e responsabili materiali

Citizen Lab da un lato svolge la sua battaglia sugli spyware di stato, ma dall’altro conferma le indiscrezioni di Matrice digitale sull’eventualità che la ONG finanziata dal Vaticano fosse oggetto di indagini non solo da parte del Governo italiano bensì di sovrastrutture internazionali o intelligence straniere.

Casarini, Don Mattia Ferrari ed il direttore di Fanpage, sostengono che è una barbarie che attivisti, giornalisti e ONG siano intercettati, ma dopo Matrice Digitale arriva la conferma di Gratteri: possono essere intercettati se coinvolti in una indagine.

Nel caso non sia una indagine lecita, Matrice Digitale conferma che è una barbarie.

Graphite: il nuovo spyware che minaccia la privacy globale

Paragon Solutions si distingue dai suoi concorrenti affermando di non compromettere completamente il controllo di un dispositivo, ma di concentrarsi sull’accesso ai servizi di messaggistica crittografata come WhatsApp e Signal. Questo modello operativo ha lo scopo di renderlo meno invasivo agli occhi della regolamentazione internazionale, ma nei fatti Graphite si è rivelato uno strumento altamente sofisticato, capace di monitorare segretamente le comunicazioni degli utenti.

Un’analisi forense condotta su telefoni Android appartenenti a bersagli in Italia ha mostrato tracce evidenti dell’infiltrazione dello spyware. I ricercatori hanno scoperto che Graphite si carica direttamente all’interno di WhatsApp e di altre app, permettendo agli operatori di spiare le conversazioni senza che la vittima si accorga di nulla.

WhatsApp, dopo aver ricevuto dettagli tecnici dai ricercatori di Citizen Lab, ha confermato la presenza di un exploit zero-click utilizzato da Paragon per infettare i dispositivi delle vittime senza che queste debbano aprire un link o scaricare un file. Meta ha immediatamente neutralizzato l’exploit e avvisato oltre 90 persone in tutto il mondo, tra cui diversi membri della società civile in Italia.

WhatsApp corregge vulnerabilità zero-click

WhatsApp ha corretto una vulnerabilità zero-click che era stata sfruttata dallo spyware Graphite di Paragon Solutions per compromettere dispositivi Android senza alcuna interazione da parte della vittima. L’attacco, scoperto dai ricercatori di Citizen Lab, ha preso di mira giornalisti, attivisti e membri della società civile in diversi paesi, tra cui Italia, Canada, Australia, Israele e Singapore.

L’azienda di Meta ha confermato di aver neutralizzato l’exploit alla fine del 2024, senza la necessità di un aggiornamento lato client. Tuttavia, ha deciso di non assegnare un CVE-ID alla vulnerabilità, ritenendo che non rientrasse nei criteri definiti da MITRE per la classificazione ufficiale delle falle di sicurezza.

Come funzionava l’attacco zero-click su WhatsApp

Gli attaccanti utilizzavano un metodo sofisticato per distribuire lo spyware Graphite senza richiedere alcuna azione da parte della vittima. L’infezione avveniva in più fasi:

- Il bersaglio veniva aggiunto a un gruppo WhatsApp controllato dagli hacker.

- Un file PDF veniva inviato al gruppo, sfruttando la vulnerabilità per eseguire codice dannoso.

- Il dispositivo elaborava automaticamente il PDF, innescando l’exploit zero-day.

- Lo spyware Graphite veniva installato in WhatsApp, da dove si diffondeva su altre app del telefono.

- Una volta attivo, Graphite aggirava il sandboxing di Android, garantendo agli attaccanti accesso completo ai dati di comunicazione della vittima.

Secondo Citizen Lab, l’attacco ha colpito almeno 90 dispositivi in più di venti paesi, tra cui l’Italia, dove sono stati individuati attacchi mirati contro giornalisti e attivisti impegnati nella difesa dei diritti umani e delle migrazioni.

Paragon Solutions e l’infrastruttura di Graphite: chi c’è dietro?

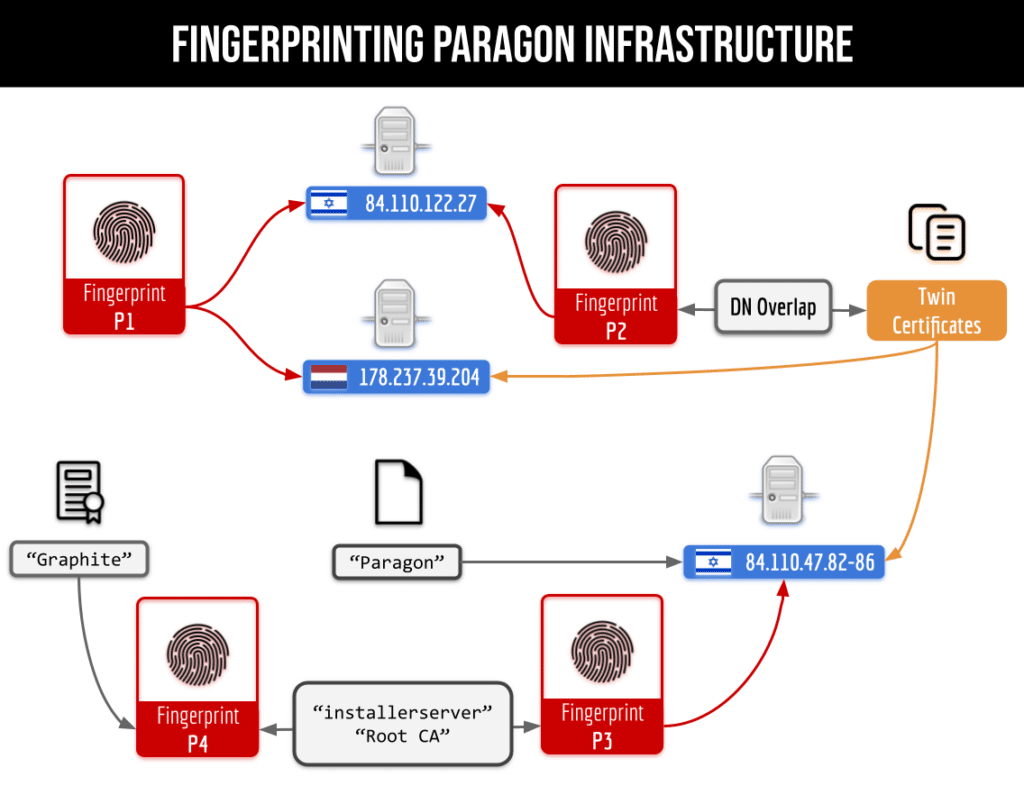

L’analisi tecnica condotta su Graphite ha permesso di tracciare l’infrastruttura utilizzata da Paragon per distribuire lo spyware e controllare i dispositivi infetti. Citizen Lab ha scoperto 150 certificati digitali e decine di indirizzi IP associati ai server di comando e controllo (C2), alcuni dei quali ospitati direttamente nei datacenter dei clienti governativi di Paragon.

Il codice di Graphite contiene riferimenti diretti al nome “Graphite” nei certificati TLS, oltre a etichette interne che suggeriscono un collegamento con altre operazioni spyware note. Gli attaccanti utilizzavano server cloud per distribuire il malware, ma alcune tracce digitali indicano che l’infrastruttura era parzialmente ospitata in Israele, paese di origine di Paragon Solutions.

L’azienda è stata fondata nel 2019 da Ehud Barak, ex Primo Ministro di Israele, e da Ehud Schneorson, ex comandante dell’Unità 8200, l’agenzia di intelligence cibernetica israeliana. Alla fine del 2024, Paragon è stata acquisita dal gruppo di investimenti statunitense AE Industrial Partners, che ha trasferito la società sotto giurisdizione americana.

Paragon ha sempre dichiarato di vendere solo a governi democratici per attività di contrasto al terrorismo e alla criminalità organizzata, ma le prove raccolte dimostrano che Graphite è stato utilizzato per sorvegliare membri della società civile, giornalisti e attivisti per i diritti umani.

WhatsApp e la risposta di Meta alla minaccia spyware

Meta ha ribadito il proprio impegno nel contrastare l’uso di spyware mercenario sulle sue piattaforme. Un portavoce di WhatsApp ha dichiarato a BleepingComputer:

“Abbiamo interrotto una campagna di spionaggio condotta da Paragon e abbiamo avvisato direttamente gli utenti colpiti. Questo è l’ennesimo esempio di come le aziende di spyware debbano essere ritenute responsabili per le loro azioni illegali. WhatsApp continuerà a proteggere la privacy degli utenti.”

L’azienda di Menlo Park ha anche collaborato con Citizen Lab per tracciare i server di Paragon e raccogliere prove sull’infrastruttura di comando e controllo dello spyware.

WhatsApp è già stata al centro di operazioni simili in passato, in particolare nel 2019, quando ha citato in giudizio NSO Group per un attacco che sfruttava una vulnerabilità zero-day per installare Pegasus su dispositivi di attivisti e giornalisti.

La lotta tra Big Tech e aziende di sorveglianza è destinata a continuare, con Meta, Apple e Google che implementano costantemente nuove protezioni contro spyware avanzati.

Paragon e il legame con le forze di sicurezza internazionali

Paragon non è un nome sconosciuto negli ambienti dell’intelligence. L’azienda è stata fondata da Ehud Barak, ex Primo Ministro di Israele, e Ehud Schneorson, ex comandante dell’Unità 8200, il servizio di intelligence cibernetica israeliano.

Negli Stati Uniti, Paragon Solutions (US) Inc. è stata registrata come società in Delaware nel 2021 e ha successivamente ottenuto una certificazione per operare in Virginia. Tra i suoi dirigenti figurano ex membri della CIA, della Marina degli Stati Uniti e della società di difesa L3Harris, dimostrando chiaramente il suo stretto legame con il mondo dell’intelligence e della difesa.

Nel 2024, tutte le azioni della filiale israeliana di Paragon sono state trasferite a Paragon Parent Inc., una società statunitense che avrebbe finanziato l’operazione con 500 milioni di dollari upfront e ulteriori 400 milioni in caso di raggiungimento di obiettivi di performance. Questo spostamento verso gli Stati Uniti suggerisce un interesse strategico nel consolidare Paragon come fornitore di soluzioni di sorveglianza per i governi occidentali, allontanandolo dai problemi di immagine che hanno colpito NSO Group.

Il caso italiano: giornalisti e attivisti sotto attacco

L’indagine di Citizen Lab ha portato alla luce una serie di attacchi contro giornalisti e attivisti italiani, tra cui Francesco Cancellato, direttore di Fanpage.it, e Luca Casarini, fondatore dell’ONG Mediterranea Saving Humans.

Casarini, noto per il suo attivismo nella crisi dei migranti nel Mediterraneo, è stato bersaglio di Paragon in diverse occasioni. Il suo telefono è stato infettato con lo spyware tra dicembre 2024 e gennaio 2025, con accessi confermati in almeno sette diverse occasioni.

Anche Dr. Giuseppe Caccia, cofondatore di Mediterranea Saving Humans, è stato colpito. Il suo telefono ha mostrato tracce di infezioni multiple con Graphite, che hanno permesso agli attaccanti di monitorare non solo le comunicazioni private, ma anche le operazioni dell’organizzazione.

Un altro caso significativo riguarda David Yambio, attivista per i diritti dei rifugiati e fondatore dell’associazione Refugees in Libya. Yambio ha ricevuto una notifica da Apple a novembre 2024, che lo avvisava di essere stato preso di mira da uno spyware mercenario. Un’analisi forense del suo iPhone ha rivelato un tentativo di infezione con un nuovo malware identificato come SMALLPRETZEL, il cui codice presenta somiglianze con l’infrastruttura di Paragon.

Chi ha commissionato questi attacchi?

Il punto centrale dell’inchiesta resta chi abbia ordinato la sorveglianza contro giornalisti e attivisti italiani. Paragon Solutions vende i suoi strumenti solo a governi e forze di sicurezza, il che significa che dietro queste operazioni c’è con ogni probabilità un’istituzione statale.

Nonostante il governo italiano non abbia rilasciato dichiarazioni ufficiali in merito, il rapporto tra l’Italia e Israele nel settore della cyber-intelligence è noto. L’Italia ha già acquistato strumenti di sorveglianza avanzata da aziende israeliane, e le ONG italiane che operano nel Mediterraneo sono da tempo nel mirino delle forze di sicurezza nazionali.

Secondo Citizen Lab, l’attacco a Casarini e Yambio non è un caso isolato, ma fa parte di una strategia più ampia per controllare e monitorare attivisti scomodi per i governi.

L’inchiesta solleva dubbi sul ruolo di attori statali italiani o stranieri nel monitoraggio di persone impegnate in attività giornalistiche e umanitarie. Se, come afferma Paragon, i suoi clienti sono esclusivamente governi democratici, chi ha commissionato la sorveglianza contro queste figure?

Alcune ipotesi suggeriscono un possibile coinvolgimento di agenzie di sicurezza europee, che potrebbero aver utilizzato Graphite per monitorare le comunicazioni delle ONG attive sul tema dell’immigrazione. Un’altra possibilità è che l’attacco sia stato condotto da un’agenzia di intelligence straniera con interessi nell’area mediterranea oppure c’è l’eventualità che vi sia in corso un procedimento presso una Procura italiana su cui vi sono addosso gli occhi di altre 5 procure dopo le denunce degli intercettati e questo sarebbe un modo per ostacolare le indagini.

Giornalisti nel mirino: il caso Fanpage.it

Uno dei nomi più importanti emersi dall’inchiesta è Francesco Cancellato, direttore del quotidiano online Fanpage.it. Il giornalista ha ricevuto una notifica da WhatsApp che lo avvisava di un attacco informatico ai suoi danni, eseguito tramite un exploit zero-click.

Fanpage.it è noto per il suo giornalismo d’inchiesta, in particolare per le sue indagini sui legami tra la politica italiana e gruppi estremisti. Secondo le informazioni raccolte da Citizen Lab, le indagini del quotidiano su figure vicine al governo di Giorgia Meloni potrebbero aver reso i suoi giornalisti obiettivi di sorveglianza.

L’uso di Graphite per monitorare i loro dispositivi suggerisce un possibile abuso di strumenti di intelligence per scopi politici, sollevando preoccupazioni sul rispetto della libertà di stampa in Italia.

L’attacco a Luca Casarini e agli attivisti per i migranti

Un altro obiettivo di Paragon è stato Luca Casarini, attivista di lunga data e fondatore dell’ONG Mediterranea Saving Humans, che opera nel soccorso dei migranti nel Mar Mediterraneo. Casarini è una figura pubblica spesso in contrasto con le politiche del governo italiano in materia di immigrazione, e la sua organizzazione ha più volte denunciato le violazioni dei diritti umani ai confini marittimi dell’Europa.

L’analisi forense sul suo telefono ha confermato che il dispositivo è stato infettato con Graphite in più occasioni tra dicembre 2024 e gennaio 2025, con almeno sette accessi documentati.

A essere colpito è stato anche Giuseppe Caccia, cofondatore di Mediterranea Saving Humans. Il suo telefono ha mostrato evidenti segni di infezione spyware, con Paragon che ha monitorato le sue comunicazioni e intercettato i dati sensibili dell’organizzazione.

Le tempistiche di questi attacchi coincidono con momenti critici delle operazioni di Mediterranea Saving Humans, come il tentativo di sbarco di migranti in Italia in contrasto con le disposizioni del governo. Questo solleva seri interrogativi sulla possibilità che strumenti di sorveglianza avanzati vengano usati per limitare l’azione delle ONG e controllare gli attivisti.

L’attacco a David Yambio: una nuova variante di spyware su iPhone?

Un altro nome emerso dall’inchiesta è David Yambio, fondatore dell’organizzazione Refugees in Libya, impegnata nella difesa dei migranti che attraversano il Mediterraneo. Yambio ha ricevuto una notifica da Apple nel novembre 2024, che lo avvisava di essere stato preso di mira da uno spyware mercenario.

L’analisi forense sul suo iPhone ha rivelato la presenza di un’anomalia chiamata SMALLPRETZEL, che potrebbe rappresentare una nuova variante di Graphite adattata ai dispositivi iOS.

Yambio è noto per le sue denunce sugli abusi subiti dai migranti in Libia, comprese torture e detenzioni illegali, spesso in centri di raccolta finanziati con fondi dell’Unione Europea. La sua attività di denuncia potrebbe averlo reso un obiettivo della sorveglianza internazionale.

Meta e Apple contro Paragon: l’importanza delle notifiche alle vittime

Il coinvolgimento di Meta e Apple nella vicenda ha giocato un ruolo cruciale nell’identificazione e nella mitigazione delle minacce spyware.

Meta ha collaborato con Citizen Lab per individuare l’exploit utilizzato da Paragon e ha inviato oltre 90 notifiche alle persone colpite, incluse personalità italiane della società civile. Questo ha permesso di avviare indagini forensi sui dispositivi infettati e di comprendere meglio il funzionamento dello spyware.

Allo stesso modo, Apple ha confermato che i dati raccolti da Citizen Lab combaciavano con un attacco individuato e corretto con il rilascio di iOS 18. La società ha descritto l’attacco come “altamente sofisticato e progettato per colpire bersagli specifici in base alla loro attività professionale”.

Le notifiche inviate da Apple e Meta hanno permesso alle vittime di essere informate della violazione della loro privacy, ma sollevano anche un problema sistemico sulla trasparenza nell’uso di spyware da parte di governi e agenzie di sicurezza.

Il ruolo delle autorità canadesi e americane

Citizen Lab ha scoperto che tra i clienti di Paragon potrebbe esserci anche la Polizia Provinciale dell’Ontario (OPP), che già in passato è stata coinvolta in controversie legate all’uso di strumenti di sorveglianza avanzati senza autorizzazione giudiziaria.

Negli Stati Uniti, il DEA (Drug Enforcement Administration) ha utilizzato Graphite per indagini antidroga, mentre un contratto con l’Immigration and Customs Enforcement (ICE) è stato bloccato a fine 2024 su richiesta della Casa Bianca, dopo che oltre 36 organizzazioni per i diritti civili hanno espresso preoccupazioni sulla legalità dell’uso del software.

La crescita dell’industria dello spyware e i rischi per i diritti umani

L’inchiesta su Paragon Solutions dimostra come il settore dello spyware sia in continua espansione, con aziende che si propongono come alternative “più etiche” rispetto a NSO Group, ma che di fatto continuano a sviluppare strumenti altamente invasivi.

L’aspetto più preoccupante riguarda la mancanza di trasparenza su chi stia effettivamente utilizzando Graphite e per quali scopi. Se da un lato Paragon sostiene di vendere solo a governi democratici, dall’altro le evidenze raccolte mostrano come il suo spyware sia già stato impiegato contro giornalisti e attivisti, sollevando seri dubbi sulle reali limitazioni imposte dall’azienda ai suoi clienti.

Precisiamolo ancora una volta:

Giornalisti e Attivisti possono essere intercettati se fanno parte di un procedimento di indagine legittimo come ha anche riferito il Procuratore di Napoli Gratteri

L’inchiesta di Citizen Lab non solo è tecnicamente perfetta e segue la scia tracciata dalla sua mission verso una regolamentazione più stringente dell’industria dello spyware, costringendo governi e aziende a rendere pubbliche le loro collaborazioni e a garantire maggiore protezione ai cittadini da strumenti di sorveglianza non autorizzati.