Il Bitcoin è la prima cryptovaluta ed è per questo che è ritenuta la più affidabile dal mercato. Ad oggi il suo valore è aumentato a sproposito che fa sorridere il rapporto di cambio con qualsiasi altra moneta e anche materiale prezioso.

Con un kg di oro puro, data dell’articolo, non si arriva ad acquistare una unità di Bitcoin. Per custodire un bitcoin è possibile farlo essenzialmente in due modi:

- Conservarli sulle piattaforme di scambio

- Conservarlo in un portafoglio elettronico indipendente

Se conservare un bitcoin su una piattaforma di scambio come Coinbase, Kraken o Crypto può essere rischioso in caso di fallimento economico delle stesse, o nei casi peggiori con azioni di exitscam, la custodia personale nei portafogli elettronici come Electrum o Metamask, può essere frustrante se si perdano le chiavi di accesso e di sicurezza per ripristinare i wallet. Ancora più avvilente se qualcuno riesce ad accedere ai nostri pc e riesca a rubare le credenziali di accesso dei nostri portafogli per ricavare tutte le informazioni necessarie al cambio di proprietà e destinazione.

Ecco che nel Dark Web oltre al business delle carte di credito clonate, degli account paypal messi in vendita, adesso c’è quello del portafogli bitcoin rubato.

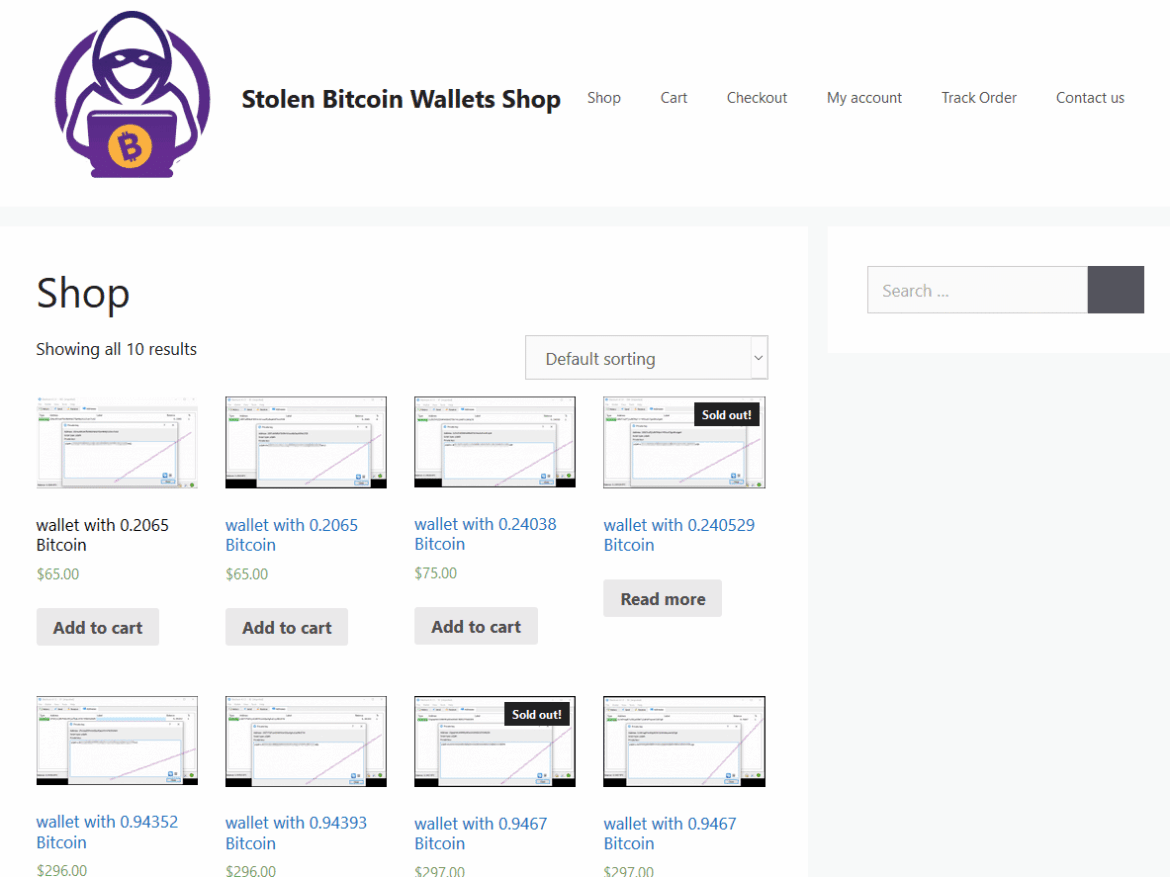

Stolen Bitcoin Wallets Shop

Il sito Stolen Bitcoin Wallets Shop offre diversi portafogli rubati e da quanto propone il portale, con annessa piattaforma di registrazione e commercio elettronico, vende portafoglio con 0,2 (ad oggi diecimila euro circa) alla cifra di 65 dollari. Il portafogli con 0,9 (quasi cinquantamila euro) a 267 dollari.

Perché puzza di truffa?

Essendo il bitcoin una moneta tracciabile, seppur conservi un livello di anonimità abbastanza alto, chi riesce ad accedere al portafogli altrui può tranquillamente effettuarsi il bonifico virtuale sul proprio wallet o addirittura sul sistema stesso di lavanderia creato ad hoc per far sparire la tracciabilità delle sue operazioni criminali. Quindi chi ruba portafogli bitcoin non ha bisogno di venderli a prezzi stracciati, cosa diversa invece da chi deve smaltire carte di credito clonate che hanno norme precise e tracciamenti specifici dei flussi di denaro che impegnano.