Un’indagine condotta dall’Agenzia nazionale slovacca per la criminalità (Národná kriminálna agentúra/NAKA), dall’Intelligence militare slovacca (Vojenské spravodajstvo), dalla Polizia slovacca (Príslušníci / PZ SR), con il supporto dell’Agenzia nazionale ceca per la criminalità organizzata (Národní centrála proti organizovanému zločinu/NCOZ), dell’FBI statunitense, di Europol e di Eurojust, ha portato all’arresto di un pericoloso estremista di destra. L’individuo, noto nel cyberspazio internazionale dell’estrema destra, è sospettato di diffondere discorsi di odio estremista e attività terroristiche. Legato a gruppi e individui che diffondono propaganda estremista neonazista, di estrema destra e suprematista bianca, fa parte del cosiddetto movimento estremista Siege. Questa comunità estremista online è connessa online, ma allo stesso tempo si basa su “azioni offline“. I seguaci del movimento Siege condividono un orientamento filosofico e politico, nonché una visione spirituale dominata dall’odio e ancorata all’ideologia fascista.

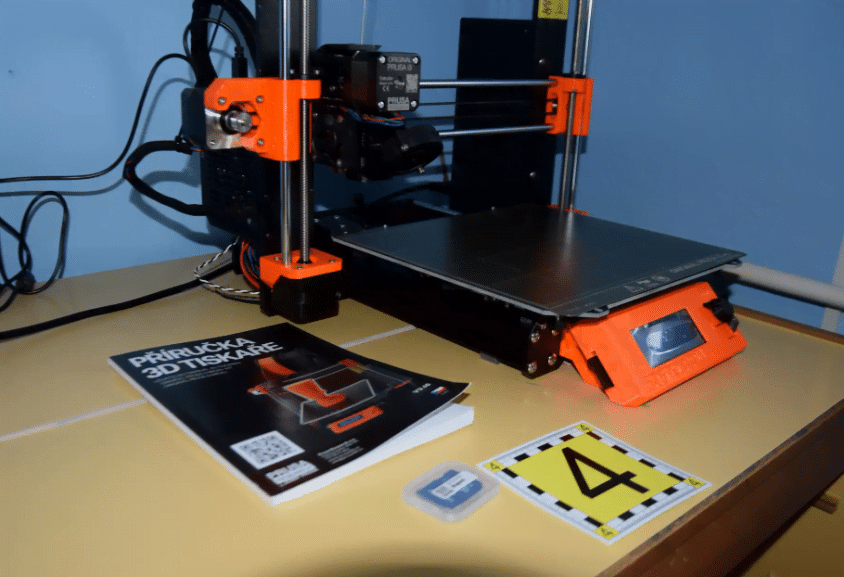

Il sospetto avrebbe pubblicato istruzioni e schemi per la fabbricazione di armi fredde improvvisate, armi da fuoco automatiche prodotte in casa, esplosivi e mine, nonché istruzioni per attacchi di sabotaggio. Le istruzioni includono la produzione domestica di armi da fuoco automatiche realizzate in combinazione con parti stampabili in 3D e parti metalliche fatte in casa. Il sospetto è attualmente in custodia, in attesa di ulteriori procedimenti. Durante le irruzioni dell’11 maggio in Slovacchia e del 23 maggio in Repubblica Ceca, le autorità di polizia hanno scoperto una stampante 3D altamente sofisticata e dispositivi elettronici, che sono attualmente oggetto di esame da parte di esperti.

Forte cooperazione tra agenzie

L’Agenzia nazionale slovacca per la criminalità e il Servizio di intelligence militare slovacco, entrambe autorità partner di Europol con competenze per indagare sui reati legati al terrorismo di destra e all’estremismo violento, hanno collaborato in modo unico per sviluppare l’indagine. Il servizio di intelligence militare ha individuato il sospetto grazie alle sue attività specializzate e ha avviato un’intensa e fruttuosa indagine giudiziaria condotta dal NAKA. L’Agenzia nazionale ceca per la criminalità organizzata ha sostenuto fortemente i colleghi slovacchi nelle indagini operative e nella raccolta delle prove.

Europol ha facilitato lo scambio di informazioni e fornito analisi operative. È stata inoltre istituita una task force operativa per coordinare le attività operative. Gli esperti di Europol di diverse unità hanno sostenuto le indagini con analisi di intelligence operativa. Durante le giornate d’azione, Europol ha fornito supporto inviando due esperti in Slovacchia per effettuare controlli incrociati tra le informazioni operative e i database di Europol e fornire collegamenti agli investigatori sul campo. Europol ha inoltre fornito supporto tecnico per l’analisi dei dispositivi elettronici sequestrati. Eurojust ha istituito una squadra investigativa congiunta tra la Repubblica Ceca e la Slovacchia per coordinare le azioni giudiziarie.