Sicurezza Informatica

APT10: torna all’assalto con il side loading di VLC. Rischio anche in Italia

L’inizio dell’attuale campagna di Cicada è stato rintracciato a metà del 2021 ed era ancora attivo nel febbraio 2022. I ricercatori dicono che questa attività potrebbe continuare oggi.

Ci sono prove che alcuni accessi iniziali ad alcune delle reti violate erano attraverso un server Microsoft Exchange, indicando che l’attore ha sfruttato una vulnerabilità nota su macchine senza patch.

I ricercatori di Symantec, una divisione di Broadcom, hanno scoperto che, dopo aver ottenuto l’accesso alla macchina bersaglio, l’attaccante ha distribuito un caricatore personalizzato sui sistemi compromessi con l’aiuto del popolare lettore multimediale VLC.

L‘attaccante utilizza una versione pulita di VLC con un file DLL dannoso nello stesso percorso delle funzioni di esportazione del lettore multimediale.

La tecnica è nota come DLL side-loading ed è ampiamente utilizzata dagli attori di minacce per caricare malware in processi legittimi per nascondere l’attività dannosa.

Oltre al caricatore personalizzato, visto in attacchi precedenti atrribuiti a Cicada/APT10, l’avversario ha anche distribuito un server WinVNC per ottenere il controllo remoto sui sistemi delle vittime.

L’attaccante ha anche eseguito la backdoor Sodamaster sulle reti compromesse, uno strumento che si ritiene essere utilizzato esclusivamente dal gruppo di minacce Cicada almeno dal 2020.

Sodamaster viene eseguito nella memoria di sistema (fileless) ed è in grado di eludere il rilevamento cercando nel registro di sistema indizi di un ambiente sandbox o ritardando la sua esecuzione.

Il malware può anche raccogliere dettagli sul sistema, cercare processi in esecuzione e scaricare ed eseguire vari payload dal server di comando e controllo.

Diverse altre utilità sono state osservate in questa campagna includono:

- Strumento di archiviazione RAR – aiuta a comprimere, crittografare o archiviare i file, probabilmente per l’esfiltrazione

- System/Network discovery – un modo per gli attaccanti di conoscere i sistemi o i servizi collegati a una macchina infetta

- WMIExec – strumento a riga di comando Microsoft che può essere utilizzato per eseguire comandi su computer remoti

- NBTScan – uno strumento open-source che è stato osservato essere utilizzato da gruppi APT per la ricognizione in una rete compromessa

- Il tempo di permanenza degli attaccanti sulle reti di alcune delle vittime scoperte è durato fino a nove mesi, notano i ricercatori in un rapporto di oggi.

Molte delle organizzazioni prese di mira in questa campagna sembrano essere legate al governo o alle ONG (coinvolte in attività educative o religiose), così come le aziende nei settori delle telecomunicazioni, legale e farmaceutico.

I ricercatori di Symantec evidenziano l’ampia geografia di questa campagna Cicada, che conta vittime negli Stati Uniti, Canada, Hong Kong, Turchia, Israele, India, Montenegro e Italia.

Da notare che solo una vittima proviene dal Giappone, un paese che è stato l’obiettivo del gruppo Cicada per molti anni.

Rispetto al precedente targeting di questo gruppo, che si concentrava su aziende collegate al Giappone, le vittime di questa campagna indicano che l’attore della minaccia ha ampliato il suo interesse.

Pur concentrandosi sulle aziende collegate al Giappone, Cicada ha preso di mira in passato i settori della sanità, della difesa, dell’aerospaziale, della finanza, del mare, delle biotecnologie, dell’energia e del governo.

Almeno due membri del gruppo di minaccia APT10 sono stati accusati negli Stati Uniti per attività di hacking informatico per aiutare il Tianjin State Security Bureau del Ministero della Sicurezza di Stato cinese (MSS) a ottenere proprietà intellettuale e informazioni commerciali riservate da fornitori di servizi gestiti, agenzie governative statunitensi e oltre 45 aziende tecnologiche.

Sicurezza Informatica

Turla usa Lunar contro le agenzie governative europee

Tempo di lettura: 2 minuti. Hacker russi utilizzano i nuovi malware LunarWeb e LunarMail per violare le agenzie governative europee nella ricerca di Eset

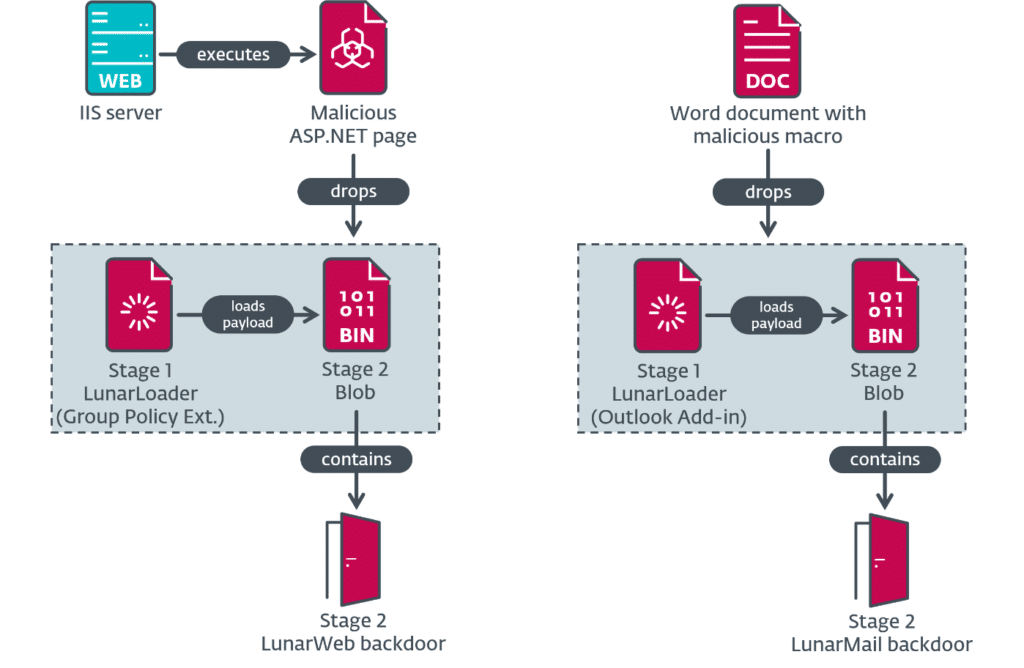

Ricercatori di sicurezza hanno scoperto due nuove backdoor, denominate LunarWeb e LunarMail, utilizzati per compromettere istituzioni diplomatiche di un governo europeo nel Medio Oriente e questi malware, attivi dal 2020 sotto il ceppo di Lunar, sono attribuiti all’APT sponsorizzato dallo stato russo, Turla.

Catena di attacco Lunar

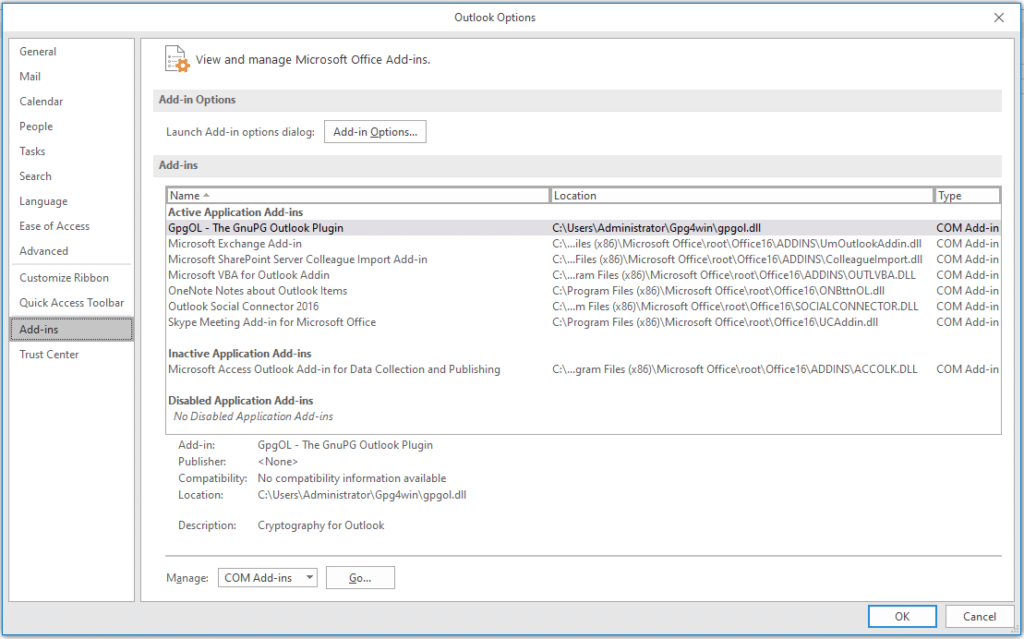

Secondo il rapporto di ESET, l’attacco inizia con email di spear-phishing contenenti file Word con macro dannose per installare la backdoor LunarMail. Questo stabilisce la persistenza creando un componente aggiuntivo di Outlook che si attiva ogni volta che il client di posta viene avviato.

I ricercatori hanno anche osservato l’uso potenziale di uno strumento di monitoraggio di rete open-source mal configurato, Zabbix, per distribuire il payload LunarWeb. Questo componente viene eseguito tramite una richiesta HTTP con una password specifica, decrittando ed eseguendo i componenti del loader e del backdoor.

Funzionamento della backdoor Lunar

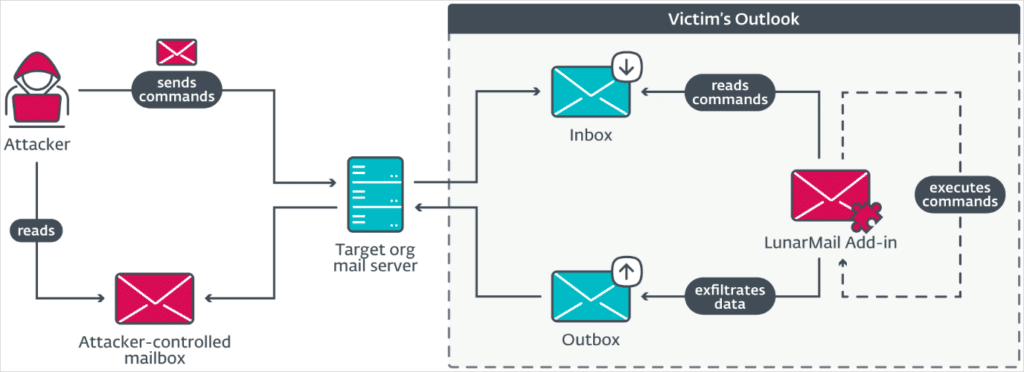

LunarWeb e LunarMail sono progettati per una sorveglianza prolungata e nascosta, il furto di dati e il mantenimento del controllo sui sistemi compromessi. LunarWeb è utilizzato sui server, emulando traffico legittimo e nascondendo comandi in file di immagini tramite steganografia.

LunarMail si installa su workstation con Microsoft Outlook, usando un sistema di comunicazione basato su email per lo scambio di dati con il server C2.

Tecniche di persistenza e attacco

I malware Lunar utilizzano tecniche sofisticate per mantenere la loro presenza sui dispositivi infetti, inclusi estensioni delle policy di gruppo, sostituzione di DLL di sistema e distribuzione come parte di software legittimi. I payload vengono decrittati da un loader chiamato LunarLoader usando cifrature RC4 e AES-256.

Attribuzione e sofisticazione degli attacchi

Le somiglianze nei TTP (tattiche, tecniche e procedure) osservate indicano che il toolset Lunar è stato sviluppato e operato da individui multipli, con vari gradi di sofisticazione nelle compromissioni. Gli attacchi più recenti hanno rivelato che i backdoor sono stati utilizzati in operazioni non rilevate dal 2020.

Indicatori di compromissione

ESET ha fornito una lista di indicatori di compromissione (IoC) per file, percorsi, rete e chiavi di registro osservati negli ambienti compromessi. La lista completa è disponibile qui.

Sicurezza Informatica

Garante Privacy irlandese indaga sulla violazione di Dell

Tempo di lettura: < 1 minuto. Garante Privacy irlandese avvia un’indagine sulla violazione dei dati personali dei clienti di Dell, con rischi di pesanti sanzioni per l’azienda.

Il Garante Privacy irlandese ha avviato un’indagine in seguito alle recenti violazioni dei dati personali dei clienti di Dell. La conferma arriva dal vice commissario della DPC, Graham Doyle, che ha ricevuto una notifica di violazione da parte di Dell, attualmente sotto valutazione.

Dettagli delle violazioni

Dell ha informato i clienti tramite email di aver subito una violazione dei dati che ha portato al furto di nomi, indirizzi fisici e informazioni sugli ordini. Nonostante ciò, Dell ha minimizzato il rischio per i clienti, affermando che il tipo di informazioni coinvolte non rappresenta un rischio significativo. Tuttavia, un secondo attacco è stato segnalato, nel quale l’attore della minaccia, noto come Menelik, ha dichiarato di aver sottratto nomi, numeri di telefono e indirizzi email dei clienti da un diverso portale Dell.

Implicazioni per Dell

Le violazioni mettono in luce vulnerabilità significative nei portali di Dell, con dati personali di clienti dell’Unione Europea coinvolti nel furto. L’Autorità Irlandese per la Protezione dei Dati, nota per essere uno dei regolatori della privacy più attivi in Europa, ha preso in carico il caso. La DPC ha precedentemente imposto pesanti sanzioni ad altre grandi aziende tecnologiche, tra cui una multa di 379 milioni di dollari a TikTok per la gestione dei dati dei minori e una multa di 1,3 miliardi di dollari a Meta per la violazione delle norme sul trasferimento dei dati personali verso gli Stati Uniti.

Con l’indagine della del Garante Privacy irlandese in corso, Dell rischia sanzioni significative in caso di violazioni confermate del GDPR, che possono arrivare fino al 4% del fatturato globale annuo. L’azienda ha dichiarato di collaborare con i regolatori per risolvere la situazione e proteggere i dati dei clienti.

Sicurezza Informatica

CISA: nuova direttiva e aggiornamenti di sicurezza

Tempo di lettura: 2 minuti. CISA rilascia nuovi avvisi di sicurezza per ics, aggiunge vulnerabilità al catalogo e Adobe rilascia diversi aggiornamenti di sicurezza

Cybersecurity and Infrastructure Security Agency (CISA) ha recentemente rilasciato una serie di aggiornamenti e avvisi di sicurezza significativi unitamente a una direttiva. Tra le principali notizie, CISA ha pubblicato diciassette nuovi avvisi riguardanti sistemi di controllo industriale per fornitori come Siemens e Rockwell Automation. Inoltre, sono state aggiunte tre nuove vulnerabilità conosciute al catalogo delle vulnerabilità sfruttate, che includono criticità nei router D-Link e in Google Chromium. CISA ha anche aggiornato il catalogo con due ulteriori vulnerabilità relative ai prodotti Microsoft. Infine, Adobe ha rilasciato importanti aggiornamenti di sicurezza per numerosi prodotti software, evidenziando la necessità di aggiornamenti tempestivi per prevenire potenziali exploit.

CISA rilascia diciassette avvisi sui sistemi di controllo industriale

- ICSA-24-137-01 Siemens Parasolid

- ICSA-24-137-02 Siemens SICAM Products

- ICSA-24-137-03 Siemens Teamcenter Visualization and JT2Go

- ICSA-24-137-04 Siemens Polarion ALM

- ICSA-24-137-05 Siemens Simcenter Nastran

- ICSA-24-137-06 Siemens SIMATIC CN 4100 Before V3.0

- ICSA-24-137-07 Siemens SIMATIC RTLS Locating Manager

- ICSA-24-137-08 Siemens PS/IGES Parasolid Translator Component

- ICSA-24-137-09 Siemens Solid Edge

- ICSA-24-137-10 Siemens RUGGEDCOM CROSSBOW

- ICSA-24-137-11 Siemens RUGGEDCOM APE1808

- ICSA-24-137-12 Siemens Desigo Fire Safety UL and Cerberus PRO UL Fire Protection Systems

- ICSA-24-137-13 Siemens Industrial Products

- ICSA-24-137-14 Rockwell Automation FactoryTalk View SE

- ICSA-23-044-01 Mitsubishi Electric MELSEC iQ-R Series Safety CPU and SIL2 Process CPU (Update A)

- ICSA-24-074-14 Mitsubishi Electric MELSEC-Q/L Series (Update A)

- ICSMA-20-049-02 GE Healthcare Ultrasound Products (Update A)

Il Cybersecurity and Infrastructure Security Agency (CISA) ha pubblicato diciassette nuovi avvisi relativi ai sistemi di controllo industriale (ICS) per vari fornitori, tra cui Siemens, Rockwell Automation, Mitsubishi Electric e GE Healthcare. Questi avvisi forniscono informazioni dettagliate su vulnerabilità che potrebbero essere sfruttate da attori malevoli per compromettere i sistemi critici.

CISA aggiunge tre nuove vulnerabilità conosciute al catalogo

CISA ha aggiunto tre nuove vulnerabilità al suo catalogo delle vulnerabilità conosciute, basate su prove di sfruttamento attivo:

- CVE-2014-100005 D-Link DIR-600 Router Cross-Site Request Forgery (CSRF) Vulnerability

- CVE-2021-40655 D-Link DIR-605 Router Information Disclosure Vulnerability

- CVE-2024-4761 Google Chromium V8 Out-of-Bounds Memory Write Vulnerability

Queste vulnerabilità rappresentano vettori di attacco comuni per i cyber attori e pongono rischi significativi per l’infrastruttura federale.

CISA aggiunge due nuove vulnerabilità conosciute al catalogo

CISA ha aggiunto altre due vulnerabilità al catalogo delle vulnerabilità conosciute:

- CVE-2024-30051 Microsoft DWM Core Library Privilege Escalation Vulnerability

- CVE-2024-30040 Microsoft Windows MSHTML Platform Security Feature Bypass Vulnerability

La direttiva operativa vincolante (BOD) 22-01 della CISA richiede alle agenzie del ramo esecutivo federale civile (FCEB) di risolvere le vulnerabilità identificate entro la data di scadenza per proteggere le reti contro le minacce attive.

Aggiornamenti di sicurezza di Adobe per più prodotti

Adobe ha rilasciato aggiornamenti di sicurezza per affrontare vulnerabilità nei suoi prodotti software. Gli utenti e gli amministratori sono incoraggiati a rivedere i bollettini di sicurezza di Adobe e applicare gli aggiornamenti necessari per prevenire il controllo del sistema da parte di attori malevoli.

- Adobe Acrobat and Reader

- Adobe Illustrator

- Substance 3D Painter

- Adobe Aero

- Substance 3D Designer

- Adobe Animate

- Adobe FrameMaker

- Adobe Dreamweaver

Inchieste1 settimana fa

Inchieste1 settimana faPerchè il motore di ricerca OpenAI fa paura ai giornalisti?

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faMeta arriva l’intelligenza artificiale per la Pubblicità

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faTikTok: azione legale contro Stati Uniti per bloccare il divieto

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faMeta testa la condivisione incrociata da Instagram a Threads

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faX sotto indagine dell’Unione Europea

Robotica6 giorni fa

Robotica6 giorni faCome controllare dei Robot morbidi ? MIT ha un’idea geniale

Smartphone1 settimana fa

Smartphone1 settimana faXiaomi 14 e 14 Ultra, problemi di condensa nelle fotocamere

Smartphone1 settimana fa

Smartphone1 settimana faGoogle Pixel 8a vs Pixel 8: quale scegliere?