Il 14 settembre, il reparto di Affari finanziari della polizia francese ha arrestato due uomini per possesso illegale di dati finanziari. Secondo Le Progrès, un quotidiano regionale francese, gli uomini hanno gestito un’operazione di frode con carta di credito a Lione, in Francia.

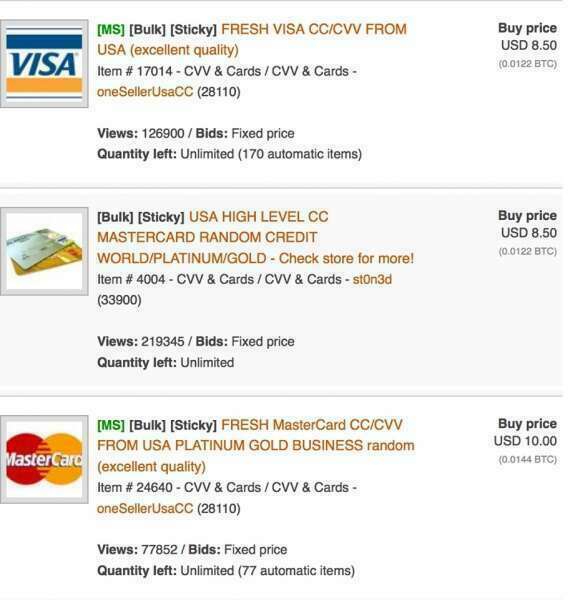

Un uomo ha rubato i numeri di carta e il secondo si è occupato della loro vendita all’interno dei mercati e sui forum della darknet.

La frode sulla carta di credito è iniziata nel giugno del 2015 quando il primo sospettato ha iniziato a lavorare nel quartiere centrale di Lione: La Part-Dieu. Lì, ha avuto accesso alle carte di credito e di debito di migliaia di vittime insospettate. Ha lavorato in un negozio vicino alla stazione ferroviaria principale per la ferrovia Parigi-Lione-Marseille chiamata Part-Dieu. La città di Lione è una delle città più trafficate e interconnesse della Francia e il sito si colloca tra le migliori stazioni in Europa con i più viaggiatori.

Mentre lavorava nel negozio, ha rubato i numeri dei “codici bancari” dei clienti, il sospetto della polizia finanziaria. Ha trasmesso queste informazioni al suo complice 28enne (e più giovane) a Villeurbanne. Il complice ha venduto i numeri di carte sul darknet fino a una data sconosciuta nel febbraio 2016. Il profitto lordo dalle vendite del numero di carte rubato ammontava a circa $ 20.000. Hanno condiviso il reddito illecito e-assumendo, per il raggiungimento di una stima generale, avevano ricevuto ciascuna parti uguali-tasse di transazione d’attualizzazione, entrambi i sospetti hanno guadagnato $ 10.000 in nove mesi. Meno di 1.000 dollari al mese.

Io non lo farei mai. E voi?