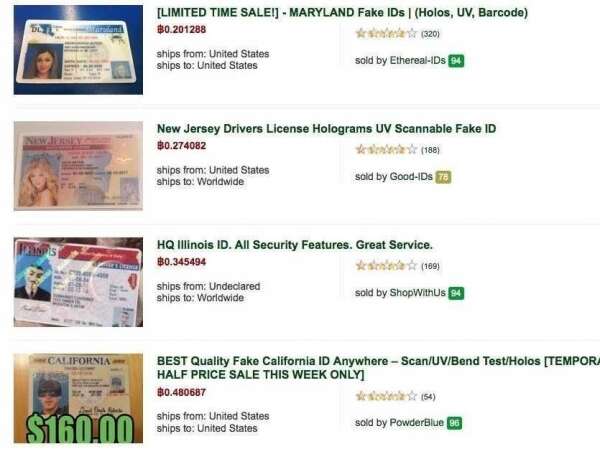

Audincourt: La polizia di Montbeliard-Hericourt ha arrestato un 20enne a Doubs, in Francia, per frode e uso di documenti fraudolenti. Adam, lo studente universitario di 20 anni, aveva presumibilmente usato la darknet per condurre una serie di truffe. La polizia lo ha accusato di aver acquistato documenti di identificazione sulla darknet e di aver usato i documenti falsi per aprire conti bancari e linee di credito. Apparentemente ha acquistato anche documenti d’identità rubati, ma il caso si sta ancora manifestando.

Detective alla stazione di polizia di Montbeliard-Hericourt hanno identificato il sospetto alla fine di novembre. Hanno trovato qualcuno che comprava documenti di identità falsi sulla darknet e poi li utilizzava per aprire conti presso gli istituti finanziari. Secondo una “fonte vicina al caso” che ha parlato con lepoint, il sospetto ha acquistato telefoni e computer portatili e altri dispositivi elettronici con informazioni finanziarie fraudolente. Per realizzare un profitto, ha rivenduto l’elettronica online. Aveva stabilito un cosiddetto metodo “intelligente” di prelevare la posta dalle banche e da altre società che usavano i suoi nomi falsi. Lepoint scrisse che il ventenne apponeva le sue identità fraudolente a indirizzi non occupati in città. Questa non è esattamente una nuova tecnica.

I funzionari avevano chiarito che il sospetto era un genio matematico e che in qualche modo quell’abilità matematica lo aveva aiutato a escogitare un piano che avrebbe persino ingannato la polizia. Nonostante ricevesse solo la posta in modo selettivo e raccogliessero solo la migliore documentazione di identità falsificata da utilizzare in account fraudolenti, gli investigatori locali lo raggiunsero.

Durante una ricerca della sua casa, la polizia di Montbeliard-Hericourt ha trovato dozzine di laptop, dozzine di tablet e un certo numero di smartphone. Secondo quanto riferito, hanno trovato anche 20 carte di credito / bancomat / assegni e libretti degli assegni. Meglio di tutti, la fonte vicina al caso ha detto che Lepointe, “perfettamente conservata in semplici scatole, sono state contate centinaia di banconote.” Solo in quello che la polizia aveva chiamato “pochi” mesi, Adam aveva ammassato quasi 350.000 euro ($ 415.975).