Con l’invasione russa dell’Ucraina il 24 febbraio 2022, gli esperti statunitensi e dell’Europa occidentale hanno previsto effetti cibernetici devastanti e paralizzanti che hanno preceduto la guerra cinetica. Tuttavia, nelle ultime settimane, numerose azioni russe nel cyberspazio sono passate in gran parte sotto silenzio grazie alle azioni dell’industria della sicurezza informatica o dei cosiddetti “hacker patriottici”, che si sono assunti il compito di contrastare l’aggressione informatica russa e di attaccare le infrastrutture informatiche russe. Alla luce di questi sviluppi, l’Organizzazione del Trattato dell’Atlantico del Nord (NATO) dovrebbe prendere in considerazione e creare una politica di difesa collettiva informatica, e potenzialmente di offesa, ai sensi dell’articolo 5 della Carta della NATO.

Il cyberspazio è proliferato in tutto il mondo, in particolare nelle infrastrutture critiche, poiché la tecnologia ha eclissato le definizioni tradizionali di informatica. I computer non tradizionali stanno nelle tasche, sono in grado di fare telefonate e, sempre più spesso, di scattare fotografie ad alta risoluzione. Questi computer non tradizionali sono anche in grado di mantenere la giusta temperatura degli alimenti nelle cucine, di fornire indicazioni stradali nelle automobili e di tracciare i movimenti e la salute al polso delle persone. Ma soprattutto, questi computer non tradizionali risiedono nei centri di infrastrutture critiche e visualizzano i dati per gli operatori sotto forma di monitor a grande schermo sulle pareti, mostrando l’ambiente fisico attraverso telecamere a circuito chiuso. Molti di questi dispositivi, spesso privi di protezione antivirus e che utilizzano protocolli vulnerabili, sono presenti all’interno delle infrastrutture critiche, sia in modo nativo che portati in questi ambienti dai dipendenti. La produzione e la distribuzione di energia elettrica, le telecomunicazioni, la finanza, il trattamento e la distribuzione dell’acqua sono alcuni esempi di infrastrutture critiche gestite da sistemi controllati da computer. Ad aggravare il problema, Internet non rispetta i confini nazionali, rendendo difficili le indagini forensi e l’attribuzione. I settori delle infrastrutture critiche si affidano fortemente all’automazione e quindi al controllo online, come descritto nella Strategia nazionale statunitense per la sicurezza informatica marittima.

Recenti attività statali dimostrano come le operazioni informatiche possano avere conseguenze fisiche. Nell’estate del 2020, l’hacking iraniano agli impianti di trattamento delle acque israeliani ha sfiorato la clorazione eccessiva dell’acqua, trasformando i rubinetti in distributori di veleno. Più di recente, nel febbraio 2022, nel tentativo di interrompere le comunicazioni all’interno dell’Ucraina, i cyberattacchi russi alle reti satellitari Viasat hanno interrotto la produzione e la distribuzione di energia elettrica dei mulini a vento tedeschi. Inoltre, in passato la Russia ha preso di mira i sistemi di generazione e distribuzione dell’energia elettrica con effetti cibernetici e ha continuato nell’attuale guerra, fino all’aprile 2022, per danneggiare le infrastrutture civili e militari ucraine. Come dimostrano gli esempi sopra citati, gli attacchi informatici non si limitano alle postazioni online, ma il loro impatto può essere avvertito nel mondo fisico. In seguito alle carenze del rapporto del Gruppo di esperti governativi delle Nazioni Unite del 2015 sull’informazione e le telecomunicazioni nel contesto della sicurezza nazionale, continua a mancare il consenso sulla gravità delle operazioni nel cyberspazio che prendono di mira le infrastrutture critiche e che richiedono risposte collettive e persino nazionali.

Le singole nazioni hanno costruito criteri e azioni di risposta individuali, utilizzando la diplomazia, l’informazione, l’azione militare o economica. In gran parte lo hanno fatto da sole o in combinazione con altri Stati. La NATO, tuttavia, non ha formulato una risposta analoga e coerente e, di conseguenza, manca di una politica pubblicamente riconosciuta che affronti le attività del cyberspazio che costituirebbero una risposta collettiva necessaria ai sensi dell’articolo 5. Affinché la NATO possa mantenere la sua rilevanza nel momento attuale e sostenerla negli anni a venire, questo paradigma deve cambiare. La NATO deve adeguare il suo pensiero riguardo ai metodi di guerra, poiché le operazioni nel cyberspazio sia gli attacchi distruttivi che la disinformazione continuano a crescere in complessità e, in alcune aree, a sostituire le tradizionali operazioni cinetiche. Per adempiere a questo ruolo in ambito cinetico e non cinetico, la NATO deve essere preparata a forme ibride di guerra e presentare ai paesi che entreranno a far parte dell’alleanza una risposta coesa e personalizzata alle trasgressioni. Questo aspetto è sempre più importante dal momento che la Russia continua a minacciare potenziali futuri membri della NATO, come la Finlandia e la Svezia, che dovrebbero aderire all’alleanza nei prossimi mesi.

La Russia ha dichiarato apertamente che l’invasione dell’Ucraina è stata, in parte, una risposta all’espansione della NATO verso est. Sebbene la Russia ritenga problematica l’espansione della NATO negli Stati ex sovietici sin dal crollo dell’URSS, di recente Mosca ha anche iniziato a denunciare la potenziale espansione al di là della sua sfera di influenza immediata. Ad esempio, il 14 aprile 2022, il ministro degli Esteri russo Sergei Lavrov ha avvertito che l’inclusione di Finlandia e Svezia nell’alleanza militare avrebbe avuto conseguenze terribili, tra cui il rafforzamento delle armi nucleari della Russia nella regione del Mar Baltico.

Considerando l’accresciuta enfasi e rilevanza dell’alleanza transatlantica prima e durante l’invasione dell’Ucraina da parte della Russia, è imperativo che gli Stati membri dell’organizzazione identifichino e concordino “fattori scatenanti” o “linee rosse” più pronunciate che determinino ciò che costituisce un’azione sufficientemente grave nel cyberspazio per cui l’articolo 5 debba essere discusso e, se necessario, potenzialmente invocato. Inoltre, nel migliorare la preparazione nel cyberspazio, devono essere elaborate politiche specifiche che delineino le azioni sincronizzate intraprese collettivamente dai membri per prevenire le attività maligne russe nel dominio cibernetico ai sensi dell’articolo 5, per consentire una risposta rapida e coordinata.

Il dominio di Stati Uniti, Regno Unito, Australia, Canada e Nuova Zelanda, noto nel governo come FVEY, o Five-Eyes, evidenzia l’urgente necessità per l’alleanza di sviluppare una politica che affronti la difesa collettiva dei membri della NATO. Una politica efficace per la NATO dovrebbe affrontare le operazioni collettive e coordinate nel cyberspazio, sia offensive che difensive. Attualmente la NATO, in quanto istituzione militare, non ha “regole di ingaggio” per il cyberspazio e i singoli Stati membri non hanno una soglia standardizzata o una guida di risposta. Pertanto, la NATO deve definire le attività, le “linee rosse” e le soglie di risposta, nonché ciò che comporterebbe una risposta cinetica/ciber coordinata. L’interconnessione delle infrastrutture critiche europee, come evidenziato dall’attacco russo alle comunicazioni ViaSat che ha colpito la produzione e la distribuzione di energia eolica in Germania, evidenzia la necessità per la NATO di affrontare il cyberspazio come un dominio critico. Di conseguenza, raccomandiamo:

- In caso di azioni avversarie nel cyberspazio che giustifichino un’azione ai sensi dell’articolo 5, il comandante della NATO diventa il comandante e il coordinatore di tutte le attività nel cyberspazio, sia difensive che offensive, da parte delle nazioni della NATO all’interno dell’area delle ostilità.

- La NATO identifica, stabilisce, dà priorità e perfeziona continuamente le infrastrutture critiche e le risorse chiave all’interno dei Paesi membri, così come i criteri per ciò che costituisce un’azione necessaria per le risposte collettive.

- La NATO identifica i limiti di attività, o “linee rosse”, che danno luogo a discussioni sulla risposta ai sensi dell’Articolo 5.

- I membri della NATO presentano al Comandante della NATO informazioni che identificano indicazioni, avvertimenti e attribuzioni di attacchi nel cyberspazio, sia per le azioni di risposta sia, se del caso, per il pubblico.

- I membri della NATO presentano al comandante della NATO i vincoli giuridici e le capacità delle nazioni, consentendo di massimizzare la capacità delle nazioni.

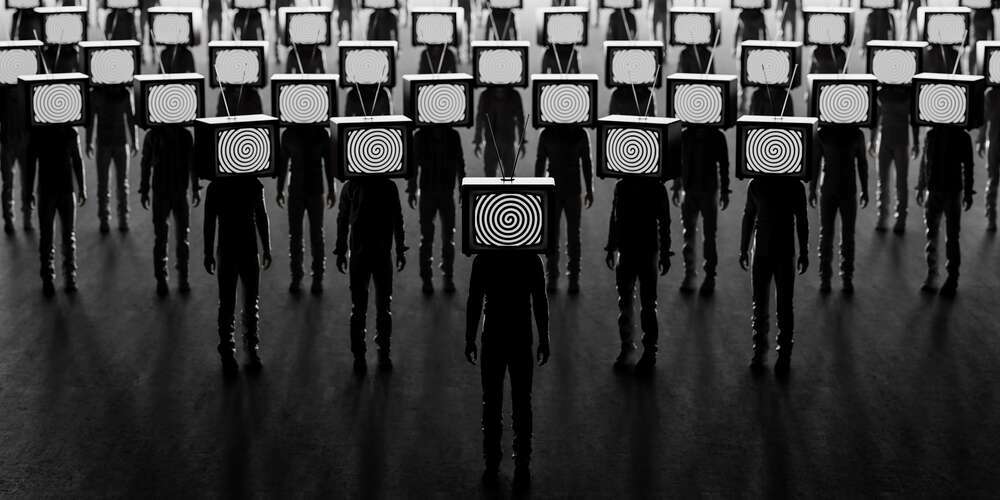

- La NATO deve riconoscere il cyberspazio per quello che è: un interlocutore di reti e dispositivi, dai sistemi di controllo delle infrastrutture critiche ai dispositivi apparentemente anonimi che operano sullo sfondo delle nostre vite. Questa interconnessione tramite un filo invisibile di informazioni, tuttavia, è la vulnerabilità critica nella stabilità delle società. La NATO deve pianificare la protezione delle infrastrutture e delle risorse chiave degli Stati membri come uno sforzo unificato, non come un’operazione frammentaria intrapresa da poche nazioni. A tal fine, la NATO deve identificare e dare priorità alle infrastrutture da proteggere, nonché ai criteri e alle politiche di intervento. La recente invasione dell’Ucraina da parte della Russia e l’aumento dell’aggressività del Cremlino, non solo in ambito cinetico ma anche in ambito non cinetico, ci ricordano che l’alternativa a un ulteriore ritardo nell’inevitabile riconoscimento del cyberspazio per quello che è si rivelerà, alla fine, molto più costosa.

Michael Klipstein |Associate Research Scholar, Arnold A. Saltzman Institute of War and Peace Studies, Columbia University

Tinatin Japaridze |Vice President of Business Development and Strategy, The Critical Mass