All’inizio di questa settimana, gli ingegneri di Cloudflare hanno identificato uno dei più grandi attacchi DDOS (distributed denial-of-service) mai tentati. L’attacco, effettuato contro una piattaforma di criptovaluta non identificata, è stato identificato e mitigato in meno di 20 secondi. Gli individui dietro l’atto hanno inondato la rete con più di 15 milioni di richieste.

Oltre alle dimensioni dell’attacco, l’uso di HTTPS piuttosto che le tipiche richieste HTTP ha complicato ulteriormente il problema perchè il protocollo sicuro comporta un maggiore overhead di risorse a causa della natura ad alta intensità di calcolo della richiesta HTTPS sicura.

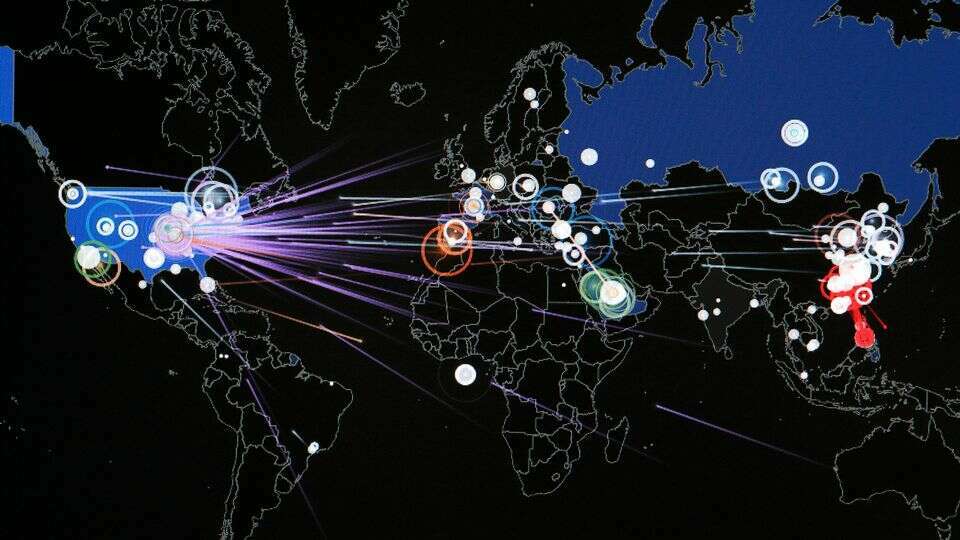

Secondo Cloudflare, la botnet responsabile dell’attacco ha rappresentato 6.000 bot da 112 paesi in tutto il mondo.

Si ritiene che l’attacco abbia sfruttato i server dei fornitori di hosting che eseguono applicazioni vulnerabili basate su Java. Quei server erano probabilmente senza patch o non aggiornati e suscettibili di CVE-2022-21449, Psychic Signatures in Java. La vulnerabilità permette agli aggressori di utilizzare l’algoritmo di firma digitale a curva ellittica (ECDSA) per falsificare i certificati SSL e altre informazioni basate sull’autenticazione al fine di ottenere un accesso indesiderato.

Il brusco picco nelle analisi del traffico di Cloudflare mostra quanto velocemente l’attacco sia stato in grado di aumentare. Alle 22:21:15 la piattaforma ha registrato tra 500.000 e 1 milione di richieste. Entro cinque secondi, quel numero è cresciuto fino a quasi 3 milioni di richieste. A questo punto l’intensità dell’attacco è aumentata, generando circa 15,3 milioni di richieste nei cinque secondi successivi. Alcuni secondi dopo, Cloudflare è stata in grado di mitigare l’attacco, riportando i modelli di traffico ai livelli previsti.

Secondo i dati di Cloudflare, quasi il 15% degli attacchi ha avuto origine in Indonesia. La Federazione Russa, il Brasile, l’India, la Colombia e gli Stati Uniti hanno rappresentato ciascuno circa il 5% dei punti di origine.

Gli ingegneri di Cloudflare e gli esperti di sicurezza hanno concluso che gli attacchi hanno avuto origine da più di 1.300 reti diverse in tutti i 112 paesi identificati. Sono stati anche sorpresi di scoprire che, a differenza di altri attacchi, molti di questi attacchi hanno avuto origine dai data center piuttosto che dalle tipiche reti residenziali basate su ISP.

Oracle ha rilasciato un avviso di aggiornamento critico delle patch per aiutare gli utenti a mitigare qualsiasi potenziale vulnerabilità. Gli amministratori di sistemi potenzialmente vulnerabili dovrebbero rivedere queste informazioni per garantire che qualsiasi rischio legato a Java sia ridotto al minimo.

La dimensione dell’attacco, così come le risorse applicate e la potenza richiesta per eseguire l’attacco basato su HTTPS, sono chiari segni che gli hacker stanno continuando a rafforzare le loro armi in quella che sembra essere una corsa agli armamenti senza fine. Rimanere aggiornati sulle ultime patch di sicurezza e raccomandazioni può aiutare a ridurre al minimo la possibilità di cadere vittima di questi e altri attacchi simili in futuro.