Sommario

ExelaStealer è l’ultimo arrivato in un panorama già affollato di malware pronti all’uso progettati per catturare dati sensibili dai sistemi Windows compromessi.

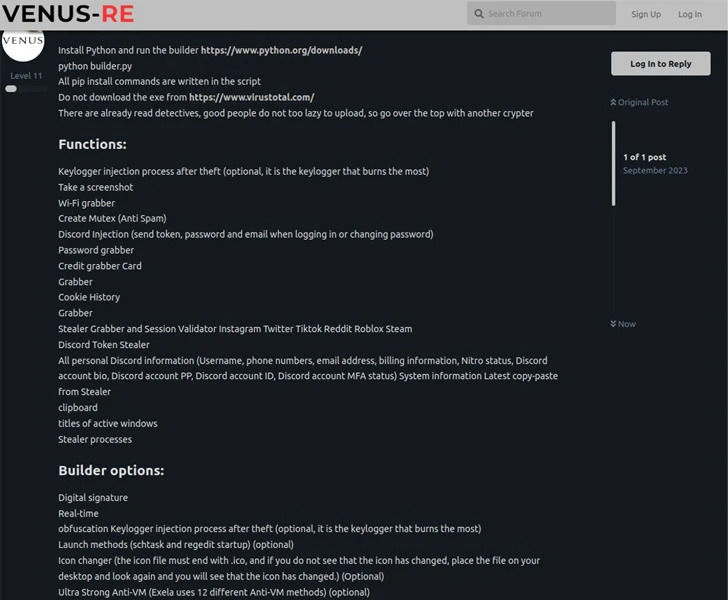

Caratteristiche e capacità

Scritto in Python e con supporto per JavaScript, ExelaStealer è dotato di capacità per sifonare password, token Discord, carte di credito, cookie e dati di sessione, battiture, screenshot e contenuti degli appunti. Viene offerto in vendita attraverso forum di cybercriminalità e un canale Telegram dedicato creato dai suoi operatori, noti con l’alias online di quicaxd. La versione a pagamento costa $20 al mese, $45 per tre mesi o $120 per una licenza a vita. Il basso costo di questo malware lo rende uno strumento di hacking perfetto per i principianti, abbassando efficacemente la barriera all’ingresso per realizzare attacchi malevoli.

Distribuzione e mascheramento

Esistono prove che suggeriscono che ExelaStealer venga distribuito tramite un eseguibile che si finge un documento PDF, indicando che il vettore di intrusione iniziale potrebbe variare dal phishing ai watering hole. L’avvio del binario mostra un documento esca – un certificato di registrazione di un veicolo turco per una Dacia Duster – mentre attiva in modo furtivo il stealer in background.

Valore dei dati e impatto

“Data has become a valuable currency, and because of this, attempts to gather it will likely never cease,” ha dichiarato Slaughter. Il malware infostealer esfiltra dati appartenenti a aziende e individui che possono essere utilizzati per estorsioni, spionaggio o riscatti. Nonostante il numero di infostealer in circolazione, ExelaStealer dimostra che c’è ancora spazio per l’emergere di nuovi player e guadagnare trazione.

Altri attacchi correlati

La rivelazione arriva mentre Kaspersky ha svelato dettagli di una campagna che prende di mira enti governativi, forze dell’ordine e organizzazioni no-profit per rilasciare contemporaneamente diversi script ed eseguibili per condurre mining di criptovalute, rubare dati con keylogger e ottenere accesso backdoor ai sistemi.

.