Il mondo dell’informazione è sempre in continua evoluzione, ma c’è una realtà incontrovertibile che da anni caratterizza il contesto editoriale: i pesci grossi mangiano i piccoli e nonostante questo continuano a morire di fame.

Un paradosso che porta invece ad ingrassare gli unici vincitori dello schema editoriale: gli algoritmi dei Big Tech americani. Le notizie sono diventate come gli hotel di Booking dove la struttura fa entrare una multinazionale che gli spilla una buona percentuale e gli garantisce un introito fisso sulla base delle prenotazioni.

Peccato però che i media non hanno solo il compito di vendere, ma di informare ed in un modo diverso tra loro, altrimenti non ci sarebbe la libertà di espressione, ma un pensiero unico. I detentori di algoritmi come Google, per la ricerca su web, o i social network, come Facebook e Twitter, non hanno delle regole universali, anzi, più volte è emersa l’esistenza di una sorta di lista elitaria di aziende che possono fare di più rispetto ad altre di meno.

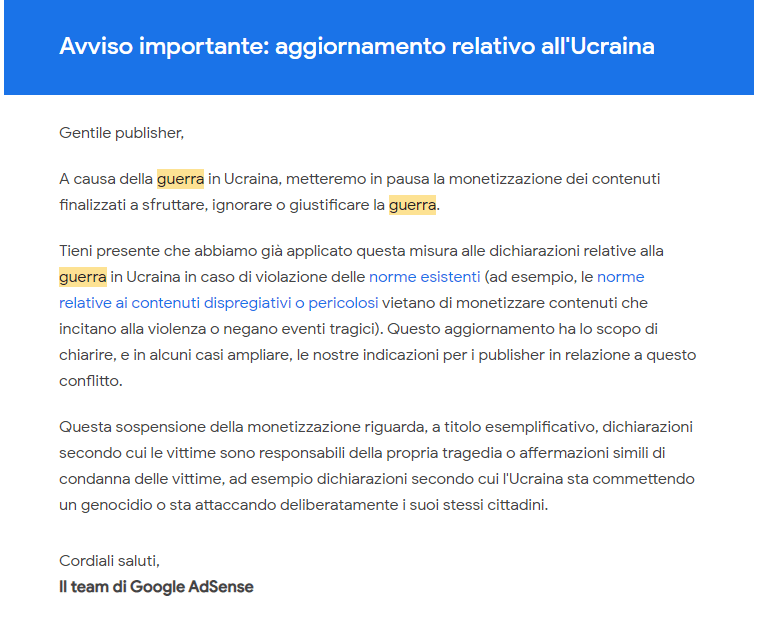

La comunicazione da parte di AdSense inviata alle aziende dove avvisa la sospensione dei contenuti che negano, sfruttano il conflitto ucraino, lascia perplessi molti.

- Un giornale che si occupa di difesa e parla del conflitto, verrà penalizzato?

- Questo non è dato saperlo, così come è sicuro il fatto che alle teste giornalistiche sarà consentito di avere questi contenuti ed essere remunerate?

- Nemmeno questo è certo per tutte le redazioni visto che i grandi sono essenzialmente tutelati mentre i piccoli no e rischiano di lavorare a vuoto. Siamo sicuri che questo può aiutare il web ad essere un posto migliore e più veritiero nel raccontare le atrocità della guerra?

Un provvedimento del genere tiene sicuramente a distanza i predatori delle notizie facili e sensazionalistiche, ma non aiuta chi invece si impegna e non gode nè di fondi pubblici nè di editori con le spalle grosse alle spalle.

L’informazione ha un costo, ma questo non è considerato da Google che rappresenta l’emblema del libero mercato per eccellenza, anzi, la concentrazione di poche testate, certificate nei contenuti dalla multinazionale, semplificherebbe di molto non solo il processo di pagamento delle quote pubblicitarie, ma chiuderebbe l’informazione in un imbuto facilmente gestibile e sensibile alle pressioni esterne di provvedimenti economici arbitrari di una società privata.