Il team di Free Download Manager (FDM) ha confermato un incidente di sicurezza risalente al 2020 che ha portato al compromesso del suo sito web, utilizzato per distribuire software Linux malevoli. Si ritiene che un gruppo di hacker ucraini sia dietro all’attacco.

Dettagli dell’incidente

Il sito web di FDM è stato compromesso da un gruppo di hacker ucraini, che hanno sfruttato una specifica pagina web per distribuire software dannosi. Solo una piccola parte degli utenti, in particolare coloro che hanno tentato di scaricare FDM per Linux tra il 2020 e il 2022, potrebbero essere stati esposti. Si stima che meno dello 0,1% dei visitatori abbia riscontrato il problema, motivo per cui potrebbe non essere stato rilevato fino ad ora.

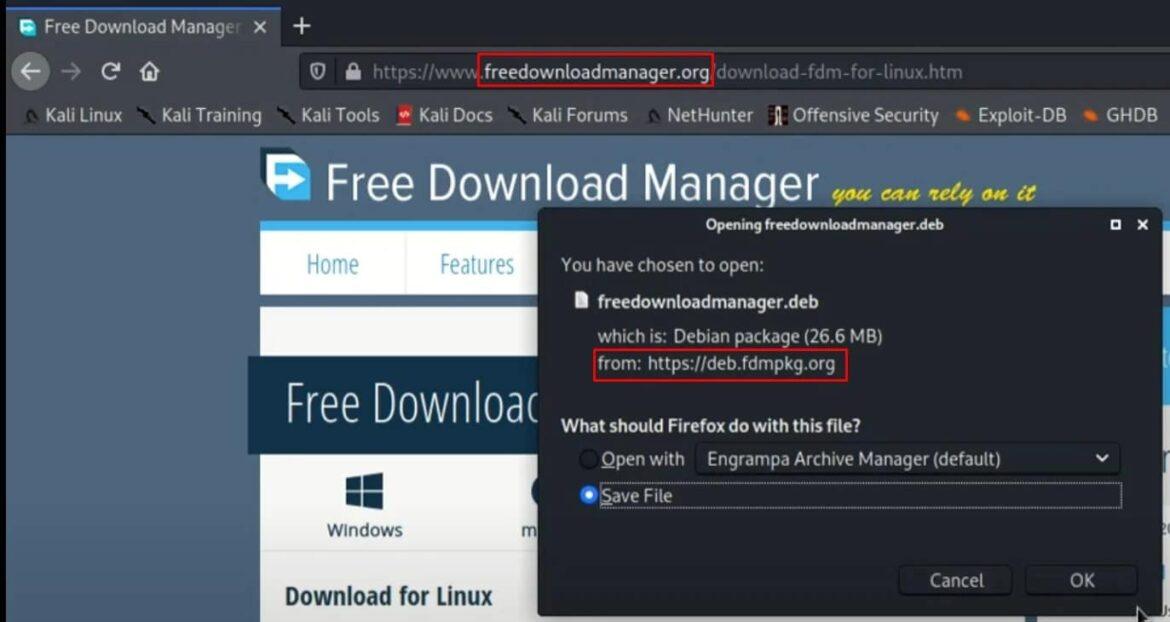

Kaspersky ha rivelato che il sito web del progetto è stato infiltrato in un momento non specificato del 2020. Gli utenti Linux che tentavano di scaricare il software venivano reindirizzati a un sito malevolo che ospitava un pacchetto Debian. Questo pacchetto era configurato per distribuire una backdoor basata su DNS e, in ultima analisi, un malware stealer Bash in grado di raccogliere dati sensibili dai sistemi compromessi.

Vulnerabilità e azioni intraprese

Durante le indagini, FDM ha scoperto una vulnerabilità in uno script del suo sito che gli hacker hanno sfruttato per manipolare la pagina di download e indirizzare i visitatori al dominio falso deb.fdmpkg[.]org, che ospitava il file .deb dannoso. Questo dominio aveva una “lista di eccezioni” di indirizzi IP da varie subnet, inclusi quelli associati a Bing e Google. I visitatori provenienti da questi indirizzi IP ricevevano sempre il link di download corretto.

Curiosamente, questa vulnerabilità è stata risolta senza che il team ne fosse a conoscenza durante un aggiornamento di routine del sito nel 2022. FDM ha anche rilasciato uno script shell per permettere agli utenti di verificare la presenza di malware nei loro sistemi. Tuttavia, è importante sottolineare che lo script scanner non rimuove il malware. Gli utenti che rilevano la backdoor e il software di furto di informazioni sui loro dispositivi devono reinstallare il sistema.