Un consulente canadese per la sicurezza dei sistemi ha scoperto che un TV box Android acquistato su Amazon era precaricato con un malware persistente e sofisticato inserito nel suo firmware.

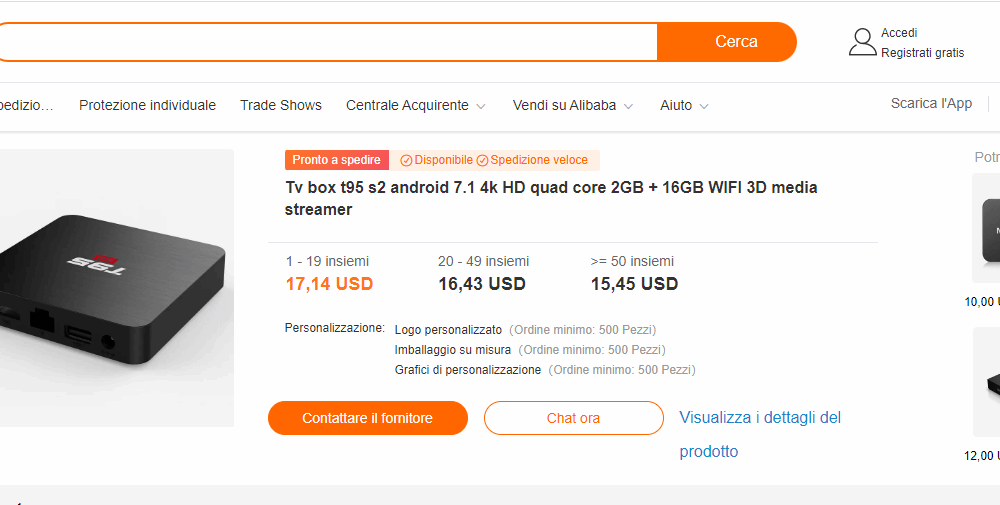

Il malware è stato scoperto da Daniel Milisic, che ha creato uno script e delle istruzioni per aiutare gli utenti ad annullare il payload e ad interrompere la comunicazione con il server C2 (comando e controllo). Il dispositivo in questione è il TV box Android T95 con processore AllWinner T616, ampiamente disponibile su Amazon, AliExpress e altre grandi piattaforme di e-commerce.

Non è chiaro se sia stato colpito questo singolo dispositivo o se tutti i dispositivi di questo modello o marca includano il componente dannoso.

Malware sul box di streaming TV

Il dispositivo di streaming T95 utilizza una ROM basata su Android 10 firmata con chiavi di prova e ADB (Android Debug Bridge) aperto su Ethernet e WiFi. Si tratta di una configurazione sospetta, in quanto ADB può essere utilizzato per connettersi ai dispositivi per l’accesso illimitato al filesystem, l’esecuzione di comandi, l’installazione di software, la modifica dei dati e il controllo remoto.

Tuttavia, poiché la maggior parte dei dispositivi di streaming consumer si trova dietro un firewall, gli attori delle minacce probabilmente non saranno in grado di connettersi ad ADB da remoto. Milisic afferma di aver inizialmente acquistato questo dispositivo per eseguire il sinkhole DNS Pi-hole, che protegge i dispositivi da contenuti indesiderati, pubblicità e siti dannosi senza installare software. Analizzando la richiesta DNS in Pi-hole, Milisic ha scoperto che il dispositivo tentava di connettersi a diversi indirizzi IP associati a malware attivi.

Elenco dei domini dannosi ai quali T95 tenta di connettersi

Milisic ritiene che il malware installato sul dispositivo sia un ceppo che assomiglia a “CopyCat”, un sofisticato malware Android scoperto per la prima volta da Check Point nel 2017. Questo malware è stato visto in precedenza in una campagna adware in cui ha infettato 14 milioni di dispositivi Android per far guadagnare ai suoi operatori oltre 1.500.000 dollari. L’analista ha testato il campione di malware di fase 1 su VirusTotal, dove ha restituito solo 13 rilevamenti su 61 scansioni del motore AV, classificati con il termine generico di un trojan downloader Android.

“Ho trovato strati su strati di malware utilizzando ‘tcpflow’ e ‘nethogs’ per monitorare il traffico e sono risalito al processo/APK incriminato, che ho poi rimosso dalla ROM”, spiega l’analista in un post su GitHub. “L’ultima parte del malware che non sono riuscito a rintracciare inietta il processo ‘system_server’ e sembra essere profondamente radicato nella ROM”.

L’analista ha osservato che il malware ha tentato di recuperare ulteriori payload da “ycxrl.com”, “cbphe.com” e “cbpheback.com”. Poiché trovare una ROM pulita per sostituire quella dannosa è altrettanto difficile, Milisic ha fatto ricorso alla modifica del DNS del C2 per instradare le richieste attraverso il server web Pi-hole, rendendo possibile il blocco. Agli utenti del T95 si raccomanda di seguire questi due semplici passaggi per pulire il dispositivo e annullare il malware che vi gira sopra:

Riavviare in modalità di recupero o eseguire il “Factory Reset” dal menu delle impostazioni.

Dopo il riavvio, collegarsi ad ADB tramite USB o WiFi-Ethernet ed eseguire questo script.

Per confermare che il malware è stato reso innocuo, eseguire “adb logcat | grep Corejava” e verificare che il comando chmod non sia stato eseguito.

Tuttavia, dato che questi dispositivi sono piuttosto economici su Amazon, potrebbe essere più saggio smettere di usarli se ci si può permettere di farlo.

Un mercato elettronico ambiguo

Purtroppo, questi dispositivi TV box economici basati su Android seguono un percorso oscuro dalla produzione in Cina alla disponibilità sul mercato globale. In molti casi, questi dispositivi sono venduti con diversi marchi e nomi di dispositivi, senza alcuna chiara indicazione della loro provenienza. Inoltre, poiché i dispositivi passano comunemente attraverso molte mani, i venditori e i rivenditori hanno diverse opportunità di caricare ROM personalizzate sui dispositivi, potenzialmente dannose. Anche se la maggior parte dei siti di e-commerce ha politiche che impediscono la vendita di dispositivi precaricati con malware, far rispettare queste regole controllando tutti i dispositivi elettronici e confermando che siano privi di malware sofisticato è praticamente impossibile.

Per evitare tali rischi, è possibile scegliere dispositivi di streaming di fornitori affidabili come Google Chromecast, Apple TV, NVIDIA Shield, Amazon Fire TV e Roku Stick.