Sicurezza Informatica

Pirateria su Telegram: La polizia prende di mira 545 canali e otto amministratori sospetti

Le autorità italiane hanno annunciato un’operazione per stroncare la pirateria di massa su Telegram. Gli specialisti in frodi tecnologiche hanno eseguito un ordine di sequestro contro 545 canali e condotto perquisizioni fisiche in cinque regioni. Otto amministratori di canali sono sospettati di reati di violazione del copyright. TorrentFreak ha identificato alcuni dei canali e il modo in cui venivano monetizzati. TelegramLa scena mainstream del file-sharing è ben nota per i suoi siti web e forum pubblici, ma al di sotto di tutto ciò, i canali di chat hanno sempre giocato un ruolo importante. La Internet Relay Chat (IRC) era un’opzione popolare quando i siti BitTorrent dominavano le onde. Molti siti avevano canali che fungevano da hub della comunità da un lato e da portali per i file più recenti dall’altro. La curva di apprendimento relativamente ripida di IRC ha contribuito a bloccarne la crescita, ma per gli equivalenti moderni, come Telegram, non ci sono questi problemi. Dopo la prima apparizione di IRC nel 1988, ci sono voluti più di 20 anni prima che le reti più popolari raggiungessero un picco tra i 100 e i 200 mila utenti. Dopo soli nove anni di presenza online, Telegram conta oggi 700 milioni di utenti attivi al mese. I canali sono utilizzati per ogni tipo di discussione immaginabile, con la facilitazione della pirateria e la distribuzione tra le tendenze in più rapida crescita. Di conseguenza, i detentori di copyright hanno un’altra battaglia da affrontare.

La guerra dell’Italia alla pirateria di Telegram

Almeno dal 2019, le autorità italiane hanno preso di mira i canali Telegram legati a servizi IPTV illeciti e alla pirateria di film e spettacoli televisivi, ma la protezione delle opere letterarie sta diventando sempre più comune. Nel 2020, le denunce della Federazione degli editori di giornali (FIEG) sulla distribuzione illegale di giornali, periodici e libri, hanno portato a un’ordinanza d’emergenza che imponeva a Telegram di chiudere 19 canali o di rischiare il blocco. Un anno dopo, la FIEG ha dichiarato di aver eliminato più di 300 canali Telegram che offrivano contenuti simili. Un’importante operazione antipirateria condotta la scorsa settimana dimostra che il lavoro da fare è ancora maggiore.

L’organizzazione dei giornalisti chiede un’azione contro i pirati

Per lavorare legalmente in Italia, i giornalisti devono ottenere l’iscrizione all’Ordine dei Giornalisti (ODG), un organismo approvato dallo Stato che dal 1963 è responsabile della regolamentazione della professione. Sebbene la registrazione e la regolamentazione dei giornalisti siano controverse, l’ODG è considerato un paladino dei diritti dei suoi membri. Oltre a proteggere gli scrittori nelle loro trattative con gli editori, l’ODG lavora per garantire che i suoi membri siano pagati equamente. L’organizzazione cerca anche una concorrenza leale sul mercato, dove la pirateria è vista come un elemento di disturbo. Un memorandum d’intesa firmato due anni fa da ODG e dall’agenzia governativa per l’applicazione della legge, la Guardia di Finanza, è stato concepito per inviare un altro messaggio a nome dei suoi membri: il giornalismo svolge un ruolo chiave nella democrazia e non si dovrebbe permettere ai pirati di minare la democrazia. All’inizio del 2020, ODG ha presentato una denuncia alla Procura della Repubblica presso il Tribunale di Milano. Secondo l’autorità di controllo, i gruppi Telegram e WhatsApp distribuivano quotidianamente copie in PDF di quotidiani e periodici. Poiché questa pirateria danneggia i membri dell’ODG, la chiusura dei canali pirata sarebbe stata una risposta proporzionata. Le autorità hanno ascoltato e decine di canali sono stati bloccati.

L’ultima risposta dell’Unità IT specializzata

I Gruppi Sportivi Fiamme Gialle sono la divisione sportiva delle forze di polizia italiane, che gareggiano nell’atletica, nel canottaggio, nello sci e in discipline come il judo e il karate. Agli specialisti informatici delle Fiamme Gialle è stato riconosciuto il merito di aver individuato 6.500 utenti IPTV pirata e, secondo la Guardia di Finanza di Roma, di recente hanno rintracciato anche chi piratava le opere dei soci ODG. “Le indagini condotte dagli specialisti delle Fiamme Gialle hanno portato all’individuazione di una rete illegale molto più ampia di quella ipotizzata nella denuncia”, si legge in un comunicato della GdF. “Ciò ha consentito di smascherare un consolidato sistema di condivisione e diffusione non autorizzata, non solo di quotidiani e periodici editi dai principali gruppi editoriali italiani, ma anche di palinsesti televisivi, serie tv e altri contenuti di intrattenimento a pagamento, distribuiti via internet dalle principali piattaforme di streaming”.

La polizia ottiene l’autorità di perquisizione e chiusura

Sotto il coordinamento della Procura della Repubblica presso il Tribunale di Milano, il Nucleo Frodi Tecnologiche della Guardia di Finanza di Roma ha ottenuto l’autorizzazione a chiudere i canali Telegram dei pirati e a effettuare perquisizioni nei confronti degli indagati. Il provvedimento di sequestro riguarda 545 “risorse” di Telegram sospettate di distribuire contenuti protetti dal diritto d’autore e persone ritenute coinvolte nel loro funzionamento. In cinque zone d’Italia – Lombardia, Piemonte, Veneto, Emilia Romagna e Campania – sono state eseguite perquisizioni nei confronti di otto persone. La Guardia di Finanza li descrive come presunti amministratori di canali legati a reati di violazione del copyright.

I canali di pirateria di Telegram erano molto popolari

La GdF afferma che i canali Telegram presi di mira avevano oltre 430.000 iscritti che non pagavano nulla per unirsi ai canali, ma venivano monetizzati dagli amministratori in altri modi. Il primo metodo prevedeva che gli amministratori incollassero nei loro canali dei link che rimandavano gli utenti a siti di e-commerce. Quando questi link venivano seguiti e i prodotti venivano acquistati, una percentuale veniva restituita agli amministratori. Il secondo metodo è descritto come “sponsorizzazione”, in cui i banner pubblicitari venivano inseriti sui canali presumibilmente in violazione in cambio di un pagamento da parte dell’inserzionista. Le informazioni relative a questi accordi di sponsorizzazione sono ancora online e mostrano la natura interconnessa dei canali presi di mira dalla polizia.

Quali canali sono stati bloccati?

I canali non sono stati nominati ufficialmente dalle autorità, ma le informazioni ottenute da TorrentFreak ci hanno permesso di identificare un canale chiave nell’indagine, di confermare che è stato vietato da Telegram e di trovare altri canali collegati che hanno ricevuto lo stesso trattamento. Il canale Riviste Gratuite è stato lanciato nel settembre 2020 e un anno dopo contava 30.575 abbonati. Il canale ha raggiunto un picco di 41.046 intorno al 9 ottobre, prima di essere bloccato da Telegram per violazione del copyright. Tra gli altri canali della stessa nicchia, vietati la scorsa settimana, figurano eBook Free House (55.000), Epub Gold (28.500) e Giornali Gratuti (21.800). Come sottolineato dalla GdF, il sistema scoperto dai suoi specialisti non offriva solo giornali e riviste pirata. Alla fine, l’offerta di contenuti diversi da quelli riportati da ODG non è riuscita a mantenerli online. Sia che offrissero film e programmi televisivi o altri contenuti in italiano, House Streaming (29.000 abbonati), Il Cinema Notturno (34.000) e APK Plex (100.500), sono stati tutti bloccati insieme a molti altri.

Chi ha sponsorizzato i canali?

I canali vietati sopra elencati (più altri non documentati in questa sede) si rivolgevano tutti all’Italia, con contenuti incentrati sull’Italia. La loro tendenza a citarsi a vicenda nei rispettivi canali li ha resi molto facili da individuare. L’enorme quantità di dati disponibili su Telegram (per non parlare delle ricerche di base su Google) mostra che avevano collegamenti con “Sponsor Cultura”, che sembra agire come una sorta di agente per potenziali inserzionisti. Un’offerta elenca i canali @RivisteGratuite, @GiornaliGratuiti, @RivisteInternazionali e @AppPlexFree (tre dei quali sono ora bloccati). Si legge che hanno raggiunto 115.000 membri/20.000 visualizzazioni al giorno e hanno offerto una fascia oraria dalle 15:00 alle 20:00 (5 ore) per 40 euro. Altre offerte sono apertamente visibili su Telegram. Questo sponsor non è stato bandito, così come non lo sono i molti altri canali di magazine incentrati sull’Italia che ancora esistono su Telegram. Ci si deve aspettare un’altra serie di rimozioni in un futuro non troppo lontano.

Sicurezza Informatica

USA nordcoreani lavorano nell’IT e finanziano armi

Tempo di lettura: 2 minuti. Cinque individui accusati di schemi informatici per finanziare il programma di armi nucleari della Corea del Nord, con conseguenze legali significative. Scopri i dettagli delle accuse e delle sanzioni.

Le autorità statunitensi hanno incriminato cinque individui coinvolti in schemi informatici volti a generare entrate per il programma di armi nucleari della Corea del Nord. Questi schemi prevedevano la frode identitaria e l’infiltrazione nei mercati del lavoro statunitensi per ottenere lavori IT remoti. Tra gli arrestati, una cittadina americana, un uomo ucraino e tre cittadini stranieri sono accusati di diverse attività criminali, tra cui frode e riciclaggio di denaro.

Arizona: accusata di aiutare Nordcoreani per lavori IT remoti

Christina Marie Chapman, 49 anni, di Litchfield Park, Arizona, è stata accusata di aver aiutato cittadini nordcoreani a ottenere lavori IT remoti presso oltre 300 aziende statunitensi, generando milioni di dollari per il programma di missili balistici della Corea del Nord.

Dettagli dello schema

Secondo l’accusa federale, Chapman ha raccolto 6,8 milioni di dollari in questo schema, fondi che sono stati incanalati verso il Dipartimento dell’Industria delle Munizioni della Corea del Nord, coinvolto nello sviluppo di missili balistici. Lo schema prevedeva l’uso delle identità di più di 60 persone residenti negli Stati Uniti per ottenere lavori IT per cittadini nordcoreani presso oltre 300 aziende statunitensi.

Metodi utilizzati

Chapman e i suoi co-cospiratori avrebbero utilizzato informazioni personali compromesse per ottenere questi lavori e hanno gestito un “laptop farm” presso una delle sue residenze per far sembrare che i dipendenti nordcoreani lavorassero dagli Stati Uniti. I laptop venivano forniti dai datori di lavoro e i lavoratori utilizzavano proxy e VPN per apparire come se si connettessero da indirizzi IP statunitensi. Chapman riceveva anche gli stipendi dei dipendenti presso la sua abitazione.

Impatto e conseguenze

Questo complotto ha colpito una varietà di settori, tra cui un’importante rete televisiva nazionale, una principale azienda tecnologica della Silicon Valley, un produttore di difesa aerospaziale, un’iconica casa automobilistica americana, una catena di vendita al dettaglio di alta gamma e una delle aziende di media e intrattenimento più riconoscibili al mondo, tutte Fortune 500.

Nicole Argentieri, capo della Divisione Criminale del Dipartimento di Giustizia, ha sottolineato che questi crimini hanno beneficiato il governo nordcoreano, fornendo un flusso di entrate e, in alcuni casi, informazioni proprietarie rubate dai co-cospiratori. Chapman è stata arrestata mercoledì e, se condannata, potrebbe affrontare fino a 97,5 anni di carcere. In un caso correlato, un uomo ucraino, Oleksandr Didenko, è stato accusato di un complotto simile e potrebbe affrontare fino a 67,5 anni di carcere.

Sicurezza Informatica

Norvegia raccomanda di sostituire le VPN SSL

Tempo di lettura: 2 minuti. Il Centro Nazionale per la Sicurezza Informatica della Norvegia raccomanda di sostituire le VPN SSL con IPsec per prevenire violazioni di sicurezza.

Il Centro Nazionale per la Sicurezza Informatica della Norvegia (NCSC) ha raccomandato di sostituire le soluzioni SSL VPN/Web VPN con alternative più sicure a causa della continua sfruttamento delle vulnerabilità associate a questi dispositivi di rete.

Raccomandazioni e tempistiche

L’NCSC consiglia alle organizzazioni di completare la transizione entro il 2025, mentre quelle soggette alla “Safety Act” o che operano in infrastrutture critiche dovrebbero adottare alternative più sicure entro la fine del 2024. La raccomandazione principale è di passare a Internet Protocol Security (IPsec) con Internet Key Exchange (IKEv2).

Problemi delle VPN SSL

Le VPN SSL/WebVPN forniscono accesso remoto sicuro utilizzando i protocolli SSL/TLS, creando un “tunnel di crittografia” tra il dispositivo dell’utente e il server VPN. Tuttavia, le implementazioni di SSLVPN non seguono uno standard unico, portando a numerose vulnerabilità sfruttate dai hacker per violare le reti. Esempi recenti includono le vulnerabilità di Fortinet e Cisco sfruttate da gruppi di hacker come Volt Typhoon e le operazioni di ransomware Akira e LockBit.

Vantaggi di IPsec con IKEv2

IPsec con IKEv2 offre maggiore sicurezza crittografando e autenticando ogni pacchetto di dati e riducendo il margine di errore di configurazione rispetto alle soluzioni SSLVPN. Anche se IPsec non è privo di difetti, rappresenta una riduzione significativa della superficie di attacco per incidenti di accesso remoto sicuro.

Misure proposte

Le misure proposte includono:

- Riconfigurazione o Sostituzione delle Soluzioni VPN Esistenti: Migrare tutti gli utenti e i sistemi al nuovo protocollo.

- Disabilitazione delle Funzionalità SSLVPN: Blocco del traffico TLS in ingresso.

- Autenticazione Basata su Certificati: Migliorare l’autenticazione per l’accesso remoto.

Misure temporanee

Per le organizzazioni che non possono adottare immediatamente IPsec con IKEv2, l’NCSC suggerisce misure temporanee come il logging centralizzato delle attività VPN, restrizioni geografiche rigorose e il blocco dell’accesso da provider VPN, nodi di uscita Tor e provider VPS.

L’NCSC ha emesso queste raccomandazioni per migliorare la sicurezza delle reti aziendali e prevenire ulteriori violazioni. L’adozione di soluzioni più sicure come IPsec con IKEv2 rappresenta un passo importante per proteggere le infrastrutture critiche e i dati sensibili dalle minacce informatiche.

Sicurezza Informatica

Turla usa Lunar contro le agenzie governative europee

Tempo di lettura: 2 minuti. Hacker russi utilizzano i nuovi malware LunarWeb e LunarMail per violare le agenzie governative europee nella ricerca di Eset

Ricercatori di sicurezza hanno scoperto due nuove backdoor, denominate LunarWeb e LunarMail, utilizzati per compromettere istituzioni diplomatiche di un governo europeo nel Medio Oriente e questi malware, attivi dal 2020 sotto il ceppo di Lunar, sono attribuiti all’APT sponsorizzato dallo stato russo, Turla.

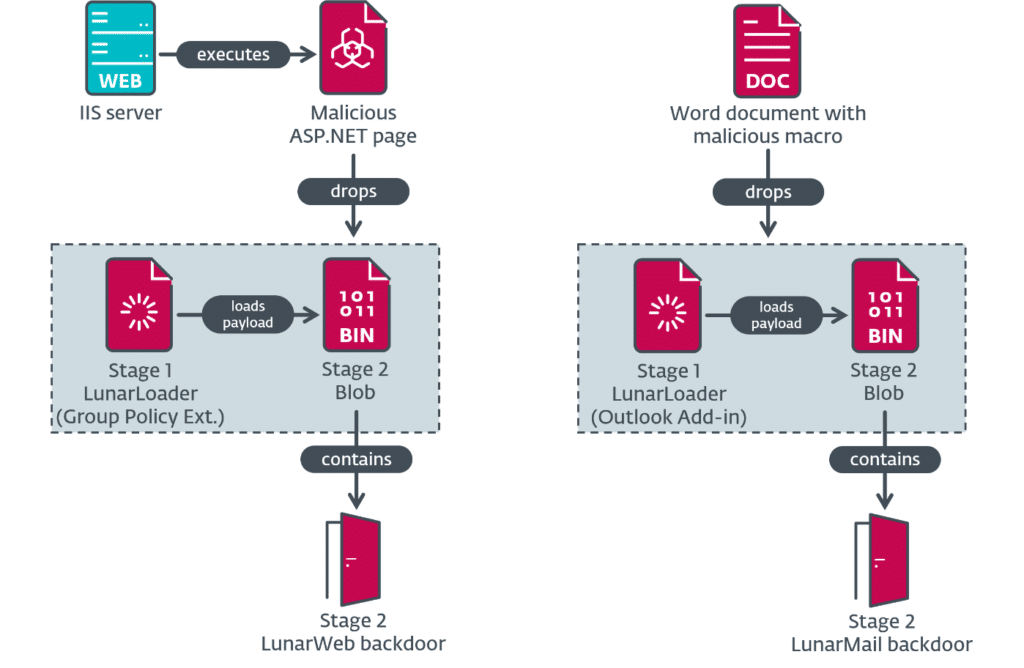

Catena di attacco Lunar

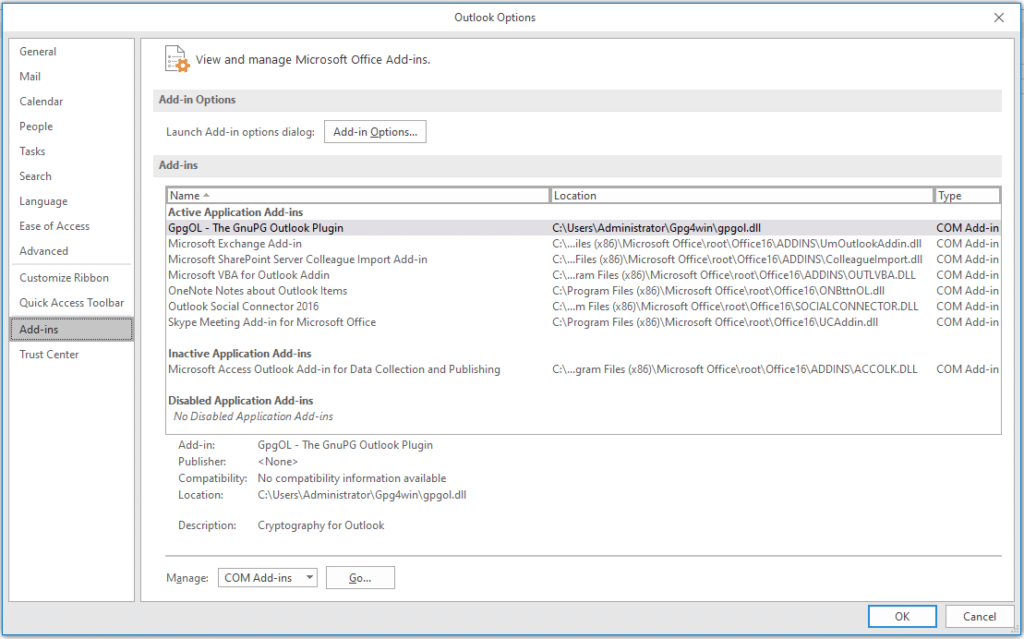

Secondo il rapporto di ESET, l’attacco inizia con email di spear-phishing contenenti file Word con macro dannose per installare la backdoor LunarMail. Questo stabilisce la persistenza creando un componente aggiuntivo di Outlook che si attiva ogni volta che il client di posta viene avviato.

I ricercatori hanno anche osservato l’uso potenziale di uno strumento di monitoraggio di rete open-source mal configurato, Zabbix, per distribuire il payload LunarWeb. Questo componente viene eseguito tramite una richiesta HTTP con una password specifica, decrittando ed eseguendo i componenti del loader e del backdoor.

Funzionamento della backdoor Lunar

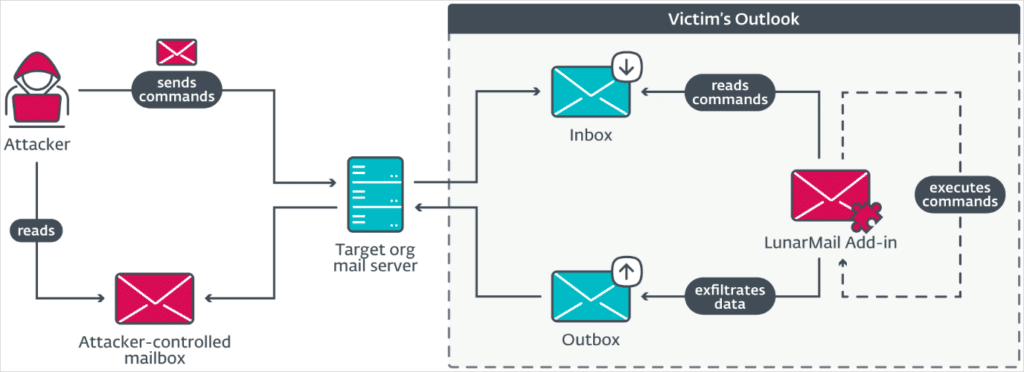

LunarWeb e LunarMail sono progettati per una sorveglianza prolungata e nascosta, il furto di dati e il mantenimento del controllo sui sistemi compromessi. LunarWeb è utilizzato sui server, emulando traffico legittimo e nascondendo comandi in file di immagini tramite steganografia.

LunarMail si installa su workstation con Microsoft Outlook, usando un sistema di comunicazione basato su email per lo scambio di dati con il server C2.

Tecniche di persistenza e attacco

I malware Lunar utilizzano tecniche sofisticate per mantenere la loro presenza sui dispositivi infetti, inclusi estensioni delle policy di gruppo, sostituzione di DLL di sistema e distribuzione come parte di software legittimi. I payload vengono decrittati da un loader chiamato LunarLoader usando cifrature RC4 e AES-256.

Attribuzione e sofisticazione degli attacchi

Le somiglianze nei TTP (tattiche, tecniche e procedure) osservate indicano che il toolset Lunar è stato sviluppato e operato da individui multipli, con vari gradi di sofisticazione nelle compromissioni. Gli attacchi più recenti hanno rivelato che i backdoor sono stati utilizzati in operazioni non rilevate dal 2020.

Indicatori di compromissione

ESET ha fornito una lista di indicatori di compromissione (IoC) per file, percorsi, rete e chiavi di registro osservati negli ambienti compromessi. La lista completa è disponibile qui.

Inchieste1 settimana fa

Inchieste1 settimana faPerchè il motore di ricerca OpenAI fa paura ai giornalisti?

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faMeta arriva l’intelligenza artificiale per la Pubblicità

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faTikTok: azione legale contro Stati Uniti per bloccare il divieto

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faMeta testa la condivisione incrociata da Instagram a Threads

L'Altra Bolla1 settimana fa

L'Altra Bolla1 settimana faX sotto indagine dell’Unione Europea

Robotica6 giorni fa

Robotica6 giorni faCome controllare dei Robot morbidi ? MIT ha un’idea geniale

Smartphone1 settimana fa

Smartphone1 settimana faXiaomi 14 e 14 Ultra, problemi di condensa nelle fotocamere

Smartphone1 settimana fa

Smartphone1 settimana faGoogle Pixel 8a vs Pixel 8: quale scegliere?